ActiveDirectoryでのドメインパスワードポリシーの構成

Active Directoryドメインのユーザーアカウントに高レベルのセキュリティを確保するには、管理者はドメインパスワードポリシーを構成および実装する必要があります。パスワードポリシーは、十分な複雑さ、パスワードの長さ、およびユーザーとサービスアカウントのパスワードの変更頻度を提供する必要があります。したがって、攻撃者がネットワーク経由で送信するときにユーザーパスワードをブルートフォースまたはキャプチャすることを困難にすることができます。

デフォルトでは、ADドメインのユーザーパスワードに共通の要件を設定するために、グループポリシー(GPO)設定が使用されます。ドメインユーザーアカウントのパスワードポリシーは、デフォルトのドメインポリシーで構成されます。 。このポリシーはドメインのルートにリンクされており、PDCエミュレーターの役割を持つドメインコントローラーに適用する必要があります。

- ADアカウントのパスワードポリシーを構成するには、グループポリシー管理を開きます。 コンソール(

gpmc.msc); - ドメインを拡張し、デフォルトのドメインポリシーという名前のGPOを見つけます 。それを右クリックして、編集を選択します;

- パスワードポリシーは、次のGPOセクションにあります:コンピューターの構成->ポリシー->Windowsの設定->セキュリティの設定->アカウントのポリシー->パスワードのポリシー;

- ポリシー設定をダブルクリックして編集します。特定のポリシー設定を有効にするには、このポリシー設定を定義するをオンにします 必要な値を指定します(下のスクリーンショットでは、パスワードの最小長を8文字に設定しています)。変更を保存します。

- 新しいパスワードポリシー設定は、コンピューターの起動中にバックグラウンドですべてのドメインコンピューターに適用されます(90分)。または、

gpupdate /forceを実行してポリシーをすぐに適用できます。 コマンド。

パスワードポリシーの設定は、GPO管理コンソールから、またはPowerShellコマンドレットSet-ADDefaultDomainPasswordPolicy:

を使用して変更できます。

Set-ADDefaultDomainPasswordPolicy -Identity woshub.com -MinPasswordLength 10 -LockoutThreshold 3

利用可能なすべてのWindowsパスワード設定について考えてみましょう。 GPOには6つのパスワード設定があります:

- パスワード履歴を適用する – ADに保存されている古いパスワードの数を決定し、ユーザーが古いパスワードを使用できないようにします。ただし、ADでパスワードリセット権限を委任されたドメイン管理者またはユーザーは、アカウントの古いパスワードを手動で設定できます。

- パスワードの最大有効期間 –パスワードの有効期限を日数で設定します。パスワードの有効期限が切れると、Windowsはユーザーにパスワードの変更を求めます。ユーザーによるパスワード変更の規則性を保証します。 PowerShellを使用して、特定のユーザーのパスワードの有効期限がいつ切れるかを確認できます。

Get-ADUser -Identity j.werder -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }} - パスワードの最小長 –パスワードには少なくとも8つの記号を含めることをお勧めします(ここで0を指定した場合、パスワードは不要です)。

- パスワードの最低有効期間 –ユーザーがパスワードを変更できる頻度を設定します。この設定では、パスワードを何度も変更した後、パスワードをパスワード履歴から削除して、ユーザーがパスワードを頻繁に変更して、好きな古いパスワードに戻すことはできません。原則として、パスワードが危険にさらされた場合にユーザーが自分でパスワードを変更できるように、ここで1日を設定することをお勧めします(そうしないと、管理者がパスワードを変更する必要があります)。

- パスワードは複雑さの要件を満たす必要があります –ポリシーが有効になっている場合、ユーザーはパスワードにアカウント名を使用できません(

usernameの2つ以下の記号) またはFirstnameまた、パスワードには、数字(0〜9)、大文字、小文字、特殊文字($、#、%など)の3種類の記号を使用する必要があります。また、(パスワードディクショナリからの)弱いパスワードの使用を防ぐために、ADドメインのユーザーパスワードを定期的に監査することをお勧めします。 - 可逆暗号化を使用してパスワードを保存する –ユーザーパスワードはADデータベースに暗号化されて保存されますが、場合によっては、一部のアプリにユーザーパスワードへのアクセスを許可する必要があります。このポリシー設定が有効になっている場合、パスワードの保護は弱くなります(ほとんどプレーンテキスト)。安全ではありません(DCが侵害された場合、攻撃者はパスワードデータベースにアクセスできます。保護手段の1つとして、読み取り専用ドメインコントローラー(RODC)を使用できます)。

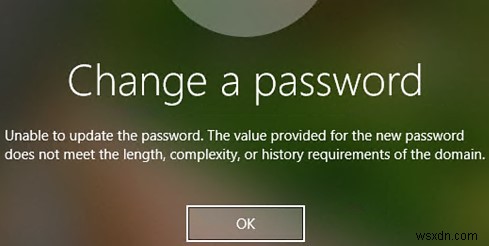

ユーザーがドメインのパスワードポリシーと一致しないパスワードを変更しようとすると、エラーメッセージが表示されます。

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

さらに、GPOセクションアカウントロックアウトパスワードで次のパスワード設定を構成する必要があります :

- アカウントロックアウトのしきい値 –アカウントがロックアウトされる前に、ユーザーが(間違ったパスワードで)サインインに失敗した回数を確認できます。

- アカウントのロックアウト期間 –ユーザーが間違ったパスワードを数回入力した場合に、アカウントがロックされる期間。

- アカウントロックアウトカウンターをリセットした後 –アカウントロックアウトしきい値カウンターがリセットされるまでの分数。

ADドメインのパスワードポリシーのデフォルト設定を以下の表に示します。

| ポリシー | デフォルト値 |

| パスワード履歴を適用する | 24個のパスワード |

| パスワードの最大有効期間 | 42日 |

| パスワードの最小有効期間 | 1日 |

| パスワードの最小長 | 7 |

| パスワードは複雑さの要件を満たす必要があります | 有効 |

| 可逆暗号化を使用してパスワードを保存する | 無効 |

| アカウントのロックアウト期間 | 未設定 |

| アカウントロックアウトのしきい値 | 0 |

| アカウントロックアウトカウンターをリセットした後 | 未設定 |

セキュリティコンプライアンスツールキットでは、次のパスワードポリシー設定を使用することをお勧めします。

- パスワード履歴の適用:24

- パスワードの最大有効期間:設定されていません

- パスワードの最小有効期間:設定されていません

- パスワードの最小長:14

- パスワードは複雑さを満たす必要があります:有効

- 可逆暗号化を使用してパスワードを保存する:無効

ADドメインの現在のパスワードポリシーを確認するには?

現在のパスワードポリシー設定は、gpmc.mscのデフォルトドメインポリシーで確認できます。 コンソール([設定]タブ)

PowerShellを使用してパスワードポリシー情報を表示することもできます(AD PowerShellモジュールがコンピューターにインストールされている必要があります):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled: True

DistinguishedName: DC=woshub,DC=com

LockoutDuration: 00:20:00

LockoutObservationWindow: 00:30:00

LockoutThreshold: 0

MaxPasswordAge: 60.00:00:00

MinPasswordAge: 1.00:00:00

MinPasswordLength: 8

objectClas : {domainDNS}

PasswordHistoryCount: 24

ReversibleEncryptionEnabled: False また、gpresultコマンドを使用して、任意のドメインコンピューターの現在のADパスワードポリシー設定を確認できます。

PDCエミュレーターFSMOの役割の所有者であるドメインコントローラーは、ドメインパスワードポリシーの管理を担当します。 デフォルトのドメインポリシーを編集するには、ドメイン管理者権限が必要です 設定。

最初は、ドメイン内にパスワードポリシーが1つしかない場合があります。これは、ドメインルートに適用され、例外なくすべてのユーザーに影響します(微妙な違いはありますが、後で説明します)。異なるパスワード設定で新しいGPOを作成し、それを[強制]および[継承のブロック]パラメーターを使用して特定のOUに適用しても、ユーザーには適用されません。

ドメインパスワードポリシーは、ユーザーADオブジェクトにのみ影響します。ドメインの信頼関係を提供するコンピューターのパスワードには、独自のGPO設定があります。Windows Server2008のActiveDirectoryより前は、ドメインごとに1つのパスワードポリシーしか構成できませんでした。 ADの新しいバージョンでは、Fine-Grained Password Policies(FGPP)を使用して、さまざまなユーザーまたはグループに対して複数のパスワードポリシーを作成できます。グレインパスワードポリシーを使用すると、さまざまなパスワード設定オブジェクト(PSO)を作成して適用できます。たとえば、ドメイン管理者アカウントのパスワードの長さや複雑さを増したPSOを作成したり(ADドメインでの管理者アカウントの保護の記事を確認)、一部のアカウントのパスワードをより単純にしたり、完全に無効にしたりすることができます。

-

Active Directory ドメイン サービスが現在利用できない問題を修正する

一連の Active Directory ドメイン サービスによって、PC のコマンドと指示を承認し、有効にすることができます。管理者権限を必要とするプログラムやアプリケーションにアクセスしようとすると、パスワードが要求されます。このアクティビティは、Active Directory によって維持および管理されています .また、PC が次のような外部デバイスに接続するのにも役立ちます。 プリンターとルーター .この最新のテクノロジにより、ユーザーは、ワイヤレス プリンターや類似のデバイスを介して、快適な場所からドキュメントを収集できるようになりました。このモダン テクノの世界のすべての利点とは

-

ドメイン 2012/2016 でパスワードの有効期限を変更または無効にする方法。

「パスワード有効期限ポリシー」は、有効期限が切れる前にユーザーが同じパスワードを使用できる日数を定義します。ドメイン環境では、既定のパスワードの有効期限は 42 日間です。つまり、ユーザーはそれ以降、引き続きコンピューターを使用してネットワーク リソースにアクセスするには、パスワードを変更する必要があります。 このガイドには、デフォルトの「パスワードの最大有効期間」を変更する方法、または Active Directory ドメイン 2012/2016 でパスワードの有効期限ポリシーを無効にする方法に関する段階的な手順が含まれています。 * * 注:Windows 10 およびスタンドアロ