ActiveDirectoryへのBitLocker回復キーの保存

Active Directoryを使用して、クライアントコンピューターからのBitLocker回復キー(パスワード)のバックアップを安全に保存できます。複数のユーザーがBitLockerを使用してデータを暗号化する場合に非常に便利です。ドメインでグループポリシーを構成して、BitLockerを使用してドライブを暗号化するときに、コンピューターが回復キーをADのコンピューターオブジェクトアカウントに保存するようにすることができます(LAPSを使用して生成されたローカルコンピューター管理者パスワードの保存など)。

Active DirectoryにBitLockerキーを格納するように構成するには、インフラストラクチャが次の要件を満たしている必要があります。

- ProおよびEnterpriseエディションを搭載したWindows10またはWindows8.1を実行しているクライアントコンピューター。

- ADスキーマバージョン:WindowsServer2012以降;

- GPOADMXファイルを最新バージョンに更新する必要があります。

内容:

- BitLocker回復キーをADに格納するようにグループポリシーを構成するにはどうすればよいですか?

- Active DirectoryでBitLocker回復キーを表示および管理するにはどうすればよいですか?

ADにBitLocker回復キーを格納するようにグループポリシーを構成するにはどうすればよいですか?

BitLocker回復キーをActiveDirectoryドメインに自動的に保存(バックアップ)するには、特別なGPOを構成する必要があります。

- ドメイングループポリシー管理コンソール(

gpmc.msc)を開きます )、新しいGPOを作成し、ADでの自動BitLockerキー保存を有効にするコンピューターを使用してOUにリンクします。 - コンピューターの構成->管理用テンプレート->Windowsコンポーネント->BitLockerドライブ暗号化に移動します;

- ActiveDirectoryドメインサービスにBitLocker回復情報を保存するを有効にします 次の設定のポリシー:ADDSへのBitLockerバックアップが必要 および保存するBitLocker回復情報を選択します:回復パスワードとキーパッケージ;

- 次に、[コンピューターの構成]->[ポリシー]->[管理用テンプレート]->[Windowsコンポーネント]->[BitLockerドライブの暗号化]->[オペレーティングシステムドライブ]に移動し、ポリシーを有効にしますBitLockerで保護されたオペレーティングシステムドライブを回復する方法を選択します> 。 オペレーティングシステムドライブの回復情報がADDSに保存されるまでBitLockerを有効にしないをオンにすることをお勧めします。 。このオプションをオンにすると、コンピューターが新しい回復キーをADに保存するまで、BitLockerはドライブの暗号化を開始しません(モバイルユーザーの場合は、ドメインネットワークへの次の接続を待つ必要があります)。

- この場合、オペレーティングシステムドライブでBitLockerキーの自動保存が有効になっています。外部メディアデバイスまたは他のドライブのBitLocker回復キーを保存する場合は、次のGPOセクションで同様のポリシーを構成します。固定データドライブ およびリムーバブルデータドライブ;

- クライアントのグループポリシー設定を更新します:

gpupdate /force - BitLockerを使用してWindows10Proを実行しているコンピューターのシステムドライブを暗号化します(BitLockerをオンにします );

- Windows 10は、コンピューターのBitLocker回復キーをActive Directoryに保存し、ドライブを暗号化します。 1台のコンピューターに対して複数のBitLocker回復パスワードを使用できる場合があります(たとえば、異なるリムーバブルデバイス用)。

コンピューターのディスクが既にBitLockerを使用して暗号化されている場合は、ADで手動で同期できます。コマンドを実行します:

manage-bde -protectors -get c:

数値パスワードIDをコピーします 値(たとえば、22A6A1F0-1234-2D21-AF2B-7123211335047 。

以下のコマンドを実行して、リカバリキーを現在のコンピュータのADアカウントに保存します。

manage-bde -protectors -adbackup C: -id {22A6A1F0-1234-2D21-AF2B-7123211335047}

次のメッセージが表示されます:

Recovery information was successfully backed up to Active Directoryまたは、PowerShellを使用してシステムドライブのBitLocker回復キーをActiveDirectoryにバックアップできます。

BackupToAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId ((Get-BitLockerVolume -MountPoint $env:SystemDrive ).KeyProtector | where {$_.KeyProtectorType -eq "RecoveryPassword" }).KeyProtectorId

ActiveDirectoryでBitLocker回復キーを表示および管理する方法

Active Directoryユーザーとコンピュータースナップイン(ADUC、dsa.msc)からBitLocker回復キーを管理するには )、リモートサーバー管理ツール(RSAT)をインストールする必要があります。

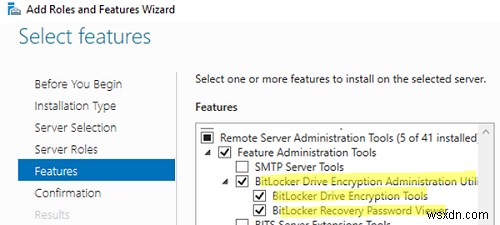

Windows Serverでは、BitLockerドライブ暗号化管理ユーティリティをインストールできます。 サーバーマネージャーを使用する機能(BitLockerドライブ暗号化ツールとBitLocker回復パスワードビューアーが含まれています)。

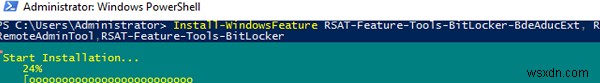

または、PowerShellを使用してこれらのWindowsServer機能をインストールできます。

Install-WindowsFeature RSAT-Feature-Tools-BitLocker-BdeAducExt, RSAT-Feature-Tools-BitLocker-RemoteAdminTool, RSAT-Feature-Tools-BitLocker

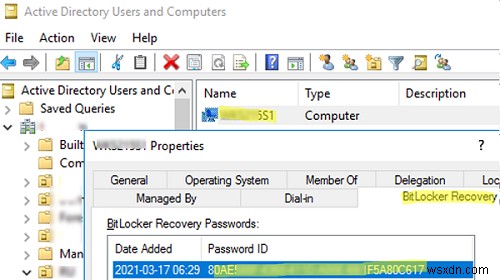

これで、ADUCコンソールで任意のコンピューターのプロパティを開くと、新しいBitLocker回復が表示されます。 タブ。

ここでは、パスワードがいつ作成されたかを確認し、パスワードIDとBitLocker回復キーを取得できます。

次に、ユーザーがBitLockerパスワードを忘れた場合、コンピューター画面に表示された回復キーの最初の8つの記号を管理者に伝えることができ、管理者はアクション->BitLocker回復パスワードを見つける そしてそれをユーザーに伝えます。回復パスワード(48桁の数字)は、Bitlockerで保護されたドライブのロックを解除するのに役立ちます。

既定では、ドメイン管理者のみがBitLocker回復キーを表示できます。 Active Directoryでは、特定のOU内のBitLocker回復キーを表示するためのアクセス許可を任意のユーザーグループに委任できます。これを行うには、 msFVE-RecoveryInformationを表示する権限を委任します 属性値。

そのため、この記事では、ActiveDirectoryでBitLocker回復キーの自動バックアップを構成する方法を示しました。ユーザーがBitLockerパスワードを忘れた場合は、パスワードを取得して、ユーザーのデバイス上のデータへのアクセスを復元できます。

ハードドライブのBitLockerシステム情報領域が破損している場合は、この記事に従ってデータの復号化を試みることができます。-

修正:BitLocker回復キーが見つかりません

システムのBIOS設定が正しく構成されていないために、システムにリカバリキーの問題が表示される場合があります。さらに、システムの回路に不要な変更を加えると、目前の問題が発生する可能性があります。 この問題は、ユーザーがシステムの電源をオンにしたが、システムが続行するためにBitLockerキー(影響を受けるユーザーの多くはBitLockerがシステム/ドライブでアクティブであることに気づいていなかった)を要求した場合に発生します。この問題は、主にWindows / BIOSの更新によって、またはマザーボードコンポーネント(またはマザーボード自体)の変更の結果として発生します。一部のユーザーの

-

Windows 10 で Active Directory を有効にする方法

Active Directory は Windows Server Technical Preview を管理します。管理者が権限を付与し、ネットワーク上のリソースにアクセスするために使用するツールです。デフォルトでは、Windows PC にはインストールされません。ただし、Microsoft の公式 Web サイトからオンラインで入手して、デバイスにインストールすることができます。 Windows 10 で Active Directory を使用する方法について混乱していますか?答えが「はい」の場合、この記事は Windows 10 で Active Directory を有効にする方法