ActiveDirectoryのきめ細かいパスワードポリシー

きめ細かいパスワードポリシー (FGPP)を使用すると、特定のユーザーまたはグループに対して複数のパスワードポリシーを作成できます。 Windows Server2008バージョンのActiveDirectory以降、複数のパスワードポリシーを使用できます。以前のバージョンのADでは、ドメインごとに1つのパスワードポリシーしか作成できませんでした(デフォルトのドメインポリシーを使用)。

この記事では、ActiveDirectoryドメインで複数のパスワード設定オブジェクトを作成および構成する方法を示します。

内容:

- きめ細かいパスワードポリシーの概念

- Active Directoryでパスワード設定ポリシー(PSO)を作成するにはどうすればよいですか?

- PowerShellを使用したきめ細かいパスワードポリシー(PSO)の構成

きめ細かいパスワードポリシーにより、管理者は複数のカスタムパスワード設定オブジェクトを作成できます。 ( PSO )ADドメイン内。 PSOでは、パスワード要件(長さ、複雑さ、履歴)とアカウントのロックアウトオプションを設定できます。 PSOポリシーは、特定のユーザーまたはグループに割り当てることができますが、Active Directoryコンテナー(OU)には割り当てることができません。 PSOがユーザーに割り当てられている場合、既定のドメインポリシーGPOのパスワードポリシー設定はユーザーに適用されなくなります。

たとえば、FGPPポリシーを使用すると、管理者アカウント、サービスアカウント、またはドメインリソースへの外部アクセス(VPNまたはDirectAccess経由)を持つユーザーのパスワードの長さと複雑さに対する要件を増やすことができます。

ドメインで複数のFGPPパスワードポリシーを使用するための基本要件:

- WindowsServer2008ドメイン以降のドメイン機能レベル。

- パスワードポリシーは、ユーザーまたはグローバルに割り当てることができます (!)セキュリティグループ;

- FGPPは完全に適用されます(GPOでパスワード設定の一部を設定することはできず、FGPPでそれらの一部を設定することはできません)

Active Directoryでパスワード設定ポリシー(PSO)を作成するにはどうすればよいですか?

Windows Server 2012以降では、 Active Directory管理センター(ADAC)のグラフィカルインターフェイスからきめ細かいパスワードポリシーを作成および編集できます。 コンソール。

このバージョンのADには、削除されたADオブジェクトを復元できるActive Directoryごみ箱とマネージドサービスアカウント(gMSA)も含まれています。この例では、ドメイン管理者に個別のパスワードポリシーを作成して割り当てる方法を示します。 グループ。

Active Directory管理センターを起動します(dsac.msc )、ツリービューに切り替えて、システムを展開します 容器。 パスワード設定コンテナを見つける 、右クリックして、新規を選択します ->パスワード 設定。

パスワードポリシーの名前を指定します(この例では、ドメイン管理者のパスワードポリシー )そしてその設定を構成します(パスワードの最小の長さと複雑さ、履歴に保存されるパスワードの数、ロックアウト設定、パスワードを変更する頻度など)。

各PSOパラメーター(msDS-PasswordSettings クラス)は、別のAD属性によって記述されます: - msDS-LockoutDuration

- msDS-LockoutObservationWindow

- msDS-LockoutThreshold

- msDS-MaximumPasswordAge

- msDS-MinimumPasswordAge

- msDS-MinimumPasswordLength

- msDS-PasswordComplexityEnabled

- msDS-PasswordHistoryLength

- msDS-PasswordReversibleEncryptionEnabled

- msDS-PasswordSettingsPrecedence

優先順位に注意してください 属性。この属性は、現在のパスワードポリシーの優先度を決定します。オブジェクトに複数のFGPPポリシーが割り当てられている場合、[優先順位]フィールドの値が最も低いポリシーが適用されます。

注 。- ユーザーに同じ優先順位値が割り当てられた2つのポリシーがある場合、GUIDが低いポリシーが適用されます。

- ユーザーに複数のポリシーが割り当てられており、そのうちの1つがADセキュリティグループを通じて有効になっていて、もう1つがユーザーアカウントに直接割り当てられている場合、アカウントに割り当てられたポリシーが適用されます。

次に、直接適用先にグループまたはユーザーを追加します ポリシーを適用するセクション(この場合はドメイン管理者)。 PSOポリシーは、個々のユーザーではなくグループに適用することをお勧めします。ポリシーを保存します。

その後、このパスワードポリシーは、DomainAdminsグループのすべてのメンバーに適用されます。

Active Directoryユーザーとコンピューターを起動します(dsa.msc )コンソール([高度な機能]オプションが有効になっている)を開き、DomainAdminsグループの任意のユーザーのプロパティを開きます。 [属性エディタ]タブに移動し、[構築済み]を選択します フィルターのオプション フィールド。

msDS-ResultantPSOを見つけます ユーザー属性。この属性は、ユーザーに対して有効になっているパスワードポリシーを示します(CN=Password Policy for Domain Admin,CN=Password Settings Container,CN=System,DC=woshub,DC=com 。

dsget を使用して、ユーザーの現在のPSOポリシーを取得することもできます。 ツール:

dsget user "CN=Max,OU=Admins,DC=woshub,DC=com" –effectivepso

PowerShellを使用したきめ細かいパスワードポリシー(PSO)の構成

PowerShellを使用してPSOパスワードポリシーを管理できます(Active Directory PowerShellモジュールがコンピューターにインストールされている必要があります)。

New-ADFineGrainedPasswordPolicyコマンドレットは、新しいPSOを作成するために使用されます:

New-ADFineGrainedPasswordPolicy -Name “Admin PSO Policy” -Precedence 10 -ComplexityEnabled $true -Description “Domain password policy for admins”-DisplayName “Admin PSO Policy” -LockoutDuration “0.20:00:00” -LockoutObservationWindow “0.00:30:00” -LockoutThreshold 6 -MaxPasswordAge “12.00:00:00” -MinPasswordAge “1.00:00:00” -MinPasswordLength 8 -PasswordHistoryCount 12 -ReversibleEncryptionEnabled $false

これで、パスワードポリシーをユーザーグループに割り当てることができます。

Add-ADFineGrainedPasswordPolicySubject “Admin PSO Policy” -Subjects “Domain Admins”

PSOポリシー設定を変更するには:

Set-ADFineGrainedPasswordPolicy "Admin PSO Policy" -PasswordHistoryCount:"12"

ドメイン内のすべてのFGPPポリシーを一覧表示します:

Get-ADFineGrainedPasswordPolicy -Filter *

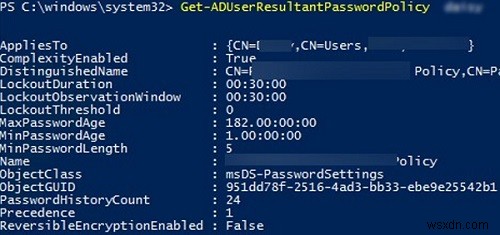

Get-ADUserResultantPasswordPolicyコマンドを使用して、特定のユーザーに適用される結果のパスワードポリシーを取得します。

Get-ADUserResultantPasswordPolicy -Identity jsmith

ユーザーに適用されるPSOの名前は、名前で指定されます フィールド。

Get-ADGroupコマンドレットを使用して、ActiveDirectoryグループに割り当てられたPSOポリシーのリストを表示できます。

Get-ADGroup "Domain Admins" -properties * | Select-Object msDS-PSOApplied

デフォルトのドメインポリシーGPOからデフォルトのパスワードポリシー設定を表示するには、次のコマンドを実行します。

Get-ADDefaultDomainPasswordPolicy

P@ssw0rdなどの弱いパスワードを使用できます。 、Pa$$w0rd 、など。弱いユーザーパスワードがないか定期的にドメインを監査することをお勧めします。 -

Windows 10 で Active Directory を有効にする方法

Active Directory は Windows Server Technical Preview を管理します。管理者が権限を付与し、ネットワーク上のリソースにアクセスするために使用するツールです。デフォルトでは、Windows PC にはインストールされません。ただし、Microsoft の公式 Web サイトからオンラインで入手して、デバイスにインストールすることができます。 Windows 10 で Active Directory を使用する方法について混乱していますか?答えが「はい」の場合、この記事は Windows 10 で Active Directory を有効にする方法

-

Active Directory サーバー 2016/2019 での最後のパスワード変更を確認する方法。

Active Directory 内のユーザーの最後のパスワード変更を知りたい場合は、このチュートリアルを読み続けてください。この記事には、ユーザーが最後にパスワードを変更した時刻を Active Directory で表示する方法が記載されています。 Active Directory 2019/2016/2012 でユーザーの最後のパスワード変更を表示する方法 方法 1. Windows GUI からユーザー パスワードの最終変更を調べる Active Directory でユーザーのパスワードが最後に変更された日付を確認する必要がある場合: 1. Active Directory ユー