I2P vs. Tor vs. VPN:どちらがより安全ですか?

セキュリティとプライバシーについて話すとき、よく使われる頭字語がいくつかあります。プライバシーと匿名性に焦点を当てたブラウザTorに遭遇した可能性があります。また、VPNは主流のメディア記事で頻繁に取り上げられています。考慮すべき別のオプションもあります:I2P。

しかし、どのプライバシーの頭字語があなたのニーズに合っていますか? I2P、Tor、VPNとは何か、そしてどれがあなたに適しているかを調べてみましょう。

Tor

「Tor」の名前は、元のソフトウェアプロジェクト名であるOnionRouterに由来しています。 Torソフトウェアは、相互接続されたリレーノードの世界的なシステムを介してWebトラフィックを転送します。データが多くのレイヤーを通過するため、これは「オニオンルーティング」と呼ばれます。

レイヤーに加えて、Torは次のノードのIPアドレスを含むすべてのネットワークトラフィックを暗号化します。暗号化されたデータは、ランダムに選択された複数のリレーを通過し、転送中に復号化された次のノードのIPアドレスを含む単一のレイヤーのみが含まれます。

最後のリレーノードはパッケージ全体を復号化し、送信元IPアドレスを(どの時点でも)明らかにすることなく、データを最終的な宛先に送信します。

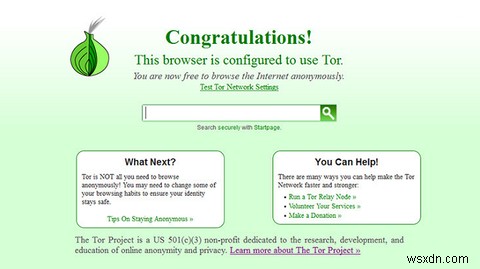

TorブラウザはTorソフトウェアを使用する最も簡単な方法です。他のソフトウェアと同じようにブラウザをダウンロードしてインストールします。 Tor Browserを初めて開いた後も、セットアップは続行されます。次に、通常どおりに参照します。通常よりも少し遅くなります。複数のリレーを介してデータを送信するには時間がかかります。恐れ入ります。

Torブラウザはすべてのデータ送信を暗号化します。そのため、犯罪者、ジャーナリスト、ハッカー/クラッカー、法執行機関(通信を保護し、犯罪を解決するため)、政府機関など、さまざまな人々がこれを使用しています。実際、Torは米国海軍研究およびDARPAプロジェクトとして誕生しました。隠しウェブを調査ツールとして使用する方法についてのガイドも作成しました。

Torブラウザはダークウェブへの最も直接的なルートの1つでもあります(ディープウェブと混同しないでください)。ダークウェブは、私たちが毎日閲覧する通常の(「表面」と呼ばれることもある)ウェブのいわゆる「ダークアンダーベリー」です。違法な物質や商品を販売しているオンラインマーケットプレイスについての話を聞くと、彼らはダークネットでホストされているサイトについて話しているのです。

しかし、Torはクレイジーな秘密の市場や秘密のコミュニケーションだけではありません。 Facebookの閲覧など、他の「通常の」目的に使用できます。たとえば、航空会社は複雑なアルゴリズムを使用してフライトへの関心を把握し、需要に応じて価格を調整します。同じIPを使用して同じサイトにアクセスし続けると、航空会社はあなたが興味を持っていることを認識しますが、通常は価格が高くなります。 Tor Browserを使用して同じフライトを確認すると、いくつかの興味深い割引を見つけることができます。

Torは私のプライバシーを保護しますか?

はい。 Torのデザインは、プライバシーを下から上まで保護します。 Tor Browserを使用してインターネットを閲覧しているだけの場合は、どこでも誰にも警告することはありません。ただし、筋金入りのプライバシー擁護者は、Torネットワークが危険にさらされていると考えています。 National Security Agency(NSA)プログラムXKeyscoreは、TorWebページにアクセスしてTorブラウザをダウンロードしたすべての人を記録します。さらに、ダウンロードしてインストールするものを「潜在的な過激派」として分類します。

だから、ええ、申し訳ありませんが、あなたは今リストに載っています。 (彼らはLinuxを使用している人たちについても同じように考えているので、あまり心配する必要はありません。)

Torは、Torブラウザ(またはTorソフトウェアを使用する別のブラウザ)内で送受信されるデータのみを暗号化します。 システム全体のネットワークアクティビティは暗号化されません。

Torの詳細については、侵害されたTor出口ノードに近づかないようにする方法をご覧ください。

I2P

Invisible Internet Project(I2P)は、ニンニクのルーティングプロトコルです。これは、Torで使用されるオニオンルーティングプロトコルの変形です。

I2Pは「匿名のオーバーレイネットワーク」です。ニンニクルーティングプロトコルは、複数のメッセージを一緒に暗号化して、データトラフィックの分析を困難にすると同時に、ネットワークトラフィックの速度を向上させます。にんにくのルーティングは、実際のにんにくにちなんで名付けられました。各メッセージは「ニンニクのクローブ」であり、暗号化されたバンドル全体が「電球」を表します。暗号化された各メッセージには固有の配信命令があり、各エンドポイントは暗号化識別子として機能します(公開鍵のペアの1つを読み取ります)。

各I2Pクライアント(ルーター)は、一連のインバウンドおよびアウトバウンド接続の「トンネル」、つまり直接ピアツーピア(P2P)ネットワークを構築します。 I2Pと使用した他のP2Pネットワークの主な違いは、トンネルの長さを個別に選択することです。トンネルの長さは、匿名性、遅延、および個人のスループットの要因であり、個々のピア脅威モデルの一部を形成します。

その結果、可能な限り少ない数のピアが、各ピアの送信者と受信者の脅威モデルに従ってメッセージを中継します。

I2Pを使用するにはどうすればよいですか?

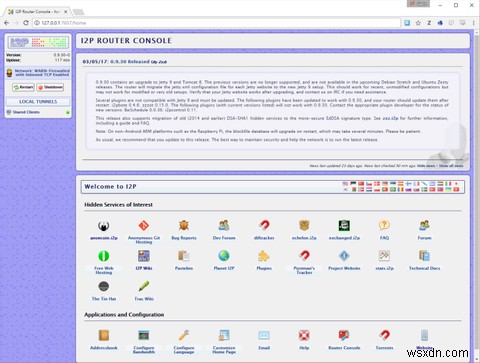

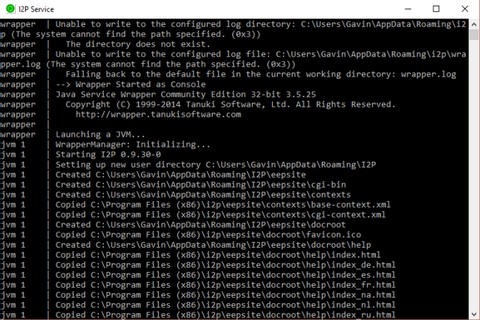

I2Pを使用する最も簡単な方法は、公式インストールパッケージをダウンロードしてインストールすることです。インストールしたら、 Start I2P(restartable)を開きます 。これにより、I2PのデフォルトブラウザであるInternet ExplorerでローカルにホストされているWebページが開きます(これは後で変更できます)。これはI2Pルーターコンソール、つまりI2P接続を維持するために使用される仮想ルーターです。また、I2Pサービスのコマンドウィンドウにも気付くでしょう。これは無視して、バックグラウンドで実行したままにしてください。

I2Pサービスは、特に最初の起動時に、起動して実行されるまでに数分かかる場合があります。時間をかけて帯域幅設定を構成してください。

I2Pを使用すると、ユーザーは「eepsites」と呼ばれる非表示のWebサイトを作成してホストできます。 eepsiteにアクセスする場合は、特定のI2Pプロキシを使用するようにブラウザを設定する必要があります。 I2Pプロキシ構成の詳細はここにあります。

I2PとTorは、ほとんどの部分で同様のブラウジング体験を提供します。 I2P帯域幅の構成にもよりますが、Torブラウザよりもわずかに高速であり、既存のブラウザの快適さから実行されます。 I2Pには隠されたサービスがたくさんあり、その多くはTorベースの同等のサービスよりも高速です。Torネットワークがときどき激怒することに不満を感じている場合は、大きなプラスになります。

I2Pは通常のインターネット接続と並行して実行され、ブラウザのトラフィックを暗号化します。ただし、I2Pは、オープンWebを匿名で閲覧するための最良のツールではありません。アウトプロキシの数が限られているため(トラフィックが「通常の」インターネットトラフィックに再参加する場合)、この方法で使用すると匿名性が大幅に低下します。

I2Pは私のプライバシーを保護しますか?

一言で言えば、はい。通常のWebブラウジングに使用しない限り、プライバシーを保護します。それでも、Webトラフィックを分離するにはかなりのリソースが必要になります。 I2Pは、分散P2Pモデルを使用して、データ収集、統計収集、およびネットワークの概要を完了しにくいようにします。さらに、ニンニクルーティングプロトコルは複数のメッセージを一緒に暗号化するため、トラフィック分析の実行がはるかに困難になります。

前に説明したI2Pトンネルは単方向であり、データは一方向にのみ流れます。 1つのトンネルが入り、1つのトンネルが出ます。これだけでも、すべてのピアの匿名性が高まります。

I2Pは、構成されたブラウザーを介して送受信されるデータのみを暗号化します。 システム全体のネットワークアクティビティは暗号化されません。

VPN

最後に、仮想プライベートネットワーク(VPN)があります。 VPNは、TorとI2Pの両方で動作が異なります。 VPNは、ブラウザトラフィックの暗号化だけに焦点を当てるのではなく、すべての着信および発信ネットワークトラフィックを暗号化します。その意味で、通常のユーザーはデータを保護するための簡単な方法を提供しますが、すぐに検討するいくつかの注意点があります。

VPNの仕組み

通常、リクエストを送信すると(たとえば、WebブラウザでリンクをクリックするかSkypeを起動してビデオ通話を行う)、リクエストは指定されたデータを保持しているサーバーにpingを送信し、リクエストが返されます。データ接続は通常セキュリティで保護されておらず、コンピュータに関する十分な知識を持っている人なら誰でもアクセスできる可能性があります(特に、HTTPSではなく標準のHTTPを使用している場合)。

VPNは、事前定義された個人所有のサーバーに接続し、「トンネル」と呼ばれる直接接続を作成します(ただし、VPNの使用が増えるにつれて、この用語はそれほど頻繁には見られなくなります)。システムとVPNサーバー間の直接接続は、すべてのデータと同様に暗号化されます。

VPNには、コンピューターにインストールするクライアントを介してアクセスします。 VPNの大部分は、公開鍵暗号を使用しています。 VPNクライアントを開いて資格情報を使用してログインすると、VPNクライアントは公開鍵を交換し、接続を確認してネットワークトラフィックを保護します。

VPNはネットワークトラフィックを暗号化します。システム上のインターネット接続に関連するすべてのものは、詮索好きな目から安全です。 VPNの人気も急上昇しています。それらは非常に便利です:

- パブリックWi-Fi接続でデータを保護します。

- 地域が制限されたコンテンツへのアクセス。

- 機密情報にアクセスする際のセキュリティの追加レイヤー。

- 政府やその他の侵入機関からプライバシーを保護します。

VPNは私のプライバシーを保護しますか

はい、VPNはあなたのプライバシーを保護します-しかしここに私が以前にほのめかしたそれらの警告が来ます。ほとんどのもののように、あなたはあなたが得るものに対して支払います。無料のVPNプロバイダーは数多くありますが、必ずしも思ったほど完全に保護されているわけではありません。

たとえば、多くの無料VPNプロバイダーは、すべてのユーザーとそのインターネットトラフィックのログを保持しています。したがって、暗号化されたデータはコンピュータに安全に出入りし、サーバーとの間で安全に出入りできますが、それでもあなたが行ったことのログがあります。また、VPNプロバイダーの大多数は、あなたを当局に変えようとはしていませんが、召喚状が提示された場合、彼らが知っていることを法的に引き渡す義務があります。真に安全でログレスな接続が必要な場合は、プライバシーに重点を置いた6つのVPNを確認してください。

VPNは、通常のブラウザから変更したり、一般的なブラウジングの習慣やインターネットの使用を変更したりすることなく、プライバシーを取り戻すための優れた簡単な方法です。このオプションを検討している場合は、VPNキルスイッチの使用を検討することもできます。

TorとI2PとVPNの概要

スーパープライベートブラウジング、タマネギサイトとダークウェブへのアクセスが必要で、インターネット速度のわずかな低下を気にしない場合は、Torを選択してください。

ピアの分散ネットワーク全体で隠しサービスやメッセージングツールへの超プライベートアクセスが必要であり、それでもインターネット速度のわずかな低下を気にしない場合は、I2Pを選択してください。

最後に、すべての着信および発信ネットワークトラフィックを暗号化したい場合、そして実際にはインターネット速度のわずかな低下を気にしない場合は、VPNを選択してください。

ログレスVPNを介してTorブラウザを使用することを選択する人もいます。他の人は、地元のカフェでオンラインバンキングにアクセスしたいときに、無料のVPNを起動するだけです(これは非常に賢明です)。とにかく、VPNは現在、アクセス可能なセキュリティおよびプライバシーテクノロジーの重要な部分であり、誰にでも検討することをお勧めします。

また、VPNオプションに興味があるが、どちらが最適かわからない場合は、SurfsharkVPNに関するレビューから始めてください。

-

最高の Warzone VPN:ロビーを簡単に保護する方法

Warzone をプレイするのが好きで、勝つことよりも負けることの方が多い場合、これは非常にイライラすることがあります。たとえゲームを 100 倍改善したとしても、最後の瞬間に決定を誤ると負けるという結果が必ず出てきます。これらのゲームはスクリプト化されていないため、Warzone の戦いに勝つには運が重要な要素となります。ただし、いつでも別のゲーム サーバーに参加し、VPN を使用していつでも勝者になれる簡単なロビーに入ることができます。このガイドは、読者が Warzone ボット ロビーに最適な VPN を選択する方法を支援します。 Warzone をプレイするときに VPN を使用する理

-

Telegram と WhatsApp:どちらが安全か?

Telegram の創設者である Durov 氏は、最近、すべての WhatsApp ユーザーに向けた警告メッセージで、個人データをそのまま保持したい場合はアプリを終了するように述べました。 WhatsApp にセキュリティ上の欠陥があることは、以前からよく知られている事実であるため、これは新しい議論の対象ではありません。いくつかのソーシャル メディア アプリに加えて、コミュニケーション アプリは、ユーザーの個人データを盗み見ることを目的としています。アプリケーション上のデータへのアクセスを許可したと言えますが、これは、携帯電話の内部ストレージに保存されている写真やメッセージなどのデータのこと