PHP ウェブサイトがハッキングされた?これらの PHP の脆弱性が原因である可能性があります

PHP は、現在普及しているほぼすべての CMS のバックボーンです。 PHP は、そのシンプルさとライセンス不要の性質により、動的な Web サイトの開発に適した選択肢です。ただし、コーディング標準が貧弱であるため、PHP サイトの侵害は比較的容易になっています。インターネットには、ハッキングされたカスタム PHP Web サイトやハッキングをリダイレクトする PHP Web サイトについてユーザーが不満を述べるヘルプ スレッドがあふれています。これにより、PHP 自体に対する多くの否定的な宣伝が行われましたが、その責任はどこにもありません。

では、PHP が原因でない場合、PHP Web サイト リダイレクト ハッキングの原因は何ですか?この記事では、PHP Web サイトを危険にさらすセキュリティの脆弱性とその回避方法について説明します。

ハッキングされたカスタム PHP Web サイト:例

ほとんどのサイト所有者は、セキュリティ面ではなく、開発部分のみに注目しています。したがって、PHP を使用して構築された Web サイトがハッキングされた場合、サイトの所有者は、開発者に開発費を支払っただけなので、行き場がありません。問題を抱えているユーザーは、オンライン フォーラムでヘルプを見つけたり、このような記事を読んだりできます。以下にその例をいくつか示します。

ハッキングされたカスタム PHP Web サイト:症状

- フィッシング ページが PHP サイトに表示され、ユーザーをだまして機密情報を入力させようとします。

- ユーザーがサイトの特定のリンクをクリックすると、別のドメインに移動します。これはおそらく、設定ミスか、PHP Web サイトのリダイレクト ハックが原因です。

- アドブロッカーは、暗号通貨マイニングのためにサイトの特定の要素にタグを付けてブロックします。

- 不明な PHP ファイル ハンドラがサイトに表示され、PHP サイトに悪意のある広告が表示されます。

- PHP ファイルが不明なコードで変更されているため、リダイレクトが発生したり、釣りサイトへのバックリンクが作成されたりします。

- カスタム PHP Web サイトに意味不明なコンテンツが表示されます。これは、日本語のキーワード ハッシュや医薬品のハッキングなどが原因である可能性があります。

- カスタム PHP サイトにサードパーティのホスティングを使用すると、アカウント停止の警告メッセージが表示されます。

- カスタム PHP サイトに、Google やその他の検索エンジンによってマルウェア スパムなどのブラックリストに登録されているという警告メッセージが表示される

- phpMyAdmin は、新しい未知のデータベース管理者を表示します。

- PHP Web サイトのドメインから送信されたメールがスパムとしてタグ付けされています。

- 予期しないサイト エラー メッセージと PHP サイトが遅くなり、応答しなくなります。

カスタム PHP Web サイトのハッキング:13 の理由

サーバー構成エラー

1.低いファイル許可

ファイル権限は、特定のタイプのユーザーに特定の PHP ファイルの編集権限を付与します。そのため、PHP ファイルのパーミッションが適切に設定されていない場合、攻撃者が PHP ファイルにマルウェア スパムなどを挿入する可能性があります。

2.デフォルトのパスワード

カスタム PHP Web サイトをハッキングする一般的な理由は、弱いパスワードやよく使用されるパスワードを使用することです。ユーザー辞書を使用して、考えられるすべてのパスワードの組み合わせを試すことができます。侵害されると、攻撃ベクトルに応じて、ブルート フォース FTP またはブルート フォース cPanel など。攻撃者は、カスタム PHP サイトの管理領域にアクセスできます。その後、攻撃者は PHP マルウェアまたはバックドアをダウンロードできます。

関連記事 – WordPress バックドアを削除する方法

3.ディレクトリのインデックス作成が有効

ディレクトリのインデックス作成を有効にすると、攻撃者は機密の PHP ファイルを読み取ることができます。これにより、サーバーの機密情報が攻撃者に明らかになる可能性があります。攻撃者はこの情報を使用して、カスタム PHP サイトでサイバー攻撃を実行できます。

4.ポートを開く

ポートを開くと、カスタム PHP Web サイトがハッキングされる可能性があります。さらに、攻撃者は開いているポートを使用して、PHP サイトのバックエンド サービスになりすますことができます。攻撃者はこの情報を使用して、コア サービスを侵害したり、エクスプロイトを使用してポート自体を開いたりすることができます。

5.貧弱な宿泊施設

一般に、安価な PHP ホスティングにはセキュリティの代償が伴います。貧弱なホスティングは、サービスを安くするためにセキュリティ操作を減らしました.そのため、これらのサーバーで感染が広がり始めると、直接の標的ではありませんが、PHP サイトを含む複数のサイトが危険にさらされる可能性があります。

脆弱な PHP コード

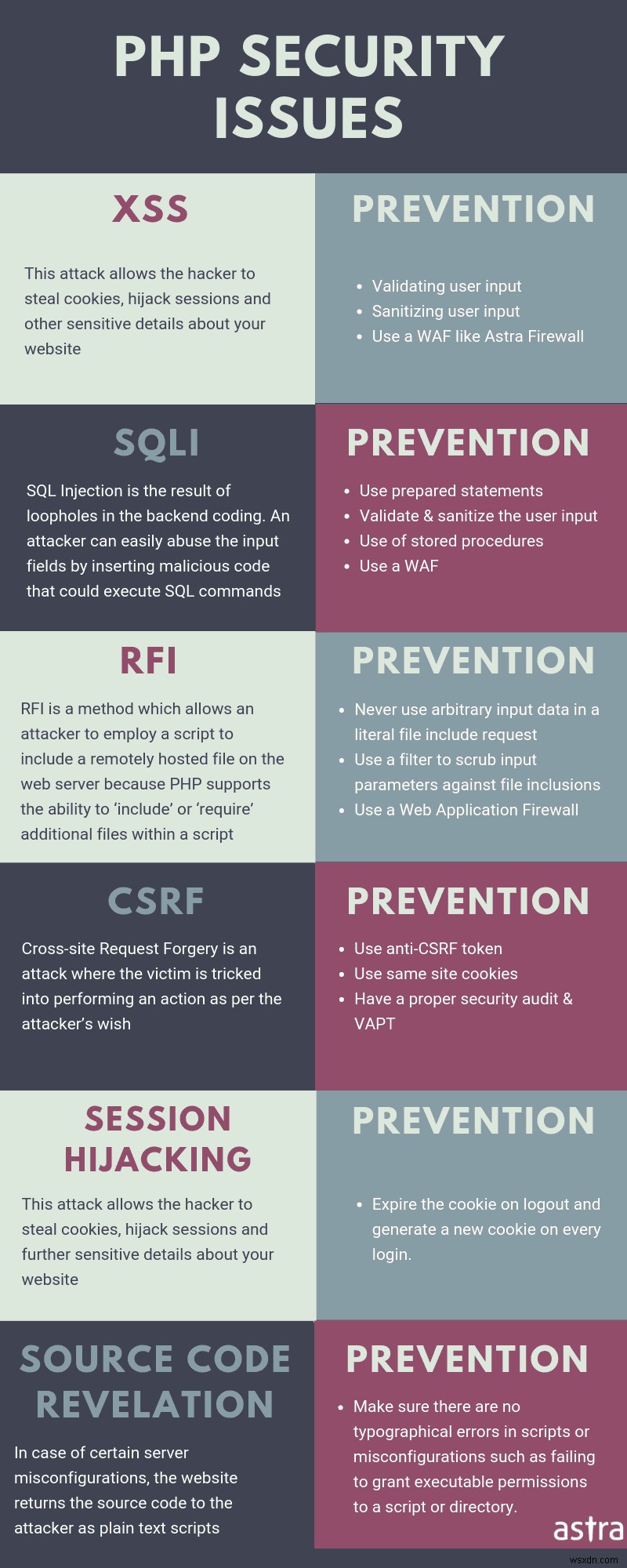

6. PHP SQL インジェクション

PHP での SQL インジェクションは、主にサニタイズされていないユーザー入力がないことが原因です。コーディング標準が不十分なため、サニタイズされていないエントリがデータベース サーバーに直接到達し、実行されます。カスタム PHP ページでの SQLi の主な原因は次のとおりです。

- 空白文字のフィルタリングの欠如

- 引用符を使用して文字列を区切る

- 許可されていないユーザー入力をデータベースに渡すこと。

- Unicode エンコーディングの実装が正しくありません。

- コードとデータの混合

- 型操作が無効です。

7. PHP クロスサイト スクリプティング

XSS は、SQL インジェクション後にカスタム PHP サイトがハッキングされるもう 1 つの一般的な原因です。これらの攻撃はどちらも Web 上で蔓延しているため、毎年 OWASP のトップ 10 にランクインしています。 XSS は、ユーザー入力のサニタイズが行われていないことにも起因します。 PHP サイトおよび一般的な XSS 攻撃には、主に次の 3 つのタイプがあります。

- 保存された XSS: このタイプの XSS は、Web 管理者が特定のリンクをクリックすることに依存しており、そのリンクは悪意のあるスクリプトをロードして Cookie を盗みます。

- 反映された XSS: これは非常に深刻な XSS であり、通常、フォーラムやディスカッションなどの PHP サイトで見つけることができます。このタイプの XSS の悪意のあるコードはサーバーに保存され、ユーザーがこの PHP ページにアクセスするたびに実行されます。

- XSS に基づく DOM: このタイプの XSS は、上記の 2 つのいずれかになります。ただし、このタイプの XSS の検出は非常に難しく、コード監査の後に逃れることさえできます。

XSS に対して脆弱なサイトは、通常、PHP Web サイト リダイレクトのハッキングや管理 Cookie の盗用の標的になります。

8. PHP クロスサイト リクエスト フォージェリ

CSRF 攻撃は、PHP サイトのユーザーをだまして不要なアクションを実行させることを目的としています。カスタム PHP サイトで登録が許可されている場合、CSRF により、ユーザーはランダムなアカウントを削除したり、他のアクションを実行したりできます。アクションの影響は攻撃者には直接見えませんが、CSRF は PHP サイトからユーザーを削除して、サイトのトラフィックを減らすことができます。

9.ローカル PHP ファイルを含める

攻撃者が「www」ルート ディレクトリ外のファイルにアクセスできる場合、ファイル インクルージョンの脆弱性が発生します。 」。この脆弱性の主な原因は、ファイル名をパラメータとして受け取る不適切なコードのスクリプトです。この脆弱性により、攻撃者はカスタム PHP サイトから機密性の高い構成ファイルとパスワード ファイルを読み取ることができます。これらのファイルから取得された情報は、攻撃者が管理者権限でログインするために使用され、ハッキングされた PHP Web サイトにつながる可能性があります。

PHP のゼロデイ欠陥

10.バグのあるプラグインまたはテーマ

不十分にコーディングされた PHP プラグインまたはテーマは脆弱性であり、サーバーに常駐し、悪用されるのを待っています。攻撃者が特にバグのあるプラグインを標的にして、PHP サイトで大規模な攻撃を実行するケースがありました。 PHP Web サイトがハッキングされた場合、それはおそらくプラグインまたはテーマのコーディングが不十分です。

11.侵害された PHP パッケージ

PHP ライブラリとパッケージが脆弱である可能性もあります。同じことが他の言語でも起こりえます。最近、PHP PEAR パッケージ マネージャーが攻撃者によって侵害されました。攻撃者は、疑いを持たないユーザーによってアップロードされた、挿入されたコードで元のコードを置き換えていました。このパッケージは、PHP プログラミング言語で書かれた無料のライブラリを検索してダウンロードするために、サイトで使用されました。このような事例はまれですが、カスタム PHP Web サイトがゼロデイの欠陥によってハッキングされる可能性を完全に見逃すことはできません。

ソーシャル エンジニアリング攻撃

12.フィッシング

カスタム PHP サイトの管理者は最近、ナイジェリアの王子からメールを受け取りましたか?.このような攻撃は、Web 管理者をだまして PHP Web サイトの機密情報を公開させ、PHP Web サイトをハッキングするように設計されています。したがって、PHP サイト ドメインへのフィッシング フィルタリング メールから安全を守るために!

13.共連れ

テールゲーティングは、フィッシング攻撃の別の亜種です。この攻撃では、攻撃者はまず低レベルのユーザー アカウントを侵害し、それを使用して権限を昇格させます。共連れは、当社の研究者によるケース スタディの 1 つで観察され、検出を回避するために一般的に使用されています。共謀の結果は、情報の盗難からハッキングされた PHP サイトにまで及ぶ可能性があります。

カスタム PHP Web サイトがハッキングされましたか?チャット ウィジェットでメッセージを送信してください。ハッキングされた PHP Web サイトを修正するお手伝いをさせていただきます。

ハッキングされたカスタム PHP Web サイト:サイトの保護

正しい権限を設定する

PHP には、ファイルのパーミッションをチェックする次の 3 つの関数があります。

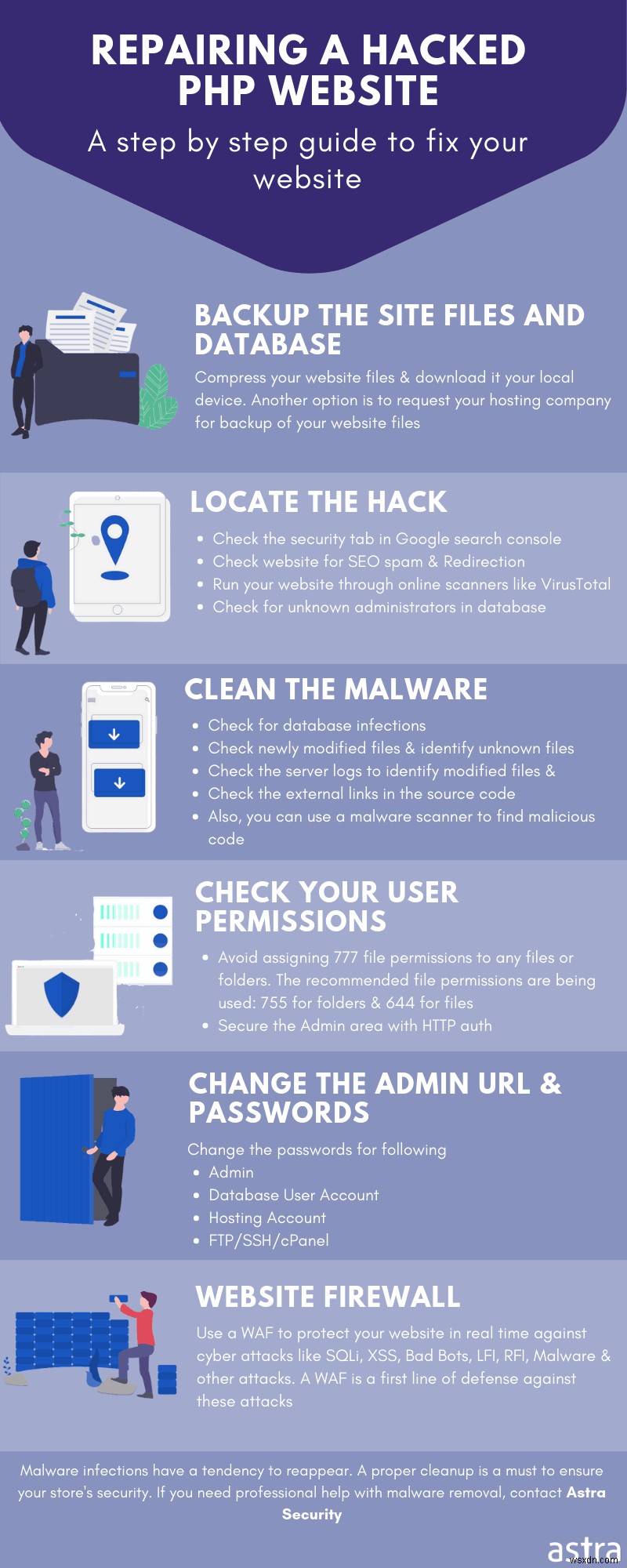

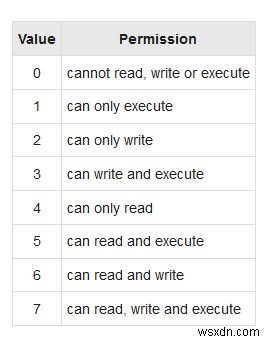

<オール>同様に、PHP の chmod() 関数を使用して、ファイルのアクセス許可を変更できます。権限のあるファイルの名前を入力するだけです。つまり、「chmod($RandomFile,0644);」です。下の画像では、ファイルのアクセス許可とその機能の完全なリストを確認できます。また、入力が 8 進数であることを PHP インタープリターに伝えるために、ファイル許可の前に必ず「0」を追加してください。

安全なパスワードを設定

カスタム PHP サイトのパスワードが安全であることを確認してください。数字、アルファベット、記号をうまく組み合わせてください。また、パスワードを設定する前に、Rockyou.txt などの一般的なパスワード辞書を参照して、設定しているパスワードがそこにないかどうかを確認することをお勧めします。 Linux ユーザーの場合、Grep コマンドは、このような大きなファイルを検索するのに役立ちます。 grep -i '*YourNewpass*' rockyou.txt を検索するだけです。さらに、新しいパスワードを作成する必要がないように、他のオンライン ツールを使用して安全で長いランダム パスワードを取得することもできます。

ディレクトリのインデックス作成を無効にする

特定のディレクトリでインデックス作成を無効にするには、.htaccess ファイルに次のコードを追加します (.htaccess が存在しない場合は作成します):

オプション - インデックス

安全なホスティングを使用する

一般に、ホスティング サービスを探す際は、Astra が統合ホスティング パートナーに対して行っているように、ファイアウォールまたはセキュリティ ソリューションが提供されていることを確認してください。また、サブネットによってサイトが同じサーバー上で実行されている他のサイトから分離されていることを確認してください。

PHP コードの監査

カスタム PHP サイトが作成されると、別のサイトをゼロから構築することは経済的に実現不可能です。したがって、コード監査は、攻撃者の前に PHP Web サイトの脆弱性を検出するための最良の方法です。 Astraには、サイトのセキュリティを監査およびテストするためのハッカーの大規模なコミュニティがあります.コード監査だけでなく、Astra は PHP Web サイトがハッキングされた場合のクリーンアップにも役立ちます。

今すぐアストラのデモを!

-

Site Web Codeigniter または Laravel pirate? Codeigniter と Laravel の修正コードの脆弱性

Laravel と Codeigniter は、フレームワークとして PHP を使用し、Web サイトの作成者として使用します。自然界のオープン ソース デ ドゥ フレームワークが人気を博しています。 Cependant, les utilisateurs doivent comprendre que le déploiement de sites utilisant ces frameworks ne les rend pasûrs. Ce sont les pratiques de développement sécurisées qui comptent. L’injection SQL

-

ウェブサイトからバックドアを見つけて削除する方法

実際には、バックドアは開発者が Web サイトにアクセスする正当な方法として使用することもできます。ただし、バックドアの作成者 (開発者またはハッカー) に関係なく、サイトにセキュリティ リスクをもたらします。 ウェブサイトのバックドアを検出する方法 一般に、Web サイトのバックドアを検出するのは簡単なことではありません。これらのドアは適切なファイルとデータベースの間に非常に巧妙に隠されているからです。簡単なこととは反対に、Web サイトでバックドアを検出することは困難な作業です。なぜなら、ほとんどのバックドアは通常、適切なコードと間違われるからです。そして、それがまさに彼女が注意をかわす