新しい製薬会社のハッキングが、ソビエト連邦 (.su) および欧州連合 (.eu) のサイトにリダイレクトされる

製薬会社のハッキングは新しいものではありません。過去に、多くの一般的な CMS が製薬マルウェアの標的になっていることがわかりました。しかし、.su および .eu サイトへのリダイレクトを確認したのはつい最近のことです。

すでにご存じのとおり、製薬マルウェアはその目的によってさまざまです。データを盗むように設計されているものもあれば、ブラックハット SEO の目的で Web サイトにスパム リンクを挿入するように設計されているものもあります。実際、ブラック ハット SEO 感染に対する製薬会社のハッキングはかなり一般的です。

バイアグラ、シアリス、その他の医薬品を販売していると主張する偽のサイトにサイト トラフィックをリダイレクトします。最近、そのようなサイトの多くが .eu や .su などの TLD を作成しています。さらに、このタイプの感染は、マルウェアがその存在を隠すためにさまざまなコンテンツを提供するため、検出が困難です。

この記事では、このマルウェアがどのように機能するかについての洞察を得ることができます。

ハッキングされていますか? Astra で即時のマルウェア クリーンアップ要求を出します。

ファーマ ハック リダイレクト

原因

うまくいかず、このような感染につながる可能性のあるものが多数あります。ここにいくつかの一般的なものをリストします:

- XSS または SQL インジェクションの脆弱性、またはその他のインジェクションの脆弱性

- 弱い FTP パスワードまたはデフォルトの資格情報。

- プラグインまたはパッチが適用されていない CMS の脆弱性を更新します。

- 不適切な構成。

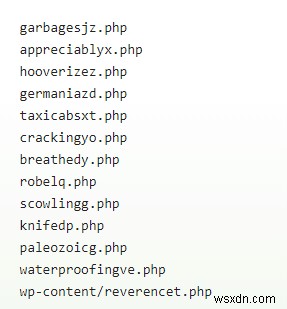

この感染は、これら (またはそれ以上) の脆弱性のいずれかを悪用して Web サイトに侵入する可能性があります。悪意のあるファイルを作成し、その中に隠れます。通常、これらのファイルにはランダムに名前が付けられます。ユーザーを偽の医薬品サイトにリダイレクトする感染した PHP ファイルには、次のような名前が付けられています:

マルウェアをリダイレクトする医薬品ハッキングのすべての亜種が PHP ファイルを使用しているわけではありません。ランダムに名前が付けられた HTML ファイルに依存するものもあります。感染した HTML ファイルの名前のリスト:

検出を回避するために、マルウェアはいくつかの狡猾な手法を使用します。そのようなテクニックの 1 つがここで言及されています。

使用された回避テクニック

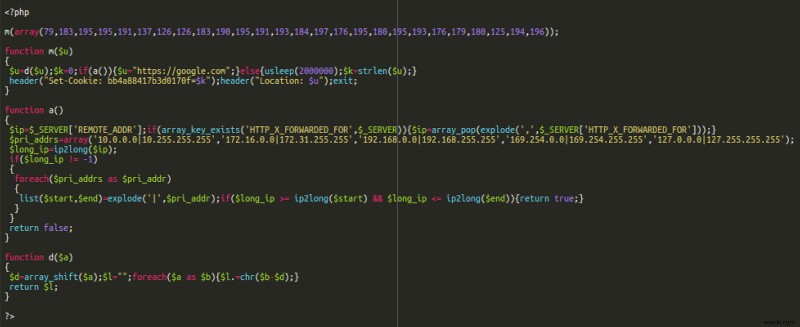

以下のコードを見てください:

コードの上部にある配列には、リダイレクト URL のエンコードされたドメイン名が含まれています。ただし、URL は巧妙に隠され、関数 m() を使用してマルウェアによって抽出されます。 関数 d()

ここでは、関数 m() で配列が渡されます コードの最初の行で。 関数 m() 次にそれを 関数 d() に渡します . 関数 d() 「array_shift」を使用 」メソッドを使用して、配列の最初の要素を取得します。この場合は 79 です。

その後、「foreach」を使用して配列の各要素をループします。 」 PHPの機能。次に、配列の各要素から最初の要素 79 を 1 つずつ減算します。得られた数値は、PHP の「chr」関数を使用して、ASCII コードからそれぞれの文字に変換されます。

たとえば、配列の 2 番目の要素は 183 です。したがって、183-79=104 は ASCII の文字「h」にマップされます。したがって、最終的にリダイレクトされるドメインは (https:// hotprivatetrade[dot]su)

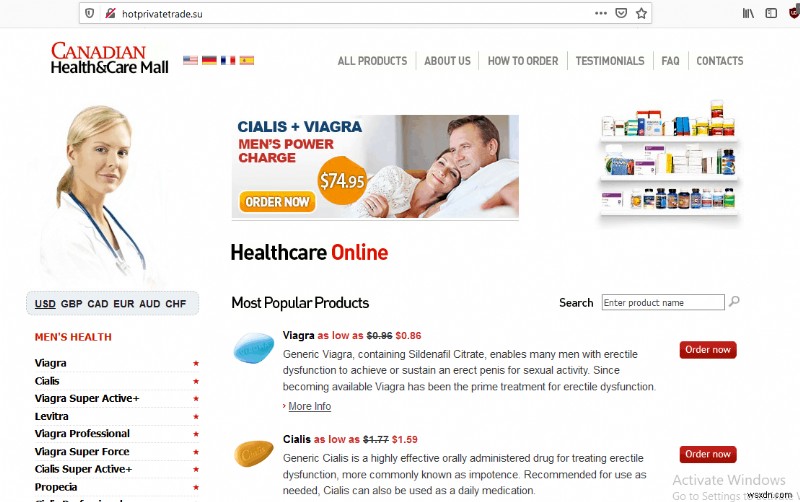

です。このドメインを簡単に検索すると、バイアグラ、シアリスなどの製品を販売する偽の医薬品店であることがわかります。偽のサイトには、カタログ全体と、ユーザーをだましてクレジット カード情報を提供させるためのカートさえ含まれています。

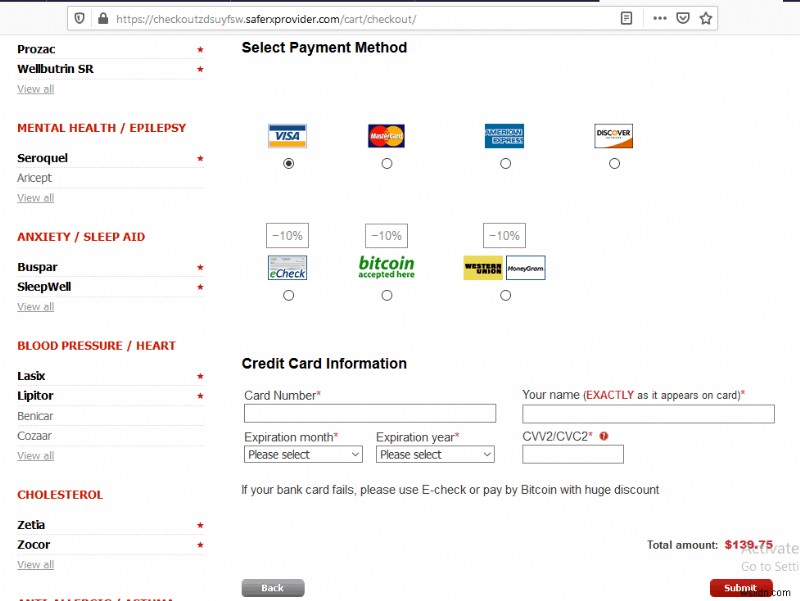

ユーザーがチェックアウトした後、クレジット カード フィッシング ページは別の悪意のあるドメインでホストされ、SSL 証明書も使用されます。たとえば、https://checkoutzdsuyfsw[ドット]saferxprovider[ドット]com/cart/checkout/.

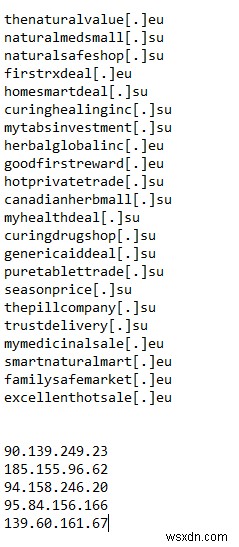

このマルウェアは、下の画像に示すように、他の Web サイトにもリダイレクトします。これらの Web サイトは、画像の最後に示されている IP でホストされています。

バリアント

404.php

404.php という名前の PHP ファイルは、サイトにカスタム エラー メッセージを表示するために使用されます。以下のコードに示すように、マルウェアが WordPress テーマ内にエンコードされた 404.php ファイルを作成する場合の 1 つの亜種。

コードに見られるように、このマルウェアは HTML の

メタ タグ

同じマルウェアの別のタイプは、 を使用します。 ユーザーをリダイレクトする HTML のタグ。 「http 相当 」属性は、HTTP ヘッダー応答のシミュレートに役立ちます。 content=5 オプションは 5 秒でページを更新し、その後ユーザーは「url」オプションで指定された場所にリダイレクトされます。また、ユーザーのリダイレクト中に次のメッセージが表示されます。サイトにリダイレクトしています。」

JavaScript リダイレクト

同じマルウェアのもう 1 つの亜種は、window.location.href と組み合わせたメタ リフレッシュを使用します。 リダイレクト。 window.location オブジェクトは通常、ユーザーを新しいページにリダイレクトし、現在のページ アドレスを取得するために使用されます。ここで、メタ タグが一部のユーザーのユーザーをリダイレクトできない場合、window.location.href

保護

この種の医薬品スパムは、サイトに壊滅的な影響を与える可能性があります。直帰率を高めるだけでなく、Web サイトの評判に長期的な影響を与える可能性があります。ファーマ ハック リダイレクト マルウェアに感染しないようにするために、次のことを行うことができます。

- ウェブサイトの脆弱な設定を確認し、ランダムで強力なパスワードを使用してください。

- 機能していないプラグインやテーマは使用しないでください。そのような疑わしいプラグインを削除してください。

- CMS のバージョン、プラグイン、テーマを最新の状態に保ちます。

- 定期的なセキュリティ監査を実施し、ファイアウォールを使用する

Web サイトがそのようなマルウェアに感染している場合は、Astra にマルウェアのクリーンアップ リクエストを提出してください。 Astra はサイトをクリーンアップするだけでなく、そのような感染が再び起こらないようにします。競争力のある価格の Astra セキュリティ ソリューションには、他の優れたセキュリティ機能が搭載されています。

まだ納得していませんか?今すぐデモを行って、自分の目で確かめてください!

-

PHP Japanese Keyword Hack &Pharma/Viagra Hack

ハッキングされた Web サイトの 51% 以上に SEO スパムが含まれています。明らかに、SEO スパム攻撃は非常に一般的な攻撃形態です。 SEO スパムにはさまざまな種類がありますが、最も蔓延しているものの 1 つに、PHP の日本語キーワード ハッキングがあります。あなたのウェブサイトに奇妙な日本語の言葉が広がっているのを見たことはありませんか?はいの場合、あなたのウェブサイトは PHP キーワード ハッキング の被害者です。 、PHP 日本語キーワード ハックとも呼ばれます。 PHP キーワード ハック 、自動生成された意味不明なテキストが、当社の Web サイト全体のペ

-

ステガノグラフィ:マルウェアを広める新しい方法

ゼロデイ脅威、一般的なエクスプロイト、致命的な COVID-19 ウイルスと戦う準備が整っている間.ハッカーは、マシンにマルウェアを渡すための新しい手法を開発しています。 1499 年に導入された古代から存在する概念が新しい武器です。 「ステガノグラフィー」と呼ばれるこの新しい手法は、データを非表示の形式で送信して読み取ることができないようにするために使用されます。隠された、隠されているという意味のギリシャ語 (ステガノス) と、書くことを意味する「グラフィティ」の組み合わせは、危険な新しいトレンドになりつつあります。 今日のこの投稿では、この新しいフロンティアと、そこから保護され続ける方法