侵害されたTor出口ノードから安全を保つ6つの方法

Torは、インターネット上のプライバシーを保護するための最も強力なツールの1つです。しかし、近年見られるように、Torの力には限界があります。今日は、Torがどのように機能するか、Torが何をするか、何をしないか、そしてTorを使用している間安全を保つ方法を見ていきます。

不正または不正なTor出口ノードから安全を保つ方法について読んでください。

一言で言えばTor:Torとは何ですか?

Torは次のように機能します。Torを介してメッセージを送信すると、Torネットワーク全体のランダムなコースでメッセージが送信されます。これは、「オニオンルーティング」と呼ばれるテクノロジーを使用して行われます。オニオンルーティングは、それぞれが南京錠で保護された一連の封筒に封印されたメッセージを送信するのと少し似ています。

ネットワーク内の各ノードは、最も外側のエンベロープを開いて次の宛先を読み取り、まだ封印されている(暗号化されている)内側のエンベロープを次のアドレスに送信することでメッセージを復号化します。

その結果、個々のTorネットワークノードがチェーン内の複数のリンクを見ることができなくなり、メッセージのパスを追跡することが非常に困難になります。

しかし、最終的には、メッセージはどこかに終わらせなければなりません。 「Tor隠しサービス」に行く場合、データはTorネットワーク内に残ります。 Tor隠しサービスは、Torネットワークに直接接続され、通常のインターネット(クリアネットと呼ばれることもあります)に接続されていないサーバーです。

ただし、TorブラウザとTorネットワークをクリアネットのプロキシとして使用している場合は、もう少し複雑になります。トラフィックは「出口ノード」を通過する必要があります。出口ノードは、インターネットトラフィックをクリアネットに戻す特殊なタイプのTorノードです。

Tor出口ノードの大部分は問題ありませんが、問題が発生するものもあります。インターネットトラフィックは、出口ノードからのスヌーピングに対して脆弱です。しかし、それはそれらすべてからはほど遠いことに注意することが重要です。問題はどれくらい悪いですか?悪意のある出口ノードを回避できますか?

スウェーデンのセキュリティ研究者は、「Chloe」という名前を使用して、破損したTor出口ノードをだまして自分自身を明らかにする手法を開発しました[インターネットアーカイブリンク;元のブログはもうアクティブではありません]。この手法はハニーポットとして知られており、その仕組みは次のとおりです。

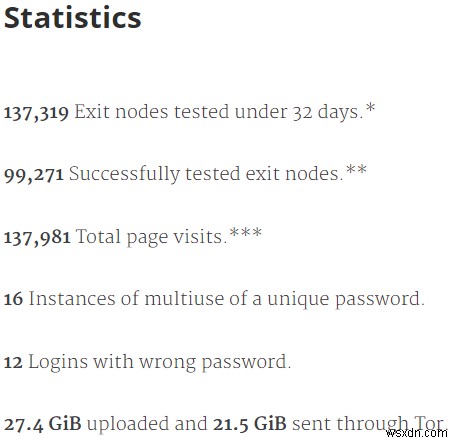

まず、Chloeは、ハニーポットとして機能する正規のドメイン名とWebデザインを使用してWebサイトを設定しました。特定のテストのために、クロエはビットコイン商人に似たドメインを作成しました。次に、Chloeはその時点でアクティブなすべてのTor出口ノードのリストをダウンロードし、Torにログインし、各Tor出口ノードを使用してサイトにログインしました。

結果をきれいに保つために、彼女は問題の出口ノードごとに一意のアカウントを使用しました(調査時点で約1,400)。

それから、クロエは座って一ヶ月待ちました。出口のTorトラフィックからログイン資格情報を盗もうとした出口ノードは、一意のログインの詳細を確認し、ユーザー名とパスワードを盗み、それを使用しようとします。ハニーポットのビットコイン商人サイトは、ログインの試みを記録し、記録します。

ユーザー名とパスワードの組み合わせはそれぞれ出口ノードごとに一意であるため、Chloeはいくつかの悪意のあるTor出口ノードをすばやく発見しました。

1,400ノードのうち、16ノードがログイン資格情報を盗もうとしました。それほど多くはないようですが、1つでも多すぎます。

Tor出口ノードは危険ですか?

ChloeのTor出口ノードのハニーポット実験が光っていました。悪意のあるTor出口ノードが、取得できるあらゆるデータを使用する機会を利用することを示しています。

この場合、ハニーポットの調査では、オペレーターがいくつかのビットコインをすばやく盗むことに関心のあるTor出口ノードのみを取得していました。より野心的な犯罪者は、おそらくこのような単純なハニーポットには現れないことを考慮する必要があります。

ただし、機会があれば、悪意のあるTor出口ノードが与える可能性のある損害のデモンストレーションが懸念されます。

2007年に、セキュリティ研究者のDan Egerstadは、実験として5つの侵害されたTor出口ノードを実行しました。 Egerstadはすぐに、オーストラリア、インド、イラン、日本、ロシアの大使館に属するサーバーを含む、世界中の何千ものサーバーのログイン詳細を所有していることに気付きました。当然のことながら、これらには非常に機密性の高い情報が大量に含まれています。

Egerstadは、Tor出口ノードを通過するトラフィックの95%が、標準のHTTPプロトコルを使用して暗号化されておらず、コンテンツへの完全なアクセスを提供していると推定しています。

彼が彼の研究をオンラインで投稿した後、Egerstadはスウェーデンの警察に襲撃され、拘留されました。彼は、警察官の1人が、逮捕はリークを取り巻く国際的な圧力によるものであると彼に言ったと主張している。

悪意のあるTor出口ノードを回避する5つの方法

情報が漏洩した外国勢力は基本的な間違いを犯しました。彼らはTorがどのように機能し、それが何のためにあるのかを誤解しました。 Torはエンドツーエンドの暗号化ツールであることが前提です。そうではありません。 Torはブラウジングとメッセージの発信元を匿名化しますが、コンテンツは匿名化しません。

Torを使用して通常のインターネットを閲覧している場合、出口ノードは閲覧セッションをスヌープできます。これは、悪意のある人々がスパイ、盗難、または恐喝のためだけに出口ノードを設定するための強力なインセンティブを提供します。

幸いなことに、Torの使用中にプライバシーとセキュリティを保護するために使用できる簡単なトリックがいくつかあります。

1。ダークウェブにとどまる

悪い出口ノードから安全を保つ最も簡単な方法は、それらを使用しないことです。 Torの隠しサービスを使い続けると、クリアネットを終了することなく、すべての通信を暗号化しておくことができます。これは可能な場合はうまく機能します。しかし、それが常に実用的であるとは限りません。

Torネットワーク(「ダークウェブ」と呼ばれることもあります)は通常のインターネットの数千分の1であるため、探しているものが常に見つかるとは限りません。さらに、ソーシャルメディアサイト(Torオニオンサイトを運営しているバーFacebook)を使用する場合は、出口ノードを使用します。

2。 HTTPSを使用する

Torをより安全にする別の方法は、エンドツーエンドの暗号化を使用することです。これまで以上に多くのサイトが、古い安全でないHTTP標準ではなく、HTTPSを使用して通信を保護しています。 HTTPSは、それをサポートするサイトのTorのデフォルト設定です。また、Torネットワーク内でのTor隠しサービスを使用した通信は、その性質上暗号化されているため、.onionサイトはHTTPSを標準として使用しないことに注意してください。

ただし、HTTPSを有効にすると、トラフィックが出口ノードを経由してTorネットワークを離れるときに、プライバシーが維持されます。 HTTPSがインターネットトラフィックを保護する方法の詳細については、ElectronicFrontierFoundationのTorおよびHTTPSインタラクティブガイドをご覧ください。

いずれの場合も、Torブラウザを使用して通常のインターネットサイトに接続している場合は、機密情報を送信する前に、HTTPSボタンが緑色になっていることを確認してください。

3。匿名サービスを使用する

Torの安全性を向上させる3つ目の方法は、当然のことながら、アクティビティについて報告しないWebサイトやサービスを使用することです。これは、この時代に行われるよりも簡単に言えますが、いくつかの小さな調整が大きな影響を与える可能性があります。

たとえば、Google検索からDuckDuckGoに切り替えると、追跡可能なデータのフットプリントが減少します。 Ricochet(Torネットワーク経由でルーティングできる)などの暗号化されたメッセージングサービスに切り替えると、匿名性も向上します。

4。個人情報の使用を避ける

匿名性を高めるためのツールの使用に加えて、Torでの個人情報の送信や使用も控える必要があります。研究にTorを使用することは問題ありません。ただし、フォーラムに参加したり、他のTor隠しサービスとやり取りしたりする場合は、個人を特定できる情報を使用しないでください。

5。ログイン、サブスクリプション、および支払いを避ける

ログインが必要なサイトやサービスは避けてください。ここで意味するのは、悪意のあるTor出口ノードを介してログイン資格情報を送信すると悲惨な結果を招く可能性があるということです。クロエのハニーポットは、この完璧な例です。

さらに、Torを使用してサービスにログインすると、識別可能なアカウント情報の使用を開始する可能性があります。たとえば、Torを使用して通常のRedditアカウントにログインする場合は、すでに関連付けられている識別情報があるかどうかを検討する必要があります。

同様に、Facebookオニオンサイトはセキュリティとプライバシーを強化しますが、通常のアカウントを使用してサインインして投稿すると、非表示にならず、誰でも追跡できます(場所は表示されませんが)送信元)

Torは魔法ではありません。アカウントにログインすると、痕跡が残ります。

6。 VPNを使用する

最後に、VPNを使用します。仮想プライベートネットワーク(VPN)は、Torネットワークを離れた後もデータの暗号化を継続することにより、悪意のある出口ノードからユーザーを保護します。データが暗号化されたままの場合、悪意のある出口ノードがデータを傍受して、あなたが誰であるかを把握しようとする機会はありません。

MakeUseOfのお気に入りのVPNプロバイダーの2つは、ExpressVPN(MakeUseOfリーダーが49%オフ)とCyberGhost(3年間のサインアップでリーダーが80%節約できる)です。どちらも、重要なときにデータを非公開にしてきた長い歴史があります。

Torを使用している間安全を保つ

Tor、ひいてはダークウェブは危険である必要はありません。この記事の安全上のヒントに従うと、曝露の可能性が大幅に減少します。覚えておくべき重要なことはゆっくり動くことです!

Torとダークウェブについてもっと知りたいですか?隠されたインターネットを探索する方法を探る無料のPDFガイドをダウンロードしてください---隠されたインターネットの世界を横断するときにあなたを安全に保ちます。それ以外の場合は、Torの非公式ユーザーガイドで安全上のヒントやコツを確認してください。

-

Windows 10 セーフ モードを終了する方法

セーフ モードでの起動は、Windows OS に誤動作の問題があると思われる場合に考慮されるオプションです。セーフ モードでは、Windows は、その特定のコンピューターまたはラップトップで動作する限られたセットのファイルとドライバーで起動されます。これは、潜在的な問題の数を絞り込むことで、解決策の原因を見つけるのに役立ちます。システムがセーフ モードで正常に動作する場合は、システムのデフォルトのドライバーと構成が損なわれておらず、原因ではないことを意味します。 しかし、どうすれば Windows 10 セーフ モードから抜け出すことができますか。 Windows 10 セーフ モードを

-

コロナウイルス詐欺やフェイク ニュースから身を守るためのヒント

世界は COVID-19 の蔓延を懸念していますが、サイバー犯罪者はこのパニックに乗じて人々を詐欺し、情報を盗み、役に立たない製品を販売しています。 最近のレポートは、オンライン詐欺師がコロナウイルスのパンデミックに対する懸念をどのように利用しているかを示しています.彼らは偽のコロナウイルス地図を作成し、WHO を装った電子メールを送信しています。 Emotet マルウェアなどを拡散します。 サイバーセキュリティ会社である Check Point は、2020 年の初め以来、コロナや COVID などの単語を含む 4000 以上のドメインが登録されていることを明らかにしました。そのうち