WordPress ブルート フォース攻撃から Web サイトを保護する方法

WordPress ブルート フォース 攻撃が成功する前であっても、攻撃は圧倒されます。

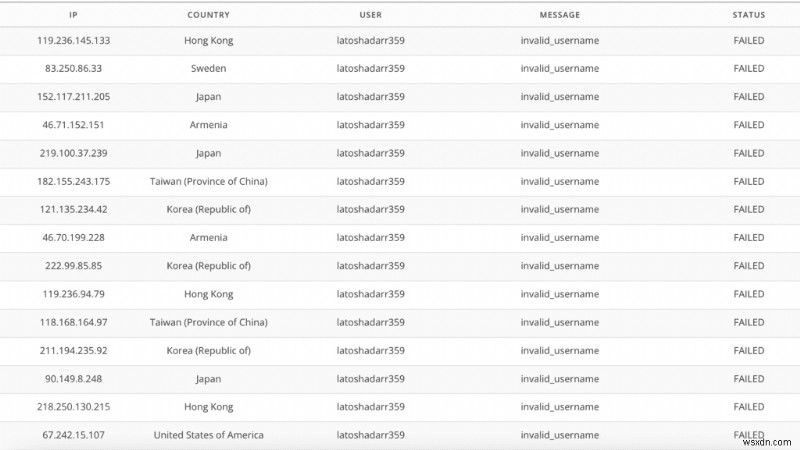

多くのサイト管理者は、サーバー リソースが急速に枯渇し、サイトが応答しなくなったり、場合によっては完全にクラッシュしたりして、実際のユーザーがロックアウトされることを目の当たりにしています。問題は、ブルート フォース ボットがログイン ページを叩き、wp-admin にアクセスしようとするので、無力感を感じることがあるということです。

しかし、あなたは無力ではありません。複数の IP からログインしている可能性がある、1 人のユーザーに対して複数回のログイン試行の失敗が見られる場合は、適切な場所にいます。

この記事では、WordPress のブルート フォース攻撃とはどのようなものか、そしてそれらからサイトを保護する方法について説明します。

TL;DR MalCare のログイン保護を有効にして、WordPress のブルート フォースからサイトを保護します。強力なファイアウォールと統合されたボット保護により、悪いボットがサイトを攻撃するのを防ぎます。 WordPress のブルート フォースに対する最高のセキュリティ プラグインである MalCare を使用して、サイト、データ、およびユーザーを安全に保ちます。

WordPress ブルート フォース攻撃とは

WordPress ブルート フォース攻撃とは、ユーザー名とパスワードのさまざまな組み合わせを試して、wp-admin への不正アクセスを試みることです。 .ハッカーは試行錯誤を繰り返しながらログイン ページに資格情報を連続的に攻撃するボットを開発しました。

多くの場合、ボットは辞書から一連のパスワードを試行するため、辞書攻撃またはパスワード推測攻撃としても知られています。攻撃は、異なる IP アドレスから来るように設定できるため、基本的なセキュリティ対策を回避できます。ブルート フォース攻撃には他にも種類がありますが、これについては記事の後半で説明します。

ブルート フォース攻撃の目的は、wp-admin にアクセスして、サイトにマルウェアをインストールすることです。

WordPress ブルート フォース攻撃からサイトを保護する方法 (9 つの方法)

ブルート フォース攻撃を経験するのは恐ろしいことです。特に、それを止めるためにできることは何もないように感じられるからです。さらに、攻撃の影響はすぐにわかります。ほとんどのサイトのサーバー リソースは限られているため、すぐに使い果たされてしまいます。また、攻撃を受けたサイトは完全にクラッシュすることがよくあります。

幸いなことに、WordPress でブルート フォース攻撃を防ぐためにできることはたくさんあります。これは、ほとんどの攻撃をブロックし、適切な対策として最悪の影響を軽減する WordPress のブルート フォース保護手順のリストです。

1.ログイン試行を制限する

ワードプレスのブルート フォース攻撃を阻止する最善の方法は、ログイン試行を制限することです。ログインページに誤ったパスワードを何度も入力すると、アカウントが一時的にブロックされます。資格情報を推測するために試行錯誤の方法に依存しているため、これはブルート フォース ボットの有効性をブロックします。その上、ボットは数千の組み合わせを試すことができないため、リクエストはサーバーに送信されず、ボットのアクティビティによってリソースが使い果たされることはありません。

デフォルトでは、WordPress は無制限のログイン試行を許可しているため、そもそもブルート フォース攻撃を受けやすいのです。 MalCare を使用すると、限定的なログイン保護が自動的に有効になります。実際、ユーザーが合法的にパスワードを忘れた場合、キャプチャを解決してブロックを簡単に通過できます.したがって、ログイン試行を制限することで、実際のユーザーに悪影響を与えることなく、ブルート フォース ボットを排除できます。

詳細については、WordPress でのログイン試行を制限する方法に関するガイドを参照してください。

2.悪いボットをブロック

ブルート フォース攻撃は、ほぼ常にボットによって実行されます。ボットは単純なタスクを繰り返し実行するように設計された小さなプログラムであるため、ブルート フォース攻撃に最適です。ボットは、一致するものが見つかるまで、ログイン ページで一連の資格情報を試行します。

さらに、すべての Web サイト トラフィックの 25% 以上がボットであるため、ボット保護を備えたセキュリティ システムが数多く存在します。ただし、ここで重要な違いがあります。すべてのボットが悪いわけではありません。他の検索エンジン クローラーや稼働時間監視ボットのような優れたものがあります。それらにサイトへのアクセスを許可したいので、MalCare のような悪意のあるボットのみをインテリジェントにブロックするボット保護を取得することが重要です。オールインワンのような他のボット保護プラグインもありますが、Googlebot を含むすべてのボットをデフォルトでブロックします.

3.ウェブ アプリケーション ファイアウォールをインストールする

ログイン保護は特にブルート フォース攻撃に対する防御ですが、ファイアウォールはあらゆる種類の攻撃に対する防御です。力ずくのものを含む。

ファイアウォールはルールを使用して悪意のあるトラフィックをブロックし、Web サイトを保護するために多くのことを行います。さらに、ファイアウォールは、ブルート フォース攻撃の最大の問題の 1 つである、サーバー リソースへの過剰な負荷を、繰り返される不正なリクエストをブロックすることで軽減します。

ブルート フォース攻撃は、多くの場合、異なる IP から攻撃するように構成されているため、ほとんどのファイアウォールをバイパスできます。ただし、MalCare のファイアウォールを使用すると、Web サイトはグローバルな IP 保護の一部になります。ファイアウォールは、100,000 以上のサイトから記録された動作から悪意のある IP を学習し、それらからのトラフィックを事前にブロックします。これらの対策により、ボットがサイトのログイン ページをブルート フォース攻撃する前に、Web サイトへの悪いトラフィックの量が大幅に削減されます。

4. WordPress に 2 要素認証を追加

ユーザー名とパスワードは推測できるため、ユーザーを認証するための動的な要素を持つ方法として、2 要素認証 (実際には多要素認証) が登場しました。 2 要素認証では、OTP や QR コードなどのリアルタイムのログイン トークンがユーザーのデバイスと共有されます。通常は約 10 ~ 15 分の有効期限があり、そのセッションのユーザーのみを認証できます。

ユーザー名とパスワードに加えて追加のトークンをクラックすることは困難です。したがって、ログイン ページに別のセキュリティ層が追加されます。 WP 2FA などのプラグインをインストールして、2 要素認証をサイトに簡単に追加できます。

詳細については、WordPress の 2 要素認証に関するガイドをご覧ください。

5.強力でユニークなパスワードを使用する

セキュリティの最大の欠陥はユーザー自身であり、ひいてはユーザーが設定したパスワードです。パスワードは、覚えやすいパスワードを設定し、異なるアカウント間で再利用する (理解できる) 人間の傾向があるため、セキュリティ システムにおける最大の脆弱性です。これらは実際には、パスワードに関する 2 つの別個の異なる問題です。

まず、異なるアカウント間でパスワードを再利用しないでください。多くのブルート フォース ボットは、データ侵害で盗んだパスワードを使用してログイン ページを攻撃します。次に、ご想像のとおり、「password」のようなパスワードは非常に推測しやすいものです。 12 文字以上の意味不明な文字を使用するか、パスフレーズをパスワードとして使用することをお勧めします。

パスワードの再利用を避け、必要に応じて強力なパスワードを生成するために、LastPass や 1Password などのパスワード マネージャーを使用することをお勧めします。アカウントが侵害された疑いがある場合は、MalCare ダッシュボードの強化セクションからすべてのパスワードを強制的にリセットできます。

詳細については、WordPress のパスワード セキュリティに関する記事をご覧ください。

6. WordPress で XML-RPC を無効にする

XML-RPC ファイルは、ユーザーを認証するもう 1 つの方法です。言い換えれば、これは管理ダッシュボードにアクセスする別の方法であるため、ブルート フォース攻撃の影響も受けやすい.これは主に非推奨のファイルであり、多くのプラグインやテーマで積極的に使用されていません.下位互換性のために引き続き WordPress に含まれているため、無効にしても比較的安全です。

WordPress で XML-RPC を無効にする方法については、こちらのガイドをご覧ください。

7.未使用のユーザー アカウントを定期的に確認して削除する

休眠アカウントはハッカーの標的になることがよくあります。これは、アカウントが乗っ取られてもユーザーが気付かない可能性があるためです。さらに、休止状態のアカウントは長期間同じパスワードを使用しているため、ブルート フォース攻撃を受けやすくなっています。

したがって、定期的にユーザー アカウントを確認し、アクティブに使用されていないものは削除してください。クレジットを追加するには、各アカウントがアカウントを管理するために必要な最小限のユーザー権限を持っていることを確認してください。たとえば、全員を管理者にするのは無謀です。

8. WordPress でジオブロッキングを検討する

1 つの場所から大量のボット トラフィックが見られる場合は、国全体をブロックすることを検討できます。ただし、ジオブロッキングを使用する場合は慎重に行うことをお勧めします。その場所から正当なユーザーがまったくいないと予想される場合にのみ役立ちます。

さらに、その地域からの良いボットを締め出すことができることに注意してください.たとえば、Googlebot は世界中のどのサーバーの場所からでも操作できるため、Googlebot にサイトにアクセスしてもらいたいと考えています。

WordPress で国をブロックするための段階的なガイドは次のとおりです。

9.ディレクトリの参照を無効にする

デフォルトでは、ほとんどの WordPress コア フォルダーとファイルは、ブラウザー経由でオープンにアクセスできます。たとえば、yourwebsite.com/wp-includes をブラウザーの URL バーに入力すると、フォルダーの内容全体がすぐに表示されます。

ディレクトリの閲覧自体は脆弱性ではありませんが、脆弱性の悪用に使用できるサイトに関する情報を明らかにする可能性があります。 /wp-content フォルダーにはプラグインとテーマがあり、ハッカーがインストールされているプラグインとそのバージョン番号を確認できれば、脆弱性を見つけて悪用できる可能性があります。これは、ディレクトリ ブルート フォースと呼ばれるあまり一般的ではないタイプのブルート フォース攻撃です。

したがって、安全策として、ディレクトリの参照を完全に無効にすることは理にかなっています。

WordPress でディレクトリの参照を無効にするための完全なガイドは次のとおりです。

他の場所で読むが、避けるべきこと

善意ではあるが不十分なセキュリティに関するアドバイスがたくさんあります。そのため、やるべきことのリストに加えて、すべきでないこともリストしています。

- パスワード保護 wp-admin ディレクトリ :絶対にしないでください。事実上すべてのブルート フォース防止記事に登場します。 wp-admin ディレクトリをパスワードで保護すると、admin-ajax.php ファイルへのアクセスが制限されるため、ログインしていないユーザーの AJAX が壊れます。

AJAX は、Web サイトの動的な側面を強化するためによく使用されます。サイトに検索バーがあるとします。訪問者がそれを使用して製品を検索すると、Web サイト全体ではなく、検索結果のみがリロードされます。これにより、リソースが大幅に節約され、Web サイトのユーザー エクスペリエンスが大幅に高速化され、改善されます。

admin-ajax.php ファイルを除外するための多くの回避策も表示されますが、それらが常にシームレスに機能するとは限りません。要するに、回避策に伴う労力は、それに見合った量のセキュリティを反映していないということです。したがって、追加のメリットがほとんどないため、これは大きな一歩です。 - wp-login URL の変更: このアドバイスは、WordPress の強化に関する記事でよく見かけます。ただし、ログイン URL を紛失した場合、回復することはほとんど不可能であるため、ログイン URL を変更しないことを強くお勧めします。

- admin をユーザー名として使用しないでください: ブルート フォース ボットは効果的にユーザー名とパスワードの組み合わせを推測しようとしているため、admin のような明白なユーザー名を避けることには、ある程度の価値があります。 WordPress ではダッシュボードからユーザー名を変更できないため、プラグインをインストールする必要があります。

ただし、この手段の価値は限られているため、ここで時間と労力を使いすぎないようお勧めします。会員サイトなど、特定の種類のサイトからユーザー名を復元する方法は他にもあります。メンバーに固有のユーザー名を設定し、ポリシーを適用し、ユーザーが固有のユーザー名を忘れたときに避けられない影響に対処するために必要な努力は、限られた有益な効果に値しません。

WordPress でのブルート フォース攻撃の影響

ブルート フォース攻撃の影響を考えるには 2 つの方法があります。まず、攻撃中に何が起こるか、次に攻撃が成功した場合に何が起こるかです。

一般に、攻撃の場合、最初の質問はほとんど発生しません。これは、攻撃を受けても Web サイトへの影響がほとんどまたはまったくないためです。攻撃が成功すると、結果が頭をもたげます。ただし、ブルート フォース攻撃の場合はそうではありません。

サイトがブルート フォース攻撃を受けるとどうなりますか?

サーバー リソースへの影響がすぐにわかります。攻撃はログイン ページに大量のリクエストを送信するため、サーバーはそれぞれのリクエストに応答する必要があります。したがって、Web サイトでのサーバー使用量の増加によるすべての影響が表示されます。Web サイトの速度が低下する、一部のユーザーがログインできない、ダウンタイムが発生する、アクセスできないなどです。 Web ホストは、特に共有ホスティングを使用している場合、メトリックに影響を与えるため、屋根を通り抜けるサーバーの使用を迅速に制限します.

ブルート フォース攻撃が成功するとどうなりますか?

攻撃が成功した場合、何らかのマルウェアや改ざんが見られることは当然予想できます。ハッカーがあなたの Web サイトにアクセスしようとする理由はいくつかありますが、どれも良いものではありません。

さらに悪いことに、Web サイトがボットネットの一部になり、同意なしに他の Web サイトを攻撃するために使用される可能性があります。 Web サイトがボットネットの一部である場合、他のセキュリティ システムは Web サイトを悪意のあるものとしてフラグを立てるため、これは大きな影響を与える可能性があります。

WordPress のブルート フォース攻撃の結果への対処

ブルート フォース攻撃が成功した場合は、最悪の事態を想定する必要があります。つまり、Web サイトが侵害されたということです。したがって、最優先事項は Web サイトを保護することです。被害を食い止めるための主な手順は次のとおりです:

- すべてのユーザーを強制的にログアウトさせ、すべてのパスワードを変更する

- ウェブサイトのマルウェアをすぐにスキャン

サイトにマルウェアがないことを確認したら、上記の防止策を実施してください。ログイン保護とボット保護を処理する MalCare をインストールすることを強くお勧めします。また、マルウェア スキャナー、クリーナー、高度なファイアウォールを適切な手段としてパッケージ化します。 MalCare をインストールすると、WordPress 攻撃からサイトを安全に保護できます。

サイトはブルート フォース攻撃を受けやすいですか?

はい、すべてのシステムがブルート フォース攻撃に対して脆弱です。その仕組みにより、ブルート フォース攻撃は、ログイン ページを持つ任意のシステムに対して開始される可能性があります。 WordPress Web サイトも例外ではありません。

WordPress の人気はハッカーの標的になっています。第一に、これはインターネットの多くが WordPress によって動かされているためであり、第二に、WordPress の特定の側面がよく知られているためです.ブルート フォース攻撃に特に関連する例では、WordPress は不正なログイン試行を制限していません。これは、対策のセクションで説明したように、MalCare のログイン制限機能で修正できます。

これに加えて、多くのサイト所有者は、覚えやすいユーザー名とパスワードを使用する傾向があります。一般的なものには、ユーザー名としての admin と、パスワードとして設定された password1234 または 12345678 が含まれます。

これらの要因により、Web サイトはブルート フォース攻撃を受けやすくなります。

ブルート フォース攻撃の種類

ブルート フォース攻撃は、ソーシャル エンジニアリング攻撃や XSS 攻撃など、他の種類の脅威や攻撃とは異なります。フィッシングなどのソーシャル エンジニアリング攻撃は、信頼されたエンティティを装って人々を操作して資格情報を共有させますが、XSS 攻撃は Web サイトの脆弱性を悪用します。ブルート フォース攻撃は、脆弱な認証情報や盗まれた認証情報に依存して成功します。

実際には、いくつかの種類のブルート フォース攻撃が見られます。それらはすべて試行錯誤の同じパターンに従いますが、試行する資格情報または使用するメカニズムは異なる場合があります。ブルート フォース攻撃の最も一般的なタイプのいくつかを次に示します。

- 簡単な攻撃: 単純なブルート フォース攻撃では、ソーシャル メディア サイトから取得したペットの名前や誕生日など、ユーザーに関する知識に基づいて資格情報を推測するロジックが使用されます。

- クレデンシャル スタッフィング: このタイプの攻撃は、ユーザーが複数のシステムで同じユーザー名とパスワードを使用する傾向があるという仮定の下で、侵害から取得したデータを使用します。

- 辞書攻撃: 名前が示すように、これらのボットはパスワードに辞書ファイルを使用します。これは実際の辞書でも、パスワード推測用に特別に作成されたものでもかまいません。

- レインボー テーブル アタック: 概念が辞書攻撃に似ているレインボー テーブルは、特別な種類の辞書リストです。レインボー テーブルには、パスワードのリストの代わりに、ハッシュ化されたパスワードのリストが含まれています。

- パスワード スプレー: このタイプの攻撃は、論理的には逆ブルート フォース攻撃です。典型的なブルート フォース攻撃では、特定のユーザー名が標的となり、パスワードを使って推測ゲームが行われます。逆に、パスワード スプレーでは、複数のユーザー名に対してパスワードのリストが試行され、一致する可能性のあるものを見つけます。標的型攻撃と比較して、より分散型の攻撃です。

サイト管理者として、さまざまな種類のブルート フォース攻撃の違いを知る必要はないかもしれません。ただし、これらの用語は同じ意味で使用されることが多いため、基礎となるメカニズムを理解しておくと役に立ちます。

その他の適切なセキュリティ プラクティス

WordPress でブルート フォース攻撃を防止することは立派な目標ですが、それは Web サイトのセキュリティの一部に過ぎません。サイトを安全に保ち、マルウェアのない状態に保つために、いくつかの重要な推奨事項を以下に示します:

- 優れたマルウェア スキャナーとクリーナーを備えたセキュリティ プラグインをインストールする

- すべてを最新の状態に保つ

- 毎日のバックアップに投資する

推奨事項の完全なリストについては、究極のセキュリティ ガイドをご覧ください。

結論

ブルート フォース攻撃は、成功しなくても Web サイトを弱体化させる可能性があります。この潜在的な脅威に対処する最善の方法は、MalCare などのボット保護を統合したファイアウォールをインストールすることです。

ブルート フォース攻撃が成功した場合でも、MalCare はマルウェアを迅速に検出して削除するのに役立ちます。すべての感染症の場合と同様に、迅速な行動が被害を大幅に制限します。

よくある質問

WordPress のブルート フォース攻撃とは?

WordPress でのブルート フォース攻撃とは、ハッカーが正当なユーザー アカウントのログイン資格情報を推測して、サイトの wp-admin にアクセスしようとすることです。ブルート フォース攻撃では、ボットを利用して wp ログイン ページで数百、数千、場合によっては数百万ものパスワードを試し、正しいパスワードを推測しようとします。

ブルート フォース攻撃は、成功した場合にサイトにとって危険であるだけでなく、サイトのパフォーマンスに大きな影響を与えます。攻撃はサーバー リソースを使い果たし、場合によってはサイトをクラッシュさせることさえあります。

ブルート フォース攻撃から WordPress サイトを保護する方法

ブルート フォース攻撃からサイトを保護する最も効果的な方法は、ログイン試行を制限することです。デフォルトでは、WordPress は無制限のログイン試行を許可するため、MalCare を使用してブルート フォース攻撃からサイトを保護できます。ログイン保護に加えて、MalCare にはボット保護と高度なファイアウォールが含まれており、どちらもサイトを保護し、ブルート フォース攻撃の悪影響を軽減するのに役立ちます。

-

OpenCart または WordPress Web サイトから pub2srv マルウェアを削除する方法

私たちは、OpenCart と WordPress の Web サイトを標的とする特定のマルウェア感染を数か月にわたって監視してきました。これは一般に pub2srv マルウェア感染と呼ばれ、Web サイトの訪問者を他の悪意のあるドメインにリダイレクトします go.pub2srv[.]com go.mobisla[.]com go.oclaserver[.com] deloton.com/afu.php?zoneid= site Dolohen.com また、Google は、ウェブサイト上の悪意のあるリンクの下で広告を一時停止します。それらのいくつかは ht

-

マルウェアの脅威からコンピュータを保護する方法

悪意のあるソフトウェア、または略してマルウェアは、コンピューターの使用における最大かつ明白な脅威の 1 つです。さまざまなソースからシステムに蓄積された、さまざまな種類の望ましくない可能性のあるプログラムまたは PUP があります。インターネットから離れていない限り、それらを完全にブロックすることはできないため、害を及ぼす前にそれらを検出して削除するアプリが必要です.このガイドでは、コンピューターをマルウェアの脅威から保護する方法について説明します。 高度な PC クリーンアップ:最高のコンピューター マルウェア保護 コンピューターをマルウェア攻撃から保護するには、コンピューター内のマル