Oracleで機密データを保護する

組織は、社会保障番号、銀行口座番号、銀行コード、その他の同様のデータなどの機密データを保護するという大きな課題に直面しています。

規制や法律は、組織が自分のデータや顧客情報を悪意のある人の手に渡らないように保護することを義務付けています。 データの編集 、または動的データマスキング(DDM) は、機密データ要素を難読化または非表示にするプロセスです。

Oracle®DataRedactionは、機密情報の公開を減らし、アプリケーションページで機密データを開示する可能性のあるアプリケーションの欠陥の悪用を防ぐのに役立ちます。

データベースとアプリケーションの管理者、セキュリティ管理者、およびアプリケーションによって表示される機密データの編集を要求する規制に準拠してセキュリティを向上させる簡単な方法を必要とするアプリケーション所有者は、データ編集を使用できます。

DDM

DDMは、本番データベースからコピーされた機密情報を置き換えて、非本番データベースをテストするプロセスであり、マスキングルールに基づいてデータベース化された現実的ですがスクラブされています。

Oracle 12c(現在11.2.0.8でも利用可能)は、データ編集と呼ばれる組み込みのDDM機能を導入しました。

データ編集には次の特徴があります。

-

Oracle Advanced Securityの一部であり、別途ライセンスが付与されたEnterpriseEditionオプションです。

-

データベースアプリケーションに表示される機密データを保護します。

-

元のデータ型と、オプションでフォーマットを保持するため、アプリケーションユーザーに対して透過的です。

-

SQLクエリの結果を呼び出し元に返す直前にデータが変更されるまで、データはバッファ、キャッシュ、およびストレージのみの環境で同じままであるため、データベースに対する透過性が高くなります。

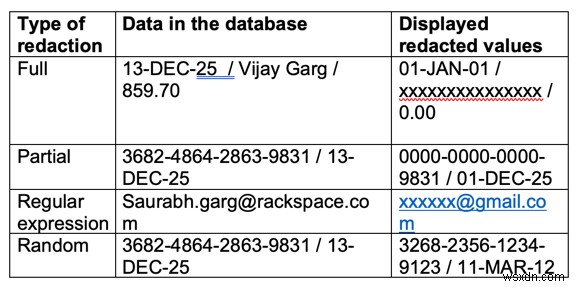

以下は、さまざまな種類の編集の例です。

EXEMPT REDACTION POLICYをお持ちの場合 システム特権、データは編集されません。次の状況でも、編集は使用されません。

-

SYSとしての接続 - データベースレプリケーション

- バックアップと復元

- エクスポートとインポート

ポリシーを定義するには、DBMS_REDACTに対する実行権限が必要です。 パッケージ。ポリシーを追加、変更、または削除するために使用されます。

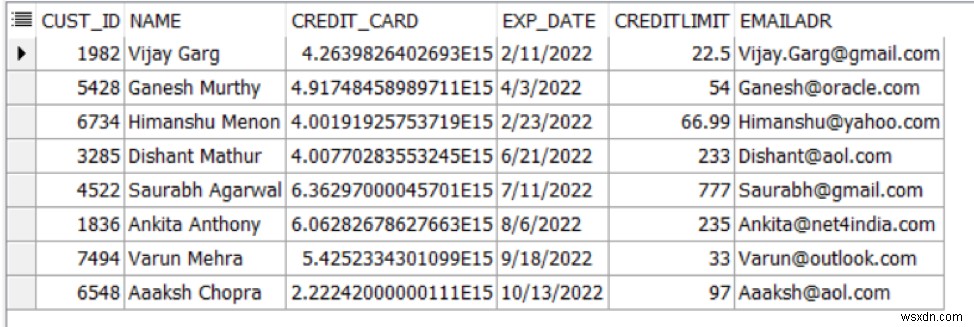

テストのために、次の例に示すように、テーブルを作成し、いくつかのデータを挿入しました。

CREATE TABLE CUSTOMERS

(cust_id NUMBER NOT NULL

,name varchar2(20)

,credit_card NUMBER(16)

,exp_date DATE

,creditlimit NUMBER(6,2)

,emailadr varchar2(20)

)

/

INSERT INTO CUSTOMERS VALUES (1982,'Vijay Garg' ,4263982640269299,'11-FEB-2022',22.50,'Vijay.Garg@gmail.com');

INSERT INTO CUSTOMERS VALUES (5428,'Ganesh Murthy',4917484589897107,'03-APR-2022',54.00,'Ganesh@oracle.com');

INSERT INTO CUSTOMERS VALUES (6734,'Himanshu Menon' ,4001919257537193,'23-FEB-2022',66.99,'Himanshu@yahoo.com');

INSERT INTO CUSTOMERS VALUES (3285,'Dishant Mathur' ,4007702835532454,'21-JUN-2022',233.00,'Dishant@aol.com');

INSERT INTO CUSTOMERS VALUES (4522,'Saurabh Agarwal' ,6362970000457013,'11-JUL-2022',777.00,'Saurabh@gmail.com');

INSERT INTO CUSTOMERS VALUES (1836,'Ankita Anthony' ,6062826786276634,'06-AUG-2022',235.00,'Ankita@net4india.com');

INSERT INTO CUSTOMERS VALUES (7494,'Varun Mehra' ,5425233430109903,'18-SEP-2022',33.00,'Varun@outlook.com');

INSERT INTO CUSTOMERS VALUES (6548,'Aaaksh Chopra' ,2222420000001113,'13-OCT-2022',97.00,'Aaaksh@aol.com');

Commit;

ポリシー定義内で、FUNCTION_TYPEを設定します これは、次の値を使用して、使用されている編集の種類を定義します。

-

DBMS_REDACT.NONE -

DBMS_REDACT.FULL -

DBMS_REDACT.PARTIAL -

DBMS_REDACT.RANDOM -

DBMS_REDACT.REGEXP

次のセクションでは、各墨消しタイプのデータを表示する方法を示します。

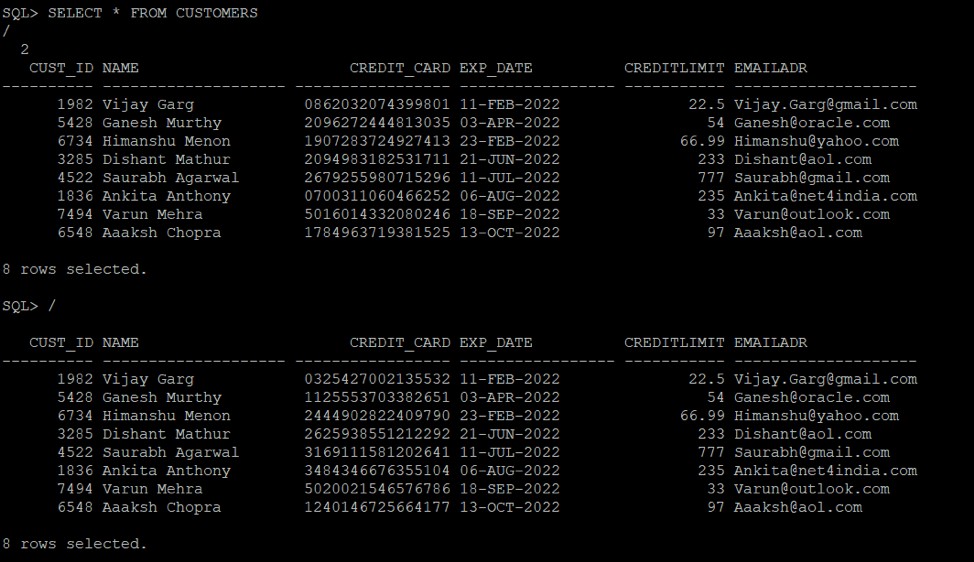

改訂を使用しない場合は、次のステートメントを使用してデータを表示します。

ALTER SESSION SET NLS_DATE_FORMAT='DD-MON-YYYY';

COLUMN credit_card format 0000000000000000

COLUMN EMAILADR format a20

SELECT * FROM CUSTOMERS

DBMS_REDACTに対する実行権限を持つユーザー パッケージはポリシーを定義します。

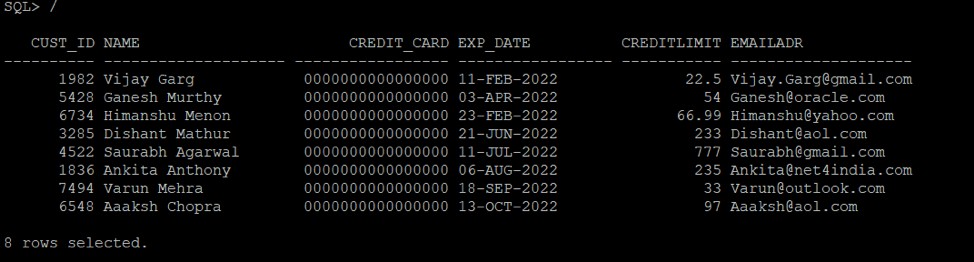

この例では、式1=1であるため、クレジットカードデータは常に編集されます。 常に真実です。

ポリシー:

BEGIN

DBMS_REDACT.ADD_POLICY (

object_schema => 'SAGARG',

object_name => 'CUSTOMERS',

column_name => 'CREDIT_CARD',

policy_name => 'REDACT_POLICY_CARD',

function_type => DBMS_REDACT.FULL,

expression => '1=1'

);

END;

/

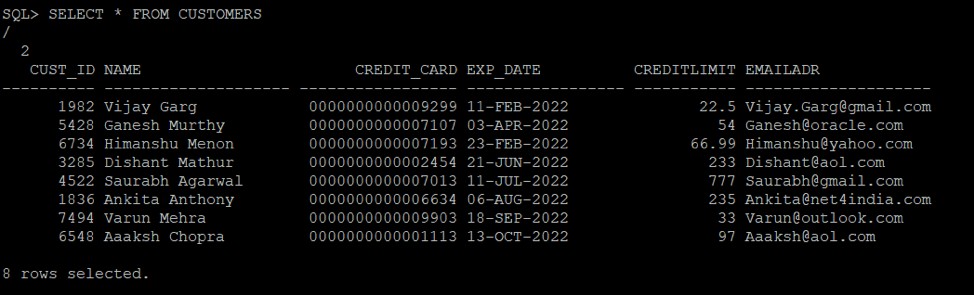

次の例を使用すると、クレジットカード番号の1から12の位置をゼロでマスクできます。

BEGIN

DBMS_REDACT.ADD_POLICY (

object_schema => 'SAGARG',

object_name => 'CUSTOMERS',

column_name => 'CREDIT_CARD',

policy_name => 'REDACT_POLICY_CARD',

function_type => DBMS_REDACT.PARTIAL,

function_parameters => '0,1,12',

expression => '1=1'

);

END;

/

以前のポリシーを削除するには、次のコマンドを実行します。

execute DBMS_REDACT.drop_policy ('SAGARG','CUSTOMERS','REDACT_POLICY_CARD');

必要に応じて、他の列で部分的な編集を行うこともできます。

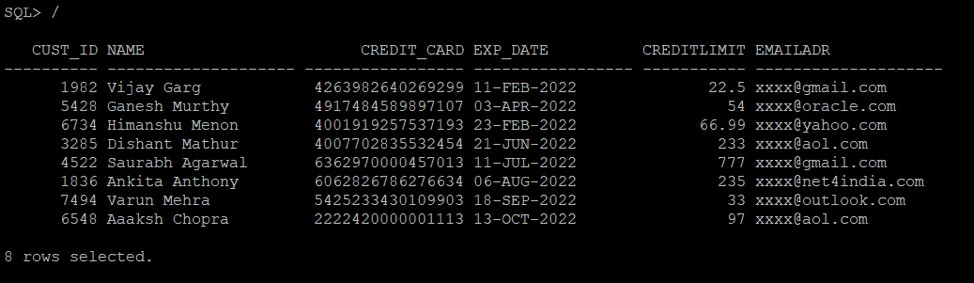

ランダム編集では、次の例に示すように、情報は他のランダムデータに置き換えられます。

BEGIN

DBMS_REDACT.ADD_POLICY (

object_schema => 'SAGARG',

object_name => 'CUSTOMERS',

column_name => 'CREDIT_CARD',

policy_name => 'REDACT_POLICY_CARD',

function_type => DBMS_REDACT.RANDOM,

expression => '1=1'

);

END;

/

正規表現を使用すると、パターンマッチングに基づいてデータを編集できます。事前定義されたパターンは、電子メールアドレスやIPアドレスなどのいくつかの状況をカバーします。次の例では、メールアドレスの先頭を非表示にしています。

BEGIN

DBMS_REDACT.ADD_POLICY (

object_schema => 'SAGARG',

object_name => 'CUSTOMERS',

column_name => 'EMAILADR',

policy_name => 'REDACT_POLICY_CARD',

function_type => DBMS_REDACT.REGEXP,

regexp_pattern => DBMS_REDACT.RE_PATTERN_EMAIL_ADDRESS,

regexp_replace_string => DBMS_REDACT.RE_REDACT_EMAIL_NAME,

regexp_position => DBMS_REDACT.RE_BEGINNING,

regexp_occurrence => DBMS_REDACT.RE_ALL,

expression => '1=1'

);

END;

/

式のパラメータ値は常に「1=1」であるため、データは常に編集されます。

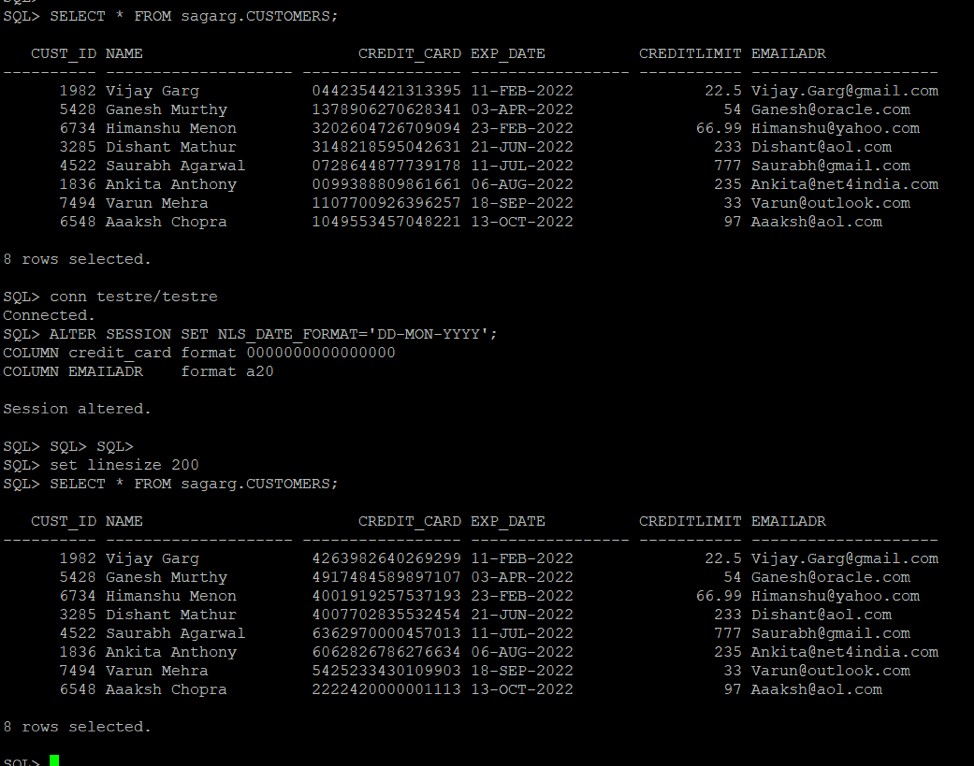

特定のユーザーのデータを編集するには、次の式をプロファイルに追加できます。

'SYS_CONTEXT(''USERENV'',''SESSION_USER'') = ''SAGARG'''

例:

BEGIN

DBMS_REDACT.ADD_POLICY(

object_schema => 'SAGARG',

object_name => 'CUSTOMERS',

column_name => 'CREDIT_CARD',

policy_name => 'REDACT_POLICY_CARD',

function_type => DBMS_REDACT.RANDOM,

expression => 'SYS_CONTEXT(''USERENV'',''SESSION_USER'') = ''SAGARG''');

END;

/

Oracle Data Redactionを使用して表示されたアプリケーションデータを編集すると、意図しない対象者ではないアプリケーションユーザーに機密データが公開されるリスクが制限されます。

さらに、Oracle Data Redactionは、機密情報を表示したくないがデータベースの操作中に機密情報に出くわす可能性のあるデータベースユーザーへのデータの偶発的な開示を防ぐのに役立ちます。

[フィードバック]タブを使用して、コメントを書き込んだり、質問したりします。

専門家による管理、管理、構成で環境を最適化する

Rackspaceのアプリケーションサービス(RAS) 専門家は、幅広いアプリケーションポートフォリオにわたって次の専門的かつ管理されたサービスを提供します。

- eコマースおよびデジタルエクスペリエンスプラットフォーム

- エンタープライズリソースプランニング(ERP)

- ビジネスインテリジェンス

- Salesforceの顧客関係管理(CRM)

- データベース

- メールホスティングと生産性

お届けします:

- 偏りのない専門知識 :私たちは、即時の価値を提供する機能に焦点を当てて、お客様の近代化の旅を簡素化し、導きます。

- 狂信的な経験 ™:最初にプロセスを組み合わせます。テクノロジーセカンド。包括的なソリューションを提供するための専用のテクニカルサポートを備えたアプローチ。

- 比類のないポートフォリオ :豊富なクラウドエクスペリエンスを適用して、適切なテクノロジーを適切なクラウドに選択して導入できるようにします。

- アジャイルデリバリー :私たちはあなたがあなたの旅の途中であなたに会い、あなたの成功と一致します。

今すぐチャットして始めましょう。

-

コンピュータ データを保護する:Google ドライブにバックアップを作成する

最近蔓延しているランサムウェアについては、誰もがよく知っています。ほとんどの場合、電子メールの悪意のある添付ファイルを介して送信されるランサムウェアは、コンピューターに侵入すると、すべてのデータがロックされます。データを取り戻す唯一の方法は、攻撃者が要求する身代金を支払うことです。また、お金を支払った後でもデータのロックが解除される保証はありません。 したがって、ランサムウェアがコンピューターに侵入した場合、コンピューターのすべてのデータが失われる寸前です。しかし、データに対する脅威はランサムウェアだけではありません。ハード ドライブのクラッシュやコンピュータの盗難も、データの回復不能な損失

-

Windows PC で個人データを整理して保護する方法

身元の痕跡を残さずにインターネットサーフィンやオンラインブラウジングを行うことはできません。ブラウザ、拡張機能、Cookie 、キャッシュ、アドウェアなど、インターネット上には、データや情報をキャプチャするように設計されたさまざまな種類のものがあります。このデータは、推奨される検索の管理などの単純で無害なタスクや、個人情報の盗難などのより凶悪な犯罪のために収集される可能性があります。この記事は、Advanced Identity Protector を使用して Windows PC 上の個人データを整理および保護するための最良の方法について説明します。 . 高度なアイデンティティ プロテクタと