Pegasusの脆弱性は、Appleデバイスにパッチを適用する時期を意味します

最近、予期しないiOSアップデートを受け取りました。続けて、見てください。これまでに、iPhoneをiOS 9.3.5にアップデートして、攻撃者が膨大な範囲のアプリから機密情報を傍受して盗む機会を与えるために積極的に悪用されている3つのゼロデイ脆弱性にパッチを当てる必要があります。

Pegasusと呼ばれるこのスパイウェアは、トロント大学のCitizen Labの支援を受けて、モバイルセキュリティ調査会社Lookoutによって発見されました。彼らは、スパイウェアがしばらくの間流通していると信じていますが、主に機密情報を所有している価値の高いターゲットに感染するために使用されてきました。

ペガサスソアリングフリー

ペガサスは、著名な人権擁護家であるアフマドマンスールが、提供されたリンクをクリックした場合にアラブ首長国連邦の刑務所で拷問されている被拘禁者に関する「新しい秘密」を約束する疑わしいSMSを受け取ったときに発見されました。代わりに、Mansoorは分析のためにメッセージをCitizenLabに転送しました。

彼らは、可能な限り難読化されたままで、自己破壊の指示を備えた、特に高度なスパイウェアを発見しました。シチズンラボとルックアウトは、イスラエル諜報部隊8200部隊の退役軍人によって設立されたとされる、陰気であるが著名なNSOグループの特徴を示すものとして潜在的なハッキングを説明する声明を発表しました。

リンクは、政府専用の「合法的な傍受」スパイウェア製品であるPegasusを販売するイスラエルを拠点とする「サイバー戦争」企業であるNSO Groupに接続されたエクスプロイトインフラストラクチャに属するものとして認識されました。感染すると、Mansoorの電話はデジタルスパイになります。ポケットに入れて、iPhoneのカメラとマイクを使用して、デバイスの近くでのアクティビティをスヌープしたり、WhatsAppとViberの通話を録音したり、モバイルチャットアプリで送信されたメッセージを記録したり、動きを追跡したりできます。

これは、最初の「標的型攻撃キャンペーンの一部として実際に使用されたiPhoneリモートジェイルブレイクのインスタンス」であると考えられており、その発見はまれで重要です。 3つのゼロデイ脆弱性のコレクションは、まとめてTridentと呼ばれ、次のもので構成されます。

- CVE-2016-4657 -悪意を持って作成されたWebサイトにアクセスすると、任意のコードが実行される可能性があります。

- CVE-2016-4655 -アプリケーションがカーネルメモリを開示できる場合があります。

- CVE-2016-4656 -アプリケーションは、カーネル権限で任意のコードを実行できる場合があります。

ペガサスの神話の力

Mansoorが感染したSMSをトロントのセキュリティ研究者に転送したため、いわゆるPegasusスパイウェアの存在のみを認識しています。 Mansoorに送信されたリンクが非アクティブになる前に、彼らはなんとかスパイウェアを解凍して分離しました。それで、それは何をしますか?

一般的に言って、最新の高度なスパイウェアに期待されることのほとんどは。具体的には、携帯電話を対象とし、ブラウザの履歴、メール、SMS、メッセージングデータ(iMessageやWhatsAppなどのアプリのデータを含む)、連絡先リスト、カレンダーレコード、ロケーション履歴などを盗みます。

iPhoneは、セキュリティに関して十分な評判があります。 iPhoneプラットフォームはAppleによって厳重に管理されているため、iPhone監視ツールのリモートインストールと操作を可能にするには、技術的に高度なエクスプロイトが必要になることがよくあります。これらのエクスプロイトはまれであり、費用がかかります。

セキュリティ研究者は、Pegasusスパイウェアが長期間難読化されたままであることに感銘を受け、Lookoutのセキュリティ研究担当副社長であるMikeMurrayがMotherboardに次のように述べています。

NSO Groupソフトウェアとその構成および実行方法は、検出されないことがすべてであり、ステルス用に設計されており、見えないように設計されています。

スパイウェアは、価値の高いターゲットに対する使用を強調し、画面がオフになっている場合にのみ、周囲を記録して写真を撮るように設計されています。ペガサスには、特定の状況下でトリガーされる可能性のある特定の自己破壊メカニズムもあります。

Pegasusは、統合されたモバイルデバイスが私たちの生活の中でどのように機能しているか、およびモバイルでのみ利用可能な機能の組み合わせ(常時接続(WiFi、3G / 4G)、音声通信、カメラ、メール、メッセージング、GPS、パスワード、連絡先リスト)を利用しています。その機能的なモジュール性、監視する通信とユーザーデータの幅広さ、および他のアプリケーションからデータを盗み出すために他のアプリケーションに組み込む調整された方法の結果として、ペガサスはこれまで、Lookoutが遭遇した中で最も洗練された民間開発の攻撃です。モバイルエンドポイント。

活動家グループPrivacyInternationalが収集したデータによると、ペガサスの開発者であるNSO Groupは、スパイウェアをパナマとメキシコにライセンス供与しています。地元で報告されているように、パナマ政府はペガサスに800万ドルを支払ったと伝えられています。アラブ首長国連邦はこの博覧会に直接関係しているため、このリストに確実に追加することもできます。

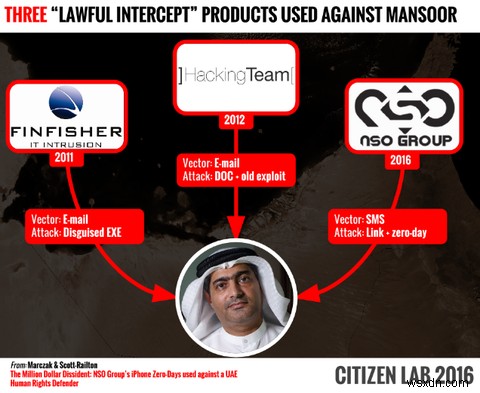

「合法的傍受」技術は目新しいものではなく、多くの国では、これらの技術が悪用されないようにするための厳格な法律が制定されています。残念ながら、これが常に当てはまるとは限りません。 Ahmed Mansoorの単一のケースでさえ、そのような強力なスパイウェアを取り巻く問題を浮き彫りにしています。これは、おそらく彼に対して使用される情報を収集するために使用される3番目の「合法的傍受」ツールです。

それは私にとって何を意味しますか?

すでにiPhoneをアップデートしている場合は、問題ありません。 iPhoneを所有する人々の大多数がPegasusと行う最も多くのやり取りは、Appleが発行した重要なアップデートを見つけてインストールすることです。 Errata Securityブログが言うように:

これはcybersecコミュニティの外部の人にとっては新しいことだと思いますが、私たちの内部の人にとっては、特に報道価値はありません。これは、活動家を追いかける政府のマルウェアにすぎません。 [ゼロ日]のもう1つのセットです。

この場合、わずかな違いがあります。ゼロデイ脆弱性の大部分は通常、セキュリティ研究者または会社自体によって発見されますが、これは、人々を非常に差し迫った危険にさらす可能性のある個人情報や機密性の高い情報を盗むために積極的に悪用されています。

これに加えて、ペガサス開発のコンテキストは、その発見と使用法を通常よりも少し興味深いものにします。イスラエルの民主主義国で開発され、UAEなどの抑圧的な政権を持つ人々に販売されている潜在的に危険なスパイウェアツールです。このツールは「合法的傍受」ツールとして合法的に開発されていますが、このケースは、スパイウェアが実際にどのように使用されているかを示しています。 NSO Groupは法律の範囲内で活動しており、彼ら自身の言葉で言えば、「認可された政府にテロや犯罪との闘いを支援するテクノロジーを提供することにより、世界をより安全な場所にするのに役立つ」ことだけを望んでいます。

とはいえ、反体制派に対して使用されており、そのような行動についてかなり薄暗い見方をしていることが知られている国で人権を擁護している。犯罪の」もちろん、UAE内でのMansoorの行動は、主に(管轄内での)犯罪行為につながります。

OSXとSafariで見つかったバグ

Appleは、Tridentのゼロデイ脆弱性がこれらのサービスにも影響を与えることが明らかになった後、デスクトッププラットフォームであるOSXとメインブラウザであるSafariの重要なパッチを静かに押し出しました。これらのプラットフォーム間で共有されるコードの量を考えると、いくぶん驚くことではないため、一方に脆弱性が見つかった場合、もう一方に影響を与える可能性が高くなります。

El CapitanとYosemiteのパッチはここにあり、Safariのパッチはここにあります。これらのパッチは、標準の更新メカニズムを介してダウンロードおよびインストールできます。そのようにすることを強くお勧めします。

更新した場合、Appleデバイスは安全です。それでもわからない場合は、Lookout Securityアプリをダウンロードして、システムをスキャンしてください。何かが見つかった場合は、パッチをインストールする必要があります。パッチを適用したくないユーザー(たとえば、すでに脱獄している場合)は、このチュートリアルを検討することができます。 (免責事項:私はこれを行っていません。これは、MakeUseOfにリンクされておらず、MakeUseOfによって承認または承認されていません。 )

ゼロデイ脆弱性は常に発見され、セキュリティ研究者や影響を受ける可能性のある人々にうなずくことなくパッチが適用されます。ただし、iPhoneユーザーは心を込めておく必要があります。Androidユーザーは、自信を持ってYouTube動画を視聴できる古いハッカーなら誰でも受け入れることができます。

iPhoneは、依然として国民国家の関係者によってのみ悪用されています。ニュースに多数のゼロデイ脆弱性が表示されているにもかかわらず、大多数の消費者が利用できる最も安全な電話であり続けています。ゼロデイエクスプロイトは常に調査され、公開されます。 Appleはバグバウンティプログラムで最大200,000ドルを提供し、昨年、ソフトウェアブローカーのZerodiumは攻撃者にiPhoneへのアクセスを許可するエクスプロイトに100万ドルを提供しました。問題が表示されます。

あなたとあなたのデータは大丈夫です。ただし、これはスパイウェアを標的とする活動家やジャーナリストの最後の事例ではありません。

iPhoneを更新しましたか?国民国家の攻撃者は、「武器化された」マルウェアとスパイウェアの販売に対してより責任を負うべきだと思いますか?以下にご意見をお聞かせください!

-

iPhoneでAppleの秘密の絵文字キーボードを使用する

私たちのほとんどは、さまざまなプラットフォームでユニコードコンソーシアムを介して利用できる標準の絵文字アイコン/絵文字を使用することに慣れています。ただし、同じ絵文字はしばらくするとかなり疲れる可能性があるため、別のより表現力豊かなものが必要になります。 iPhoneでは、日本語キーボードに「カオモジス」の秘密のキーボードが搭載されています。 Kaomojisは文字通り、文字、数字、記号を使用して作成された感情に直面します。これは、絵文字キーボードが発明される前とほぼ同じ方法です。このようなもの:(´?_? `)’ これは主に、日本語のキーボードでは英語(または他の多くの)キーボードより

-

Mac、iPhone、iPadをきれいにし、消毒し、消毒する方法

ガジェットやiPhoneやMacなどのハイテクデバイスを時々掃除して消毒するのは良い習慣ですが、最近のコロナウイルスの大流行により、安全上の懸念が高まっています。 最近の研究によると、COVID-19は、デバイスの画面/表面を含め、一部の表面で最大9日間生き残ることができる可能性があります。 Appleは最近、製品の消毒方法に関する推奨事項を更新しました。 Appleは常に、製品の大部分で消毒用ワイプやアルコールを使用しないことを推奨していましたが、最近、製品でのCloroxまたはLysolワイプの使用を承認するようにガイダンスを更新しました。 Appleは、デバイスをクリーニングするため