Zerologon(CVE-2020-1472):ActiveDirectoryの重大な脆弱性

2020年8月、MicrosoftはActiveDirectoryの重大なWindowsServerの脆弱性を修正するアップデートをリリースしました— CVE-2020-1472 (ゼロログンとして知られています )。この更新プログラムは、4か月前にすべてのドメインコントローラーに正常にインストールされました。ただし、すべてのWindows管理者が、DCへの更新プログラムのインストールが話の終わりではないことを知っているわけではありません。この記事では、Zerologonの脆弱性、ADドメインコントローラーを脆弱性から保護する方法、2021年2月に別のZerologonアップデートがリリースされる理由、およびWindowsServer管理者がこれらすべてに対して行うべきことについて説明します。

ZeroLogon:WindowsNetlogonの脆弱性CVE-2020-1472

すべてのWindowsServerバージョン(2008 R2、2012、2016、2019)のActive Directoryに重大な脆弱性CVE-2020-1472があるため、認証されていないユーザーがドメイン管理者権限をリモートで取得できます。 Netlogon Remote Protocol(MS-NRPC)でのAES-CFB8暗号化プロトコルの実装にバグがあるため 、ネットワーク経由でドメインコントローラーにアクセスできる攻撃者は、特権を昇格させ、ADのドメインコントローラーアカウントのパスワードを変更する可能性があります。次に、攻撃者はSYSTEM権限を使用してDCで認証し、Active Directoryを完全に制御することができます(ドメイン管理者のパスワードをリセットするか、ADで他のことを行う)。

Netlogonプロトコルは、ADドメインネットワーク内のユーザーとコンピューターを認証するために使用されます。 Netlogonは、ActiveDirectoryドメインのコンピューターアカウントのパスワードをリモートで更新するためにも使用されます。

Zerologonの脆弱性を実装するには、攻撃者はNetlogonを介して接続を確立する必要があります(次のポートが使用されます:RPCロケーターTCP / 135、RPC動的ポート範囲およびTCP / 445を介したSMBプロトコル)。ゼロ。 Netlogonの脆弱性により、正規のドメインコンピュータになりすますことができ、特権をエスカレートした後にDCアカウントのパスワードを変更できます。

最大CVSS評価( 10 10ポイントの)が脆弱性に与えられました。

すべてのWindowsServerバージョンが影響を受けます:

- Windows Server 2019、Windows Server 2016;

- Windows Server 2004、1909、1903;

- Windows Server 2012 R2 / 2012;

- Windows Server 2008R2SP1。

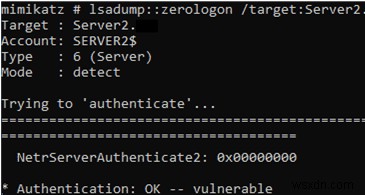

現在、Zerologonのパブリックエクスプロイトがいくつか機能しています(mimikatzにzerologonモジュールも追加されました)。

DCのゼロログオンの脆弱性をテストするPythonスクリプトがあります:https://github.com/SecuraBV/CVE-2020-1472。

Zerologonに対するWindowsServerUpdates

MicrosoftはWindowsServer2008 R2をサポートしなくなったため、このOSバージョンで公開されているバグ修正はありません。ただし、拡張セキュリティアップデート(ESU)を購入した場合 1年間のサブスクリプションでは、WS2008R2の4571729アップデートをダウンロードしてインストールできます。

Windows Server 2008 R2用の非公式のZerologonパッチがあります— 0patch (https://blog.0patch.com/2020/09/micropatch-for-zerologon-perfect.html)。あなたはあなたのリスクでそれを使うことができます。他のWindowsServerバージョンでは、Windows Update、WSUSで利用可能な更新プログラムがあります。または、Microsoft Update Catalogから更新プログラムを手動でダウンロードし、MSU更新プログラムファイルを手動でインストールすることもできます。

- Windows Server 2019(KB4565349)、Windows Server 2016(KB571694);

- Windows Server 2004(4566782)、1909(KB4565351)、1903(KB4565351);

- Windows Server 2012 R2(KB4571723)、Windows Server 2012(KB4571702)。

ActiveDirectoryドメインコントローラーをZeroLogonから保護する

Zerologonの脆弱性を修正する更新プログラムは、2020年8月にリリースされました。ActiveDirectoryを保護するには、Windows Serverバージョンの8月の累積更新プログラム(またはそれ以降)をすべてのドメインコントローラーにインストールする必要があります。

実際、パッチは一時的な修正です。

Microsoftは、Zerologonを2段階で修正し、Netlogonの安全なリモートプロシージャコール(RPC)へのスムーズな移行を可能にします。

- 最初の(展開)フェーズ。 8月のパッチは、既知の攻撃シナリオからドメインコントローラーを保護するための緊急修正です。ただし、この更新では脆弱性が完全に修正されるわけではありません(Netlogonを介してDCを攻撃する他のシナリオも可能です)。 Netlogon用の新しいセキュアバージョンのRPCプロトコルをサポートしていないレガシーシステムは、引き続きドメインコントローラーに接続できます。

- 第2(施行)フェーズ 。次のアップデートは2021年2月9日にリリースされます。このアップデートをインストールすると、すべてのドメインコントローラーが古いNetlogonプロトコルを使用している接続を拒否します(ただし、GPOを使用してレガシーデバイスの除外を設定できます。その方法を示します。以下に記載してください。

最初のパッチをインストールした後、ドメインコントローラログで安全でないバージョンのNetlogonRPCを使用するデバイス接続イベントを見つけることができます。また、ネットワークにレガシーデバイスがない場合は、2021年を待たずに( FullSecureChannelProtection を使用して)、ドメインコントローラーで古いNetlogonRPCバージョンのサポートを無効にすることができます。 レジストリパラメータ)。

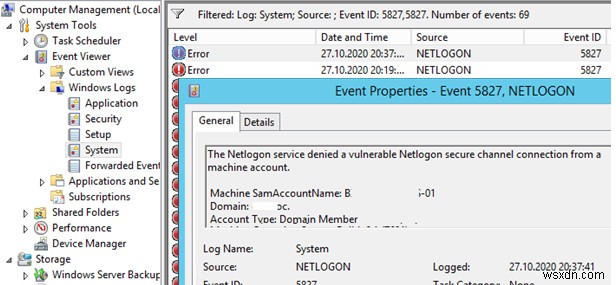

セキュリティアップデートをインストールすると、脆弱なNetlogonバージョンを使用してコンピューターを接続したイベントがドメインコントローラーログに登録されます。 NETLOGONの次のEventIDに注意する必要があります イベントビューア->Windowsログ->システム:

- EventID5827および5828— Netlogonサービスは、コンピューターアカウントからの脆弱なNetlogonのセキュリティで保護されたチャネル接続を拒否しました。 このメッセージは、脆弱なNetlogonバージョンを使用したこのコンピューターの接続が拒否されたことを意味します(これは2021年2月までの参照メッセージであり、接続をブロックするための実際のアクションは実行されません)。

すべてのイベントをCSVファイルに保存し、DCに接続しようとしているデバイスの名前を分析できます。次のPowerShellコマンドを使用します。

すべてのイベントをCSVファイルに保存し、DCに接続しようとしているデバイスの名前を分析できます。次のPowerShellコマンドを使用します。Get-EventLog -LogName System -InstanceId 5827 -Source NETLOGON|Select-Object message| Export-Csv c:\ps\5827.csv -Encoding utf8

- EventID 5829 —脆弱なNetlogonバージョンを使用した接続が許可されます。

- EventID 583、5831 —デバイスがポリシー「ドメインコントローラー:脆弱なNetlogonのセキュリティで保護されたチャネル接続を許可する」に追加されているため、脆弱なNetlogonバージョンを使用した接続が許可されます。

2021年2月まで、検出されたすべてのデバイスに最新のセキュリティ更新プログラムをインストールする必要があります。 Windowsでは、最新の累積的な更新プログラムをインストールするだけで十分です。 Netlogonリモートプロトコルを使用してActiveDirectoryに接続する他のすべてのデバイスの更新については、デバイス/ソフトウェアベンダー(OEM)に問い合わせてください。

特別なセキュリティアップデートが2月にリリースされ、ドメインコントローラは、接続しているすべてのデバイスが安全なバージョンのNetlogonプロトコルを使用する必要があるモードになります。同時に、イベント5829で指定されたデバイス(安全なNetlogonバージョンをサポートしていません)はドメインに接続できません。これらのデバイスを手動でGPO除外に追加する必要があります。

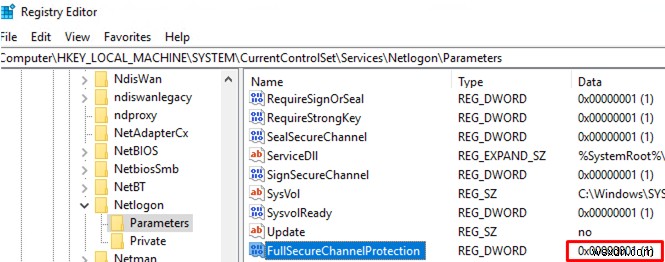

これは、サポートされなくなったWindowsバージョン(Windows XP / Windows Server 2003 / Vista / 2008)がADドメインで正常に機能しなくなることを意味します。安全でないNetlogonバージョンのみをサポートするデバイスがネットワーク上に残っていない場合は、別のGPOを作成して、2021年2月9日(接続を拒否する第2段階の更新がリリースされるとき)より前にDCに安全なNetlogonバージョンを使用するように強制できます。安全でないNetlogonバージョンを使用している)。これを行うには、GPOを使用して次のレジストリキーをすべてのDCに展開します。

- レジストリキー:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters - パラメータタイプ:

DWORD - パラメータ名:

FullSecureChannelProtection

可能な値:

- 1 —施行モードを有効にします。 DCは、脆弱なバージョンのNetlogonを介した接続を拒否します。このパラメータは、ポリシー「ドメインコントローラ:脆弱なNetlogonのセキュリティで保護されたチャネル接続を許可する」に追加されたアカウントには影響しません(以下を参照)。

- 0 –DCがWindows以外の脆弱なNetlogonバージョンを使用して接続を受け入れることを許可します デバイス(このオプションは、施行フェーズのリリースで非推奨になります)。

Windows以外のデバイスがNetlogonを使用してDCに接続できるようにする方法

特定のデバイス/アカウントが脆弱なNetlogonバージョンを使用してDCに接続できるようにする特別なパラメーターが、GPOに表示されました。ポリシーはドメインコントローラー:脆弱なNetlogonのセキュリティで保護されたチャネル接続を許可すると呼ばれます [コンピューターの構成]->[Windowsの設定]->[セキュリティの設定]->[ローカルポリシー]->[セキュリティのオプション]にあります。

ADでセキュリティグループを作成し、それに必要なアカウント/デバイスを追加する必要があります。従来のNetlogonRPCを使用して、ドメインコントローラーとのセキュリティで保護されたチャネルを確立できます。

DCのポリシーを(デフォルトのドメインコントローラーポリシーレベルで)有効にし、セキュリティの定義をクリックします。 安全でないNetlogonプロトコルの使用を許可されているグループを指定します(脆弱な接続の作成 ->許可 )。

-

Active Directory Server 2003 を Active Directory Server 2016 に段階的に移行する方法

このチュートリアルでは、Windows Server 2003 Active Directory を Windows Server 2016 AD に移行する方法を紹介します。ご存じのとおり、Windows Server 2003 のサポートと更新は 2015 年 7 月に終了し、多くの企業が既に移行しているか、Windows Server 2003 サーバーを Windows Server 2012R2 または Windows Server 2016 にアップグレードする予定です。 Active Directory の移行は、重要かつ深刻な手順です。なぜなら、AD サーバーは、ネットワーク

-

Windows Server バックアップを使用して Active Directory サーバー 2016/2012 をバックアップする方法

この記事では、Windows Server バックアップ アプリケーションを使用して Active Directory Server 2016 または Server 2012 をバックアップする方法を紹介します。この記事を読むと、何か問題が発生した場合にサーバーを復元するために、Windows Server 2016 または Server 2012 でサーバーのフル バックアップを実行およびスケジュールする方法がわかります。 ご存じのとおり、システムの復元機能は Windows Server Edition 2008、2012/2012R2、または 2016 では利用/サポートされていません