OpenCart に対する MageCart 攻撃とその防止方法

Magecart は、5 年前から Web スキミング活動で悪名高いグループのグループです。これらの攻撃者は、Magento、OpenCart、PrestaShop、Shopify などの主要な e コマース CMS の脆弱性を探して、悪意のある JavaScript を挿入することがよくあります。

これらの JavaScript は、ウェブサイト上の顧客のクレジット カードの詳細など、機密性が高いが商業的で有益なデータをスキミングするために使用されます。この Magecart シリーズの前回の投稿では、Magecart が Magento をターゲットにする方法について説明しました。ここでは、OpenCart に対する Magecart 攻撃 – 完全な実行方法について説明します。

OpenCart に対する Magecart 攻撃

おそらくご存知のように、OpenCart は、e コマース Web サイトの上位 3 つの CMS の 1 つです。人気ランキングでは、Magento と Shopify に次いで 3 位です。明らかに、この人気は Magecart ディレクターのトップ ターゲットのリストにも含まれています。

Magecart の核心を明らかにするセンセーショナルなレポートの後、RiskIQ の研究者は、Opencart ストアでの Magecart グループ 12 の操作を詳述する新しいレポートを再び公開しました。これらのグループは、小規模な店舗をターゲットにして、目立たないようにし、見出しから除外しています。

レポートによると、Magecart Group 12 は、フランスの有名な広告主 Adverline を侵害することも確認されています。そのため、Adverline にアクセスするすべての Web サイトは、知らないうちに Web サイトに悪意のあるスクリプトをロードしています。それとは別に、Magecart グループ 12 はセキュリティを侵害し、Magento、OpenCart、および OSCommerce のバージョンを実行する何千もの小さな Web サイトのデータを盗みました。

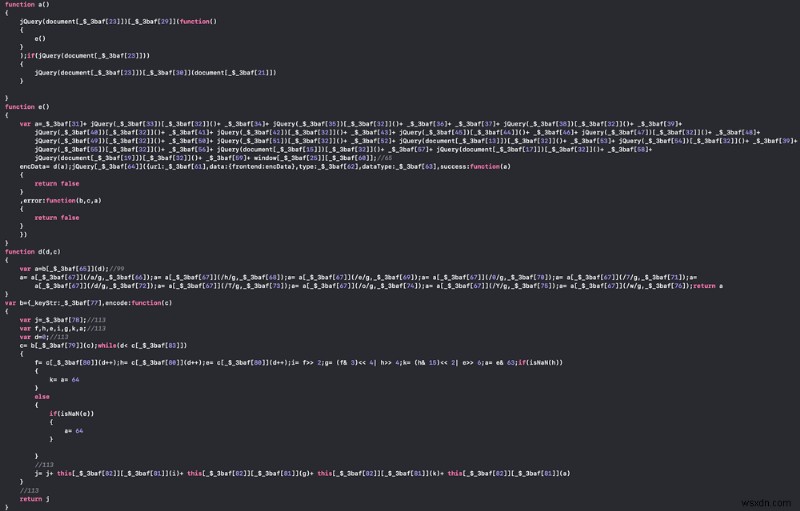

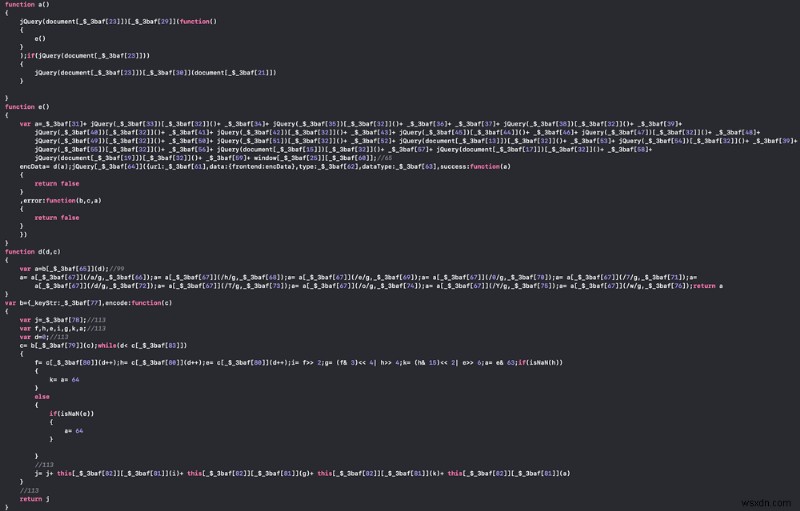

最近の攻撃を見ると、Magecart はプレフィルター JavaScript コードを使用して、訪問者がチェックアウト ページに移動していることを認識した後、Opencart サイトにスキマーを挿入していました。

OpenCart に対する Magecart 攻撃はどのように実行されますか?

Magecart による Opencart への攻撃では、これまでに 3 つの侵入方法が報告されています。それらをすべて以下にリストしました。

脆弱性の悪用

Magecart の攻撃者が計画を実行する最初の方法は、既知の脆弱性を悪用することです。これらの脆弱性は、オンラインで無料で入手できるか、有料で利用できます。

管理パネルを乗っ取る

Opencart ストアに対する Magecart 攻撃が実行されるもう 1 つの方法は、ブルート フォース攻撃またはフィッシングによって管理パネルのログイン資格情報を取得することです。

サードパーティ ベンダーを侵害することにより

使用される 3 番目の方法は、プラグインやテーマ開発者などのサードパーティ ベンダーの侵害です。攻撃者は、これらの外部ソースを介して e コマース ストアにも侵入し、Web スキマーを仕掛けます。

予防措置 OpenCart に対する Magecart 攻撃

ウェブ上で完全にハッキングされない状況を保証することはできませんが、安全なセキュリティ慣行に従うことで、攻撃とその重大性を最小限に抑えることができます.それらのいくつかを以下にリストしました:

最新情報を入手

ビジネスを実行している CMS のバージョンを見落とさないでください。最新バージョンに更新しないと、あなたとあなたのウェブサイトにさらに多くの問題が発生する可能性があります.古いバージョンには、攻撃者が非常に簡単に悪用できる既知の脆弱性が含まれている傾向があります。

正しいファイルとフォルダのアクセス許可を設定する

さらに、Web サイトのすべてのエントリ ポイントを強化することも、この問題に対処する方法の 1 つです。 Web サイトのファイル アクセス許可をより厳格に設定します。これを行う方法をよりよく理解するために参照できる記事を次に示します。

セキュリティ ソリューションを使用する

信頼できる有能なセキュリティ ソリューションは、命を救うことができます。 Astra のようなファイアウォールは、Web サイトへの不正な侵入を阻止します。 100 を超える既知のサイバー攻撃の試みをブロックします。そのいくつかは、SQLi、Rfi/lfi、XSS、CSRF、Owasp トップ 10 などです。さらに、Astra の自動マルウェア スキャナーは、Web サイトの定期的なスキャンを簡素化します。このスキャナーを使用すると、ボタンをクリックするだけで Web サイトをスキャンできます。

結論

サイバー空間における Web スキミング グループは、Magecart 攻撃だけではありません。 Web が提供する匿名性を利用するハッカーは何百人もいます。そうは言っても、重要なクレジット カード情報のスキミングが一晩で安全になるわけではないことは明らかです。しかし、攻撃者よりも賢くなれば、あらゆる試みを思いとどまらせることができます。そして、私たちのウェブサイトでより良い保護方法をほのめかすことが、私たちが始められることです.

Astra Security Suite は、Web をこれまで以上に安全にするために取り組んでいます。 Astra は、何百もの Web サイトが安全なレベルに到達するのを支援してきました。Astra から Opencart Web サイトを保護することもできます。今すぐ Astra のデモを入手してください。

-

Windows の位置情報の設定と位置情報の追跡を防止する方法

コンピュータがスマートフォンから借用したものがあるとすれば、それはロケーション設定です (他のすべては逆です)。 Microsoft は、Windows 10 で Windows 位置情報設定を導入しました。これは、コンピューターでマップ、Uber などのアプリを使用する場合に非常に便利な機能です。 ここで、コンピューターには GPS 機能がなく、携帯電話基地局に接続したりデータを受信したりできないことに注意してください。では、コンピュータはどのようにしてあなたの位置を追跡しているのでしょうか?答えは IP アドレスです。コンピューターは Wi-Fi の位置情報を追跡して、地理的位置を特定で

-

バックドアとは何か、2022 年にバックドア攻撃を防ぐ方法

サイバー犯罪者、政府、技術担当者などの誰かが、あなたの知らないうちに、または許可なくリモートでデバイスを制御できるようにする方法はすべて、バックドアと呼ばれます。 バックドアとは正確には何ですか? ハッカーは、マルウェアを使用したり、ソフトウェアの欠陥を悪用したり、デバイスのチップセットにバックドアを直接インストールして、デバイスにバックドアをインストールしたりする可能性があります。ハッカーは、顧客のデバイスにアクセスするための新しい方法とマルウェア ファイルを絶えず考案しており、誰もバックドア ハッキングを免れることはできません。バックドアは、ソフトウェアおよびハードウェアの開発者がリモー