WooCommerce の放棄されたカート プラグインが悪用され、管理パネルの侵害につながる

WooCommerce の放棄されたカート プラグインの悪用 - すぐに更新

WordPress ベースのサイトは、woocommerce-abandoned-cart プラグインの XSS 脆弱性を悪用してバックドアを仕掛け、脆弱なサイトを乗っ取るハッカーの攻撃を受けています。

woocommerce-abandoned-cart プラグインを使用すると、WooCommerce サイトの所有者は放棄されたショッピング カートを追跡して、それらの売上を回復できます。

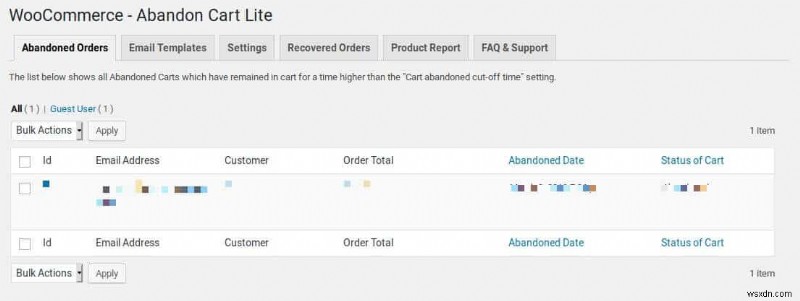

ゲスト ユーザーの入力と出力のサニテーションの欠如により、攻撃者は悪意のある JavaScript を多くのデータ フィールドに挿入することができます。これは、管理者権限を持つログイン ユーザーが放棄されたカートのリストを表示したときに実行されます。

現在、woocommerce-abandoned-cart または woocommerce-abandoned-cart-pro を使用している WordPress サイトは、利用可能な最新バージョンにすぐに更新することをお勧めします。 Astra WAF を使用する WordPress サイトは、ファイアウォールに組み込まれた XSS 保護により、この攻撃から保護されます。

Astra をインストールしていない影響を受けるユーザーは、サイト セキュリティ監査を検討して、WordPress サイトの整合性を確認することをお勧めします。

放棄されたカート プラグイン WordPress の XSS 脆弱性の詳細

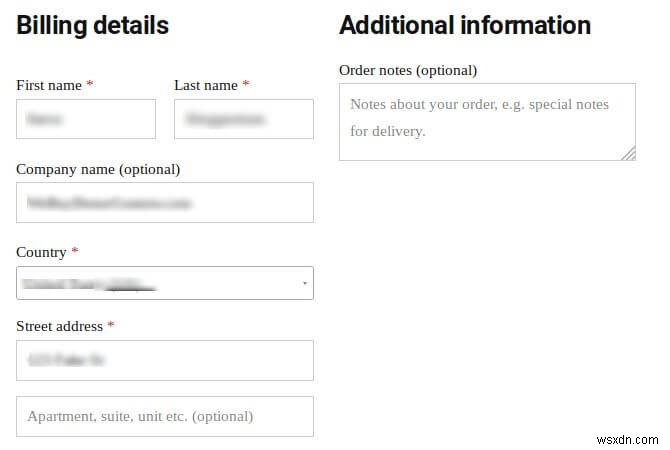

認証されていないユーザーが商品をショッピング カートに追加してチェックアウトに進むと、woocommerce-abandoned-cart のゲスト入力が有効になります。

save_data AJAX アクションは、ゲストが入力したデータをプラグインに送り返します。その目的は、チェックアウト プロセスが何らかの理由で完了しない場合、ショップの所有者がプラグインによってダッシュボード内で警告を受けることです。

これらの AJAX リクエストの入力サニタイズ ($_POST フィールド) は、それらを処理する関数によって実行されません。 billing_first_name 、 billing_last_name および billing_company ユーザーから受け取ったときに直接保存されるショッパーデータフィールドの一部です。このリクエストからのデータはデータベースに保存され、管理者は WordPress ダッシュボードからアクセスできます。顧客情報、個々のカート、注文合計、およびそのような情報は、ダッシュボードから管理者に表示されます.

管理者のブラウザでのこのデータのレンダリング中に実行される出力サニタイズはありません。 「Customer」フィールドは、billing_first_name を組み合わせた単一のフィールドであるため、 と billing_last_name

WordPress 管理パネル 放棄されたカート プラグインが原因で侵害されましたか?チャット ウィジェットにメッセージをお送りください。喜んで修正いたします。今すぐ WordPress ウェブサイトを修正してください。

放棄されたカート プラグインのこの脆弱性をハッカーがどのように悪用しているか

ハッカーは、WordPress WooCommerce に基づくストアを攻撃して、不正な名前の製品でいっぱいのショッピング カートを作成しています。

カートのフィールドのいずれかに悪用コードを挿入した後にサイトを離れると、挿入された悪用コードがストアのデータベースに保存されます。

ハッカーによって挿入されたこのエクスプロイト コードは、放棄されたカートのリストを表示するために管理者がアクセスしたときに、それぞれのバックエンド ページが読み込まれるとすぐに実行されます。

Wordfence によって発見された攻撃では、エクスプロイト コードによって JavaScript ファイルをロードするために bit.ly リンクが使用されていました。脆弱なプラグインがアクティブだったサイトで、コードは 2 つの異なるバックドアを作成しようとしました。

最初のバックドアは、ハッカーによって作成された新しい管理者アカウントで、ユーザー名は「woouser」です もう 1 つは Mailinator でホストされている電子メール アドレスで、かなり巧妙な手法による 2 つ目のバックドアです。 Web サイトにインストールされているすべてのプラグインを一覧表示し、最初に無効になっているプラグインを検索します。プラグインを再度有効にする代わりに、そのメイン ファイルの内容は、今後ハッカーにさらなるアクセスを提供するスクリプトに置き換えられます。 .

「woouser」アカウントが削除されたとしても、非アクティブ化されたプラグインのファイルがディスク上に残り、Web リクエストによってアクセス可能である限り、攻撃者によって悪意のあるコマンドがこのバックドアに送信される可能性があります。

影響:

この欠陥の影響は、サイトを SEO スパムに使用することから、カード スキマーを仕掛けるハッカーにまで及びます。

放棄されたカート プラグイン エクスプロイトの修正

2019 年 2 月 18 日にリリースされた WooCommerce 用の放棄されたカート Lite のバージョン 5.2.0 では、このエクスプロイトでハッカーが使用する XSS 攻撃ベクトルに対処する修正が見られました。

サイトでこの WordPress プラグインを使用しているすべてのストア所有者は、コントロール パネルの管理者アカウントのリストに疑わしいエントリがないかどうかを確認し、サイトを最新の状態に保つことを強くお勧めします。ハッカーが名前を「woouser」から別の名前に変更した可能性は十分にあります。

このパッチは、2 番目のバックドアや挿入された既存のスクリプトを処理しないため、この欠陥に対する完全な解決策ではないことに注意してください。したがって、woocommerce-abandoned-cart のいずれかを使用する店舗の所有者への推奨事項 または woocommerce-abandoned-cart-pro データベース内のスクリプト インジェクションをチェックすることです。確認するテーブルの名前は異なる場合がありますが、ac_guest_abandoned_cart_history という名前のテーブル ゲストショッパーデータを配置できる場所です。さらに、無許可の管理者アカウントはすべてクリーンアップの一環として削除する必要があります。

WordPress 管理パネル 放棄されたカート プラグインが原因で侵害されましたか?チャット ウィジェットにメッセージをお送りください。喜んで修正いたします。今すぐ WordPress ウェブサイトを修正してください。

-

WPForms Plugin 1.5.9 に XSS の脆弱性が見つかりました - すぐに更新してください

WPForms プラグイン バージョン 1.5.8.2 以下は、プラグインを監査しているときに、認証済みの保存された XSS に対して脆弱であることがわかりました。データのサニタイズが改善された WPForms バージョン 1.5.9 が 2020 年 3 月 5 日にリリースされました。 CVE ID: CVE-2020-10385 まとめ WPForms は、300 万以上のアクティブ インストールを持つ人気のある WordPress フォーム プラグインです。認証されたクロスサイト スクリプティング (XSS) の脆弱性に対して脆弱であることが判明しました。 XSS は、被害者のセ

-

スマート シティはデータ セキュリティを損なうか

都市は絶えずテクノロジーに重きを置いています。当局は、マシン ツー マシン通信の改善、インテリジェントなエネルギー管理、予測交通制御システム、モバイル アプリ対応の駐車場の作成に多額の費用を費やしています。テクノロジー主導のすべてが相互接続されます。ただし、このユートピアの夢にもデメリットがあります。 セキュリティ ブログの Dark Reading によると、サイバー犯罪者はすでにユーザーの資格情報を盗むことに力を入れています。ブログによると、電子メール アドレスとパスワードは、2015 年に最も盗まれたデジタル商品としてランク付けされました。さらに、攻撃者は明らかに、スマート シティの機