ウェブサイト改ざんのクリーンアップ:あなたのやり方は間違っています!

ウェブサイトの改ざん攻撃を受けるのは最悪です。

あなたがハッキングされただけでなく、ハッカーはネオンサインを掲げて、誰もあなたのサイトにアクセスしてはならないことを世界に知らせました.

最悪の部分は?

あなたのウェブサイトを破壊するハッカーは、あなたが何かできるとは思っていません .

あなたがここにいる理由:

<オール>いずれにせよ、迅速な解決策が必要です .幸いなことに、WordPress サイトをお持ちの場合は、問題の解決策があります。

単純化しましょう。

もちろん、ハッキングが本当に目に見える場合は、迅速な修正が必要です.

心配しないで。 Web サイトの改ざん攻撃によってビジネスが破壊されるのを見るのではなく、ビジネスの成長に戻る方法を紹介します。

Web サイト改ざんマルウェアに感染したことが確実な場合は、サイトのセキュリティやハッカーを心配する代わりに、お金を稼ぐことに集中できるようにしましょう。

この記事では、次のことを行います。

- サイトを完全にクリーンアップするのを手伝ってください。

- サイトが最初にどのように感染したかを順を追って説明します。

- また、WordPress サイトが再びハッキングされるのを防ぐ方法

最高の部分は?

汗をかかずにやっていきます。

飛び込みましょう!

あなたのサイトは本当に Web サイト改ざんマルウェアに感染していますか?

セキュリティ プラグインが次のような潜在的な脅威にフラグを立てた場合:

Severity: enPotentiallySuspiciousThreatType

File: wp-content/plugins/jetpack/changelog.txt

File signature: 211c7b5d2292dcd474aaeef3bd2255f4

Threat signature: 65b0f2becffb61cb9f5fba232f7b9987

Threat name: Heur.HTML.Defacement.gen.F4248

Threat: Fatal Error...

Details: Website Potentially Defaced”これはひとつまみの塩で飲む必要があります。

これは偽陽性である可能性があります。そのエラー メッセージは Quterra によって生成されましたが、Wordfence と Sucuri でさえ誤った警告を発する可能性があります。

今すべき最善のことは、それが脅威であるかどうかを確認することです.

MalCare をインストールして、サイトを無料でスキャンしてください。心配すべき本当の脅威がある場合は、すぐにわかります。 MalCare の学習アルゴリズムは、懸念すべきことがある場合にのみアラートを送信します。その動作方法は、他のマルウェア スキャナーよりもはるかに奥深いものです。

次に、この記事に戻って、本当に感染した場合の対処法を説明します.

Web サイトの改ざんが本当に問題であると確信している場合は、読み続けてください。

ウェブサイト改ざんマルウェアとは正確には何ですか?

実際には、サイトの改ざんを引き起こすマルウェアは 1 つもありません。

通常、サイト改ざん攻撃は別の攻撃の結果です。サイトがヒットした可能性があります:

- SQL インジェクション

- クロスサイト スクリプティング

- ハッキングされたリダイレクト マルウェア

- WP-VCD.PHP マルウェアの亜種

さまざまな方法で感染した可能性があります。

1 つ確かなことは、それがあなたのサイトを破壊しているということです。

現在、サイト改ざんマルウェアにはさまざまなバリエーションがあります。

次に、ウェブサイト改ざん攻撃の最も一般的な症状のいくつかについて説明します。

Web サイト改ざん攻撃の症状

最も明白な症状は、次のような「ハッキング通知」です。

この種の Web サイトの改ざんは非常に明白です。

これが現在苦労している場合は、WordPress サイトのクリーニングについて説明しているセクションにスキップしてください。

しかし、予想される Web サイトの改ざんはこれだけではありません。

次のサイトで、許可されていないポップアップ、コンテンツ、およびリダイレクトを取得することもできます:

- ポルノ

- 違法薬物とステロイド

- 宗教を憎む広告

- 政治的なヘイト メッセージ

別の非常に人気のあるバージョンは、次のような別の言語でサイトのコンテンツを見始めた場合です:

これらは通常、何らかの形式の SQL インジェクションまたはその他です。ハッキングされたリダイレクト マルウェアである可能性もあります。いずれにせよ、私たちが用意した修正はどちらの方法でも機能します!

サイト改ざん攻撃を駆除する方法

サイトの改ざんの問題を修正するには、次の 2 つの方法があります:

- MalCare を使用して 60 秒未満でクリーンアップ

- 2 時間以内に手動でクリーンアップします (うまくいかない場合があります)

ハッカーを倒して、自分の人生をコントロールする時が来ました。このセクションの後は、いずれにせよ、Web サイトのセキュリティではなくビジネスに集中できます。 .

MalCare を使用してサイトの改ざんを 60 秒未満でクリーンアップする方法

MalCare は、以下を含む包括的なセキュリティ スイートです。

- マルウェア スキャン

- ワンクリックでマルウェアを即座に削除

- WordPress サイトの保護

また、サイトをハッカーやマルウェアから保護するその他の便利な機能も多数あります。

MalCare の高度な学習アルゴリズムは、攻撃の原因を特定し、サイトを破壊することなく迅速に除去します。

他の WordPress セキュリティ プラグインを使用すると、サイトが完全に破壊されるリスクがあります。一部のプレミアム プラグインはより優れたサービスを提供しますが、それがまさにサービスです。

簡単に言えば: 他のプラグインは、サイトを手動でクリーニングするために人間のエンジニアを割り当てます.これには時間がかかる可能性があり、サイトをきれいにするために鼻からお金を払うことになるでしょう.

ところで、ほとんどの主要な WordPress マルウェア除去プラグインでは、クリーンアップごとに個別に料金がかかることをご存知ですか?

私たちは知っています。あなたを守るはずのプラグインが、あなたを人質に取っています!

MalCare を使用してサイトの改ざんをクリーンアップする方法は次のとおりです。

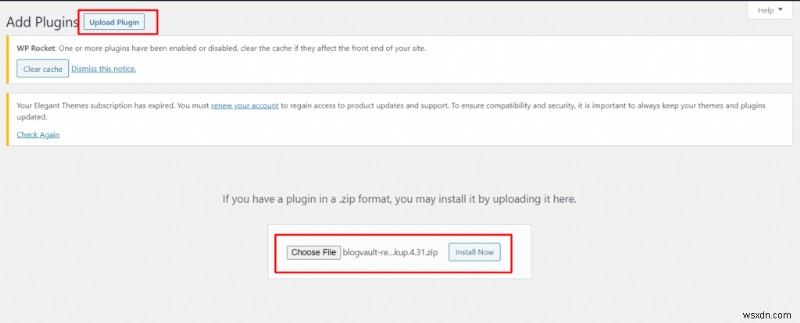

ステップ 1:MalCare をインストールする

サイトから MalCare プラグインをインストールします。

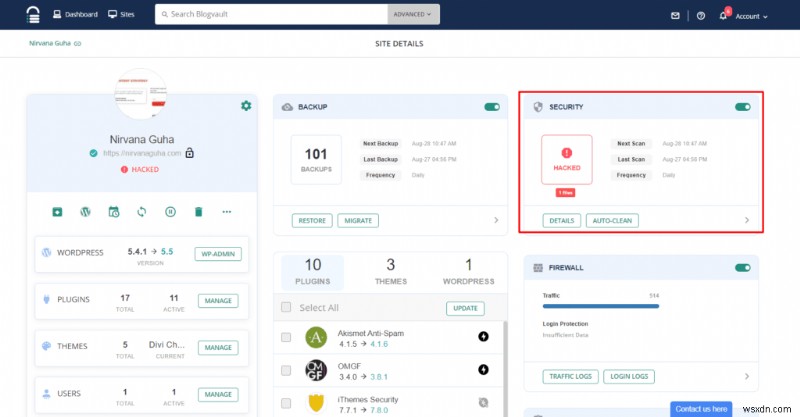

ステップ 2:サイトをスキャンする

MalCare を使用してサイトを自動的にスキャンする:

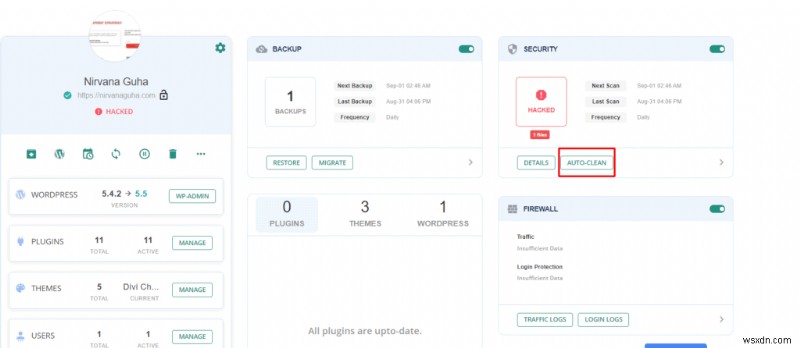

ステップ 3:ワンクリックでサイトをクリーンアップ

[自動クリーニング] をクリックして、すぐにクリーニングします:

これがすべて完了したら、将来の攻撃からサイトを保護するためのガイドを必ず確認してください。

年間わずか 89 ドルでこれらすべてを手に入れることができます!

250,000 の他のサイトに参加して、今すぐ MalCare をインストールしてください。

サイトの改ざんを手動でクリーンアップする方法 (非推奨)

手動のマルウェア クリーンアップは決して良い考えではありません。

なぜですか?

シンプル – 手作業による分析で感染源を特定するのは非常に困難です。

サイト改ざん攻撃では、サイトを詳しく調べることなく、サイトに感染したマルウェアの種類を知る方法はありません。

最悪の場合、その過程でサイトが壊れてしまう可能性があります。

そうは言っても、この次の部分では、うまくいくかもしれない手動のクリーンアップ方法について説明します。ここでも保証はありません。

パート 1:WordPress コア ファイルでマルウェアをチェックする

WordPress コア ファイルは、サイトの動作を制御します。通常、これらのファイルの 1 つに感染することは、ハッカーにとって最優先事項です。これには 2 つの理由があります:

- 良いコードと悪いコードを見分けるのは非常に難しい

- コア ファイルをいじるのが好きな人はいません。何かを変更すると、サイトが壊れる可能性があります

ステップ 1:サイトの WordPress のバージョンを確認する

Kinsta によるこの記事の手順に従って、WordPress のバージョンを確認します。

一部の高度なハッキングでは、WordPress ダッシュボードにアクセスできない場合があります。心配ない。 WordPress 管理ダッシュボードにアクセスできない場合でも、WordPress のバージョンを見つけることができます。

ステップ 2:cPanel を使用して WordPress ファイルをダウンロードする

Clook によるこの記事では、cPanel からファイルを直接ダウンロードする方法を紹介します。ありがたいことに、一度に各ファイルを 1 つずつダウンロードする必要はありません。サイトの cPanel に移動し、バックアップ ウィザードを使用してファイルをダウンロードします。

ステップ 3:サイトに WordPress のバージョンをダウンロードする

元の WordPress ファイルはここからダウンロードできます。手順 1 のバージョンを確認し、リストで正しいバージョンを見つけます。 [ダウンロード] をクリックします。

ステップ 4:Diffchecker を実行する

最悪の事態は最後に取っておきました。

サイトの WordPress ファイルと実際の WordPress ファイルを比較する必要があります。 diffchecker を使用してコードの違いを見つけます。

注意: 悪いコードであることが 100% 確実でない限り、コードを削除しないでください。

パート 2:バックドアのチェック

バックドアは基本的に、ハッカーに WordPress サイトへのアクセスを許可するコード スニペットです。ハッカーはバックドアを残して、サイトをクリーンアップできたとしても、サイトを再感染できるようにします。通常、それらは悪意のある PHP コードです。

これを行う簡単な方法は、次のような悪意のある PHP 関数をファイルで検索することです:

- 評価

- base64_decode

- gzinflate

- preg_replace

- str_rot13

注: これらの機能は本質的に悪意のあるものではありません。多くの WordPress プラグインは、まったく同じ機能を使用して重要なタスクを実行します。そのため、何をしているのか 100% 確信がない限り、ファイルやその内容を削除しないでください。サイトを完全に破壊する可能性があります。

パート 3:不明な管理者アカウントを削除する

ハッキングされたリダイレクト マルウェアなど、場合によっては、ハッカーが偽の管理者アカウントを作成します。これは、サイトの改ざんを一掃できた場合に、サイトの制御を取り戻すもう 1 つの方法です。

私たちが言ったように、ハッカーはあなたが実際に勝つことができるとは信じていません.

最も簡単な解決策は、WordPress ダッシュボードにアクセスして、疑わしいと思われる管理者アカウントを削除することです。

次に、万全を期すためにすべてのユーザーのパスワードを変更します。

パート 4:プラグインとテーマ ファイルのスキャン

WordPress リポジトリからプラグインとテーマ ファイルをダウンロードできます。

その後、プラグインとテーマ ファイルに対して diffchecker を再度実行する必要があります。このプロセスは、コア ファイルの差分チェックとまったく同じです。

しかし、これはさらに面倒です。

脆弱性をカバーするプラグインの更新さえないかもしれません。

それだけでなく、WordPress リポジトリでプラグインのバージョンが見つからない場合もあります。ほとんどのプレミアム テーマとプラグインは公開されていません。

パート 5:データベースをスキャンしてクリーンアップする

走れ

いいえ、真剣に。それが私たちの公式アドバイスです。データベースを手動でクリーンアップする必要がある場合は、実行してください。

1 つの小さな間違いが、サイトを復旧する可能性を台無しにする可能性があります。

それはさておき、バックドアのファイルをスキャンしたのと同じように、悪意のあるスクリプトをデータベースで検索できます。基本的には同じ概念ですが、より不安定です。

次のような既知のマルウェア キーワードを検索します。

- <スクリプト>

- 評価

- base64_decode

- gzinflate

- preg_replace

- str_rot13

注意: これは何も保証しません。あなたはあなたのサイトを掃除することになるかもしれません。サイトを完全に破壊してしまう可能性があります。どちらにしても悪い考えです。

以上です!

サイトの改ざんをなんとかきれいにしましたか?

以下のコメント セクションでお知らせください。

手動の方法がうまくいかない場合は、MalCare をインストールするだけで、サイトの改ざんを 60 秒でクリーンアップし、再び収益を得ることができます。

そもそもあなたのサイトはどのようにして感染したのですか?

ここには明確な答えはありません。

申し訳ありませんが、それだけサイト改ざん攻撃が強力です。

実際には、サイトの改ざんは一種のマルウェアではありません。

サイトの改ざんは、マルウェア攻撃の結果です。

サイトの改ざんを引き起こす可能性のある最も一般的なマルウェアには、次のものがあります。

- SQL インジェクション

- クロスサイト スクリプティング

- ハッキングされたリダイレクト マルウェア

- WP-VCD.PHP マルウェアの亜種

とにかく、これはアンブレラ マルウェアのリストです。

これらのマルウェアにはそれぞれ何百もの亜種があり、文字通り WordPress サイトのどこにでも隠れることができます。

良いニュースは、これが再び起こらないようにする方法があるということです.

サイト改ざん攻撃を防ぐ方法

WordPress サイトをハッキングするには、さまざまな方法があります。

そこで、セキュリティを強化するために今すぐできることのリストを以下に示します。

最小権限の原則 (POLP) を使用する

WordPress がさまざまなユーザー ロールのオプションを提供するのには理由があります。管理者アカウントは、WordPress サイトで最高のセキュリティ クリアランスを持っています。そのため、誰が管理者になるかについては十分に注意してください。

プロのヒント: 多くのゲスト投稿者がいる場合は、著者権限を与えてください。貢献が終わったら、すぐに許可を取り消してください。

デフォルトの管理者メールを使用しない

admin@yoursite.com を管理者の電子メールとして使用するのをやめてください。

ほとんどのハッカーは、このメールをフィッシング攻撃や詐欺に利用しようとします。

ログイン資格情報を取得したら、完了です。

多すぎるプラグインは決して良いものではありません

プラグイン、特に古いプラグインは、非常に簡単に悪用される可能性があります。ほとんどのプラグインは、あなたのサイトがバージョンの詳細とともにそれらを使用していることを誇らしげに宣言しています.すべてのプラグインを更新し、不要なものを削除してください。

ログイン ページからエラー メッセージを削除

「パスワードが違います」というエラー メッセージが表示されたことはありませんか?

ハッカーがそれを見ると、パスワードを間違えたことがわかります。ユーザー名は正しかった。正しいパスワードを推測できれば、そのままあなたのアカウントに侵入できます!

ファイルのアップロードを制限する

許可するファイルのアップロードの種類には注意してください。ハッカーが悪意のある PHP を含むファビコンをアップロードしたという既知のハッキングがあります。無害な画像をアップロードしていると思うでしょう。実際には、ハッカーが自分用の管理者アカウントを作成するのを手伝っただけです.

SSL/TLS を使用

現在、SSL 証明書はセキュリティの頂点ではありません。

しかし、何もないよりはましです。

すべてのページとすべてのサイト アセットに SSL 証明書を必ず使用してください。これは特にマルチサイトに当てはまります。

サイトを毎日スキャン

MalCare の無料スキャナーをインストールして、サイトのマルウェアを自動操縦で毎日スキャンします。 MalCare は、包括的なボット保護とファイアウォール、およびマルウェア スキャンと削除機能を提供します。正直なところ、間違いはありません。

次は?

ほとんどの WordPress サイト管理者はセキュリティについてよく知らないため、ほとんどのハッカーは成功します。最も簡単なのは、MalCare のような強力なソリューションに投資することです。しかし、実際にできることは、さまざまな種類のハックについて自分自身を教育することです。

Facebook グループに参加して、WordPress を最大限に活用するための無料のアドバイスを提供します。メンバーが 1,000 人を超えましたが、完全に無料です。

この記事がどの程度役に立ったかについてコメントを残してください。

問題は解決しましたか?お知らせください!

皆さん、次回まで。

-

Malcare の WordPress 向けボット保護:サイトに必要な理由

ボットは、WordPress Web サイトに多大な損害を与える有害な寄生虫です。ボットは、Web サイトをハッキングし、データを盗み、Web サイトをダウンさせて身代金を要求するために使用されます。 WooCommerce Web サイトをお持ちの場合、製品と価格情報は宝の山です。ボットは、データをスクレイピングして競合他社に販売するために使用されます。 つまり、ボットは主要なセキュリティ上の脅威であり、毎年世界中で数十億ドルの損失を被っています。 WordPress ボット保護 あなたのウェブサイトのセキュリティの交渉不可能な部分です. この記事では、ウェブサイトで

-

WordPress サイトからマルウェアを削除する方法 (マルウェア クリーンアップ ガイド)

Web サイトでハッキングや不審なアクティビティが疑われる場合、神経をすり減らす経験になる可能性があります。確実にわかるまで、理由も解決策も特定できません。 WordPress サイトからマルウェアを削除する方法について知りたい ? ご心配なく。WordPress からマルウェアを駆除し、原因を特定して、今後のトラブルを回避するお手伝いをいたします。 まず、ウェブサイトをスキャンします。 スキャンにより、ワードプレス サイトがマルウェアに感染しているかどうかが確認されます。マルウェア攻撃が時間内に特定されない場合、WordPress サイトに大混乱をもたらす可能性がある