グループポリシーを使用してユーザーアカウント制御を無効化/変更する方法は?

(ユーザーアカウント制御) Windowsセキュリティの重要なコンポーネントです。管理者権限を必要とするアプリケーションまたはプロセスを実行し、システム設定、保護されたレジストリキー、またはシステムファイルを変更しようとすると、UACコンポーネントはデスクトップを保護モード(セキュアデスクトップ)に切り替え、管理者にこれらのアクションの確認を求めます。このようにして、UACは、コンピューターに損害を与える可能性のあるプロセスやマルウェアの起動を防ぐのに役立ちます。

以下のスクリーンショットは、レジストリエディタ(regedit.exe)を実行しようとしたときに表示されます。 )Windows 10では、UAC確認ウィンドウが表示されます:

User Account Control Do you want to allow this app to make changes to your device?

この記事では、グループポリシーを使用して、1台のコンピューターまたはドメイン内の複数のコンピューターでUAC設定を管理する方法について説明します。

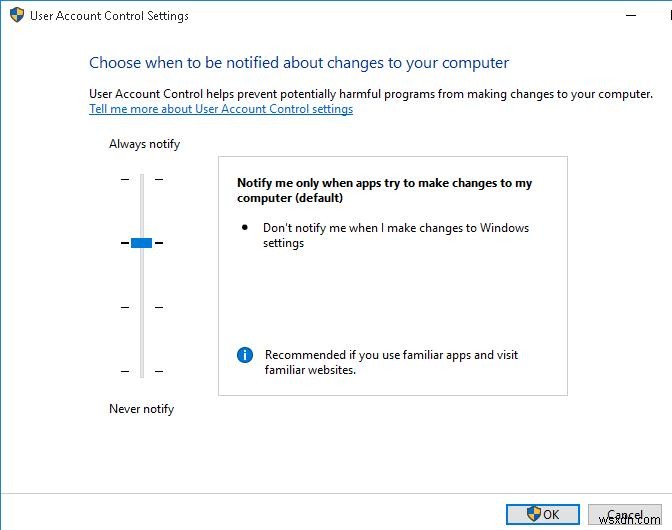

Windows 7(およびそれ以降)では、コンピューターのUAC設定は、特別なスライダー(コントロールパネルまたはUserAccountControlSettings.exeから呼び出されます)を使用して管理されます。 ファイル)。スライダーを使用して、4つの事前定義されたユーザーアカウント制御保護レベルのいずれかを選択できます。

- レベル4—常に通知— 最高のUAC保護レベル;

- レベル3—プログラムがマイコンピュータに変更を加えようとしたときにのみ通知します(デフォルト)– デフォルトの保護レベル;

- レベル2—プログラムがコンピューターに変更を加えようとしたときにのみ通知します(デスクトップを暗くしないでください)– 前のレベルとほぼ同じですが、デスクトップロック付きのセキュアデスクトップに切り替えません。

- レベル1—通知しない– UACが無効になっています。

Windows 10のデフォルトでは、UAC保護レベル3 が使用され、システムファイルまたは設定を変更しようとしたときにのみ通知が表示されます。

GPOを使用してWindowsでユーザーアカウント制御を無効にする方法

ほとんどの場合、UACを完全に無効にすることはお勧めしません。ユーザーアカウント制御は、シンプルですが効果的なWindowsセキュリティツールです。私の実践では、UACが特定の機能をブロックしていることを確認せずに、ユーザーのコンピューターでUACを無効にすることはありません。このような場合でも、特定のアプリケーションに対してUACを無効にするか、管理者権限なしでアプリを実行してUACプロンプトを抑制するための簡単な回避策があります。

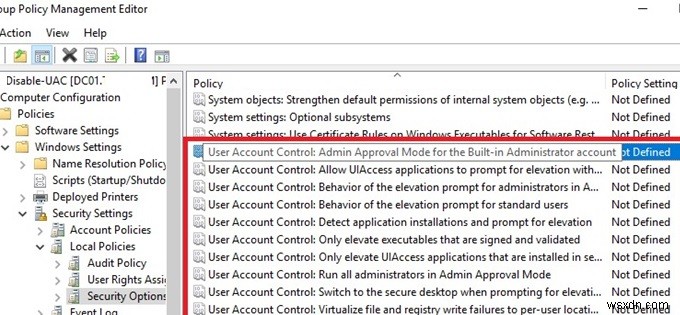

グループポリシーを使用してUACを無効にできます。スタンドアロンコンピューターでは、ローカルグループポリシーエディターgpedit.mscを使用できます。 。ドメインコンピューターにポリシーを展開する必要がある場合は、グループポリシー管理コンソール– gpmc.mscを使用する必要があります。 (このオプションを検討しましょう。)

- ドメインGPO管理コンソールで、UACを無効にするコンピューターがあるOUをクリックし、新しいポリシーオブジェクトを作成します。

- ポリシーを編集し、[コンピューターの構成]->[ポリシー]->[Windowsの設定]->[セキュリティの設定]->[ローカルポリシー]->[セキュリティオプション]のセクションに移動します。;

- このセクションには、UAC設定を制御するいくつかのオプションがあります。これらのパラメータの名前は、ユーザーアカウント制御で始まります;

- UACを完全に無効にするには、次のパラメータ値を設定します。

- ユーザーアカウント制御:管理者承認モードでの管理者に対する昇格プロンプトの動作 =

Elevate without prompting; - ユーザーアカウント制御:アプリケーションのインストールを検出し、昇格のプロンプトを表示します =

Disabled; - ユーザーアカウント制御:すべての管理者を管理者承認モードで実行します =

Disabled; - ユーザーアカウント制御:安全な場所にインストールされているUIAccessアプリケーションのみを昇格させます =

Disabled。

- ユーザーアカウント制御:管理者承認モードでの管理者に対する昇格プロンプトの動作 =

- グループポリシー設定を更新してUACを無効にするには、クライアントコンピューターを再起動する必要があります。再起動後、UACは「通知しない」モードに切り替わります。

レジストリを介して一部のユーザー/コンピューターに対してのみUACを無効にし、グループポリシーの基本設定を使用して設定を展開することもできます。

GPOセクションコンピューターの構成の下に新しいレジストリパラメーターを作成します ->設定 ->Windowsの設定 ->レジストリ 次の設定で:

- アクション:交換

- ハイブ:HKEY_LOCAL_MACHINE

- キーパス:SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

- 値の名前: EnableLUA

- 値のタイプ:REG_DWORD

- 値データ:0

次に、共通に移動します タブをクリックしてオプションを有効にします:

- このアイテムが適用されなくなったら削除します

- アイテムレベルのターゲティング

ターゲティングをクリックします ボタンをクリックして、UAC無効化ポリシーを適用するコンピューターまたはドメインセキュリティグループを指定します。

UACが無効になっている場合でも、一部のアプリはこのアプリは保護のためにブロックされています。というメッセージが表示されて起動がブロックされる場合があります。UACレジストリキーの設定

レジストリを介してUAC設定を管理できます。ユーザーアカウント制御の動作に関与するパラメーターは、レジストリキー HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ Systemの下にあります。 。

コントロールパネルでUACスライダーの値を変更すると、Windowsはこのregキーからレジストリ設定の値を次のように変更します(以下は、ユーザーアカウント制御スライダーのさまざまなレベルの準備ができたREGファイルです):

UACレベル4(常に通知):

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System] "ConsentPromptBehaviorAdmin"=dword:00000002 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000001 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UACレベル3(プログラムがコンピューターに変更を加えようとした場合にのみ通知):

"ConsentPromptBehaviorAdmin"=dword:00000005 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000001 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UACレベル2:

"ConsentPromptBehaviorAdmin"=dword:00000005 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000000 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

UACレベル1(通知しない— UACを完全に無効にする):

"ConsentPromptBehaviorAdmin"=dword:00000000 "ConsentPromptBehaviorUser"=dword:00000003 "EnableInstallerDetection"=dword:00000001 "EnableLUA"=dword:00000001 "EnableVirtualization"=dword:00000001 "PromptOnSecureDesktop"=dword:00000000 "ValidateAdminCodeSignatures"=dword:00000000 "FilterAdministratorToken"=dword:00000000

レジストリエディタGUIを使用するか、コマンドプロンプトから、任意のパラメータの値を変更できます。たとえば、コンピューターでUACを無効にするには(再起動が必要です)、次のコマンドを実行できます。

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

または同様のPowerShellコマンド:

New-ItemProperty -Path HKLM:Software\Microsoft\Windows\CurrentVersion\policies\system -Name EnableLUA -PropertyType DWord -Value 0 -Force

WindowsServerでのユーザーアカウント制御

Windows Serverのユーザーアカウント制御は、Windowsデスクトップエディションの場合と同じように機能し、管理されます。

次の条件が当てはまる場合は、WindowsServer2016/2019でUACを完全に無効にすることができます。

- 管理者のみがサーバーデスクトップにリモートアクセスできます(管理者以外のユーザーのサーバーへのRDPアクセスは無効にする必要があります)。 RDSホストでは、UACを有効のままにします;

- 管理者は、管理管理タスクにのみWindowsServerを使用する必要があります。管理者は、サーバーホストではなく、UACが有効になっている非特権ユーザーアカウントのワークステーションでのみ、オフィスドキュメント、メッセンジャー、Webブラウザーを操作する必要があります(管理者アカウントを保護するためのベストプラクティスに関する記事を確認してください)。

UACが有効になっている場合、Windows Serverは、ローカルコンピューターアカウントでリモート接続することを許可しません(net use、winrm、Powershell Remotingを介して)。ユーザーのトークンは、有効なUAC LocalAccountTokenFilterPolicyによってフィルタリングされます パラメータ(前のセクションで説明)

UACスライダーとグループポリシーの設定

スライダーとGPOの両方を使用してUAC設定を管理できます。ただし、4つのUAC保護レベル(UACスライダーの位置に対応)のいずれかを選択できる単一のグループポリシーパラメーターはありません。代わりに、10個の異なるGPOパラメーターを使用してUAC設定を管理することをお勧めします。これらのポリシーは、GPOエディターの次のセクションにあります。コンピューターの構成->ポリシー->Windowsの設定->セキュリティの設定->ローカルポリシー->セキュリティオプション 。 UAC関連のグループポリシーパラメータは、ユーザーアカウント制御で始まります 。

次の表に、UACグループポリシーパラメータとそれに対応するレジスタキーのリストを示します。

| ポリシー名 | ポリシーによって設定されたレジストリパラメータ |

| ユーザーアカウント制御:組み込みの管理者アカウントの管理者承認モード | FilterAdministratorToken |

| ユーザーアカウント制御:安全なデスクトップを使用せずに、UIAccessアプリケーションが昇格を求めるプロンプトを表示できるようにします | |

| ユーザーアカウント制御:管理者承認モードでの管理者に対する昇格プロンプトの動作 | ConsentPromptBehaviorAdmin |

| ユーザーアカウント制御:標準ユーザーの昇格プロンプトの動作 | ConsentPromptBehaviorUser |

| ユーザーアカウント制御:アプリケーションのインストールを検出し、昇格のプロンプトを表示します | |

| ユーザーアカウント制御:署名および検証された実行可能ファイルのみを昇格させます | |

| ユーザーアカウント制御:安全な場所にインストールされているUIAccessアプリケーションのみを昇格させます | |

| ユーザーアカウント制御:すべての管理者を管理者承認モードで実行します | |

| ユーザーアカウント制御:昇格の入力を求められたら、安全なデスクトップに切り替えます | |

| ユーザーアカウント制御:ユーザーごとの場所へのファイルとレジストリの書き込みエラーを仮想化する |

デフォルトでは、UACレベル3は次のグループポリシー設定を使用します。

UACレベル3(デフォルト)

組み込みの管理者アカウントの管理者承認モード=Disabled 安全なデスクトップを使用せずに、UIAccessアプリケーションが昇格を求めるプロンプトを表示できるようにする=

Disabled 管理者承認モードでの管理者の昇格プロンプトの動作=

Prompt for consent for non-Windows binaries 標準ユーザーの昇格プロンプトの動作=

Prompt for credentials on the secure desktop アプリケーションのインストールを検出し、昇格の入力を求める=

Enabled (ワークグループの場合)、Disabled (ドメインに参加しているWindowsデバイスの場合)署名および検証された実行可能ファイルのみを昇格させる=

Disabled 安全な場所にインストールされているUIAccessアプリケーションのみを昇格させる=

Enabled すべての管理者を管理者承認モードで実行=

Enabled 標高の入力を求められたら、安全なデスクトップに切り替えます=

Enabled ユーザーごとの場所へのファイルとレジストリの書き込みエラーの仮想化=

Enabled -

Windows 10 でユーザーの簡易切り替えを無効にする方法

Windows XP では、コンピュータの共有を容易にするために複数のユーザーが導入されました。迅速なユーザー切り替えにより、各セッションを失うことなく、あるユーザー アカウントから別のユーザー アカウントにジャンプできます。高速ユーザー切り替えを無効にする機能の利点は、共有マシンを複数のユーザーにとって便利にすることでした。複数のユーザー アカウントは、職場や教育機関で広く使用されています。 Windows 10 では、直感的なユーザー インターフェイスと、新世代コンピューターのソフトウェアおよびハードウェアの機能強化により、その使用が増加しています。したがって、10 年にわたる機能をより一

-

Windows 11 でユーザー アカウント制御を削除する方法

Windows 11 では、さまざまな方法でユーザー アカウント制御 (UAC) を無効にすることができます。 UAC は、さまざまなアプリが PC に変更を加える可能性があることをユーザーに承認するよう求めるセキュリティ対策です。 Windows 11 ではデフォルトで UAC プロンプトが表示され、アプリケーションが (管理者として) 昇格された特権で起動しようとすると、ユーザーの許可が求められます。この機能は不要だと考える人もいます。この投稿では、Windows 11 のユーザー アカウント制御をオフにする方法について説明します。 ほとんどの人がユーザー アカウント制御を重要ではないと考