管理者以外のユーザーにドメインコントローラーへのRDPアクセスを許可する

デフォルトでは、ドメイン管理者のメンバーのみ グループにはリモートのRDPアクセスがあります ActiveDirectoryへのドメインコントローラー ‘デスクトップ。この記事では、管理者権限を付与せずに、非管理者ユーザーアカウントのドメインコントローラーへのRDPアクセスを許可する方法を示します。

あなたの多くはかなり合理的に尋ねることができます:なぜ通常のドメインユーザーはDCデスクトップにアクセスできるのでしょうか?実際、中小規模のインフラストラクチャでは、ドメイン管理者の権限を持つ複数の管理者がそれらを維持している場合、これはほとんど必要ありません。ほとんどの場合、Active Directoryで一部の管理者権限を委任するか、PowerShell Just Enough Administration(JEA)を使用するだけで十分です。

ただし、多くの管理者によって維持されている大規模な企業ネットワークでは、さまざまなサーバー管理者グループ、監視チーム、勤務中の管理者、またはその他の技術スタッフに対して、DC(通常はブランチオフィスのDCまたはRODC)へのRDPアクセスを許可する必要があります。また、ドメイン管理者によって管理されていない一部のサードパーティサービスがDCに展開されることがあり、これらのサービスを維持する必要があります。

ヒント。 Microsoftは、Active Directoryドメインサービスとリモートデスクトップサービスの役割(ターミナルサーバー)を単一のサーバーにインストールすることをお勧めしません。 DCとRDSの両方を展開する物理サーバーが1つしかない場合は、仮想化を使用することをお勧めします。これは、Microsoft仮想化ライセンスポリシーにより、同じWindowsServerStandardライセンスで2つの仮想サーバーを実行できるためです。

リモートでサインインするには、リモートデスクトップサービスを介してサインインする権限が必要です

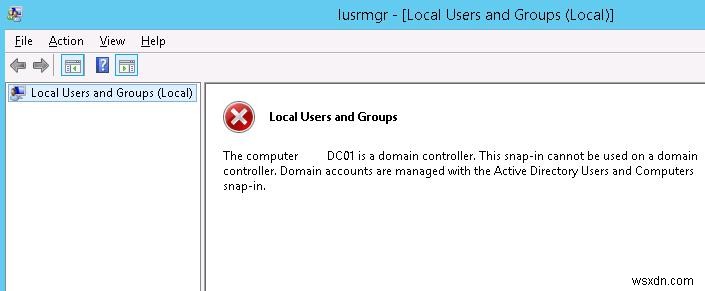

サーバーがドメインコントローラーに昇格した後は、コンピューター管理mmcスナップインからローカルユーザーとグループを管理することはできません。 ローカルユーザーとグループを開こうとしたとき (lusrmgr.msc )コンソールの場合、次のエラーが表示されます:

The computer xxx is a domain controller. This snip-in cannot be used on a domain controller. Domain accounts are managed with the Active Directory Users and Computers snap-in.

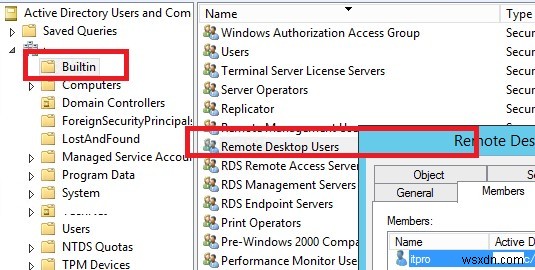

ご覧のとおり、ドメインコントローラーにはローカルグループはありません。ローカルグループの代わりにリモートデスクトップユーザー 、DCは組み込みのドメイングループリモートデスクトップユーザーを使用します (ビルトインにあります 容器)。このグループは、ADUCコンソールまたはDCのコマンドプロンプトから管理できます。

次のコマンドを使用して、ドメインコントローラー上のドメイングループリモートデスクトップユーザーのメンバーを表示します。

net localgroup "Remote Desktop Users"

ご覧のとおり、空です。ドメインユーザーit-proを追加します(この例では、it-proは管理者権限のない通常のドメインユーザーです):

net localgroup "Remote Desktop Users" /add corp\it-pro

ユーザーがこのグループに追加されていることを確認してください:

net localgroup "Remote Desktop Users"

ADUC(dsa.msc)を使用して、ユーザーがリモートデスクトップユーザードメイングループのメンバーになったことを確認することもできます。 )スナップイン。

ただし、その後も、ユーザーはリモートデスクトップ経由でDCに接続できず、次のエラーが発生します。

ただし、その後も、ユーザーはリモートデスクトップ経由でDCに接続できず、次のエラーが発生します。

グループポリシー:リモートデスクトップサービスを介したログオンを許可する

ドメインユーザーまたはグループにWindowsへのリモートRDP接続を許可するには、それにSeRemoteInteractiveLogonRightを付与する必要があります。 特権。デフォルトでは、Administratorsグループのメンバーのみがこの権限を持っています。この権限は、リモートデスクトップサービスからのログオンを許可するを使用して付与できます。 ポリシー。

リモートデスクトップユーザーグループのメンバーがドメインコントローラーにリモート接続できるようにするには、ドメインコントローラーでこのポリシーの設定を変更する必要があります。

- ローカルグループポリシーエディター(

gpedit.msc)を起動します ); - [GPO]セクションに移動します[コンピューターの構成]->[Windowsの設定]->[セキュリティの設定]->[ローカルポリシー]->[ユーザー権利の割り当て];

- ポリシーを見つけるリモートデスクトップサービスからのログオンを許可する;サーバーがDCに昇格した後は、管理者のみが グループ(これらはドメイン管理者)はこのローカルポリシーに残ります。

- ポリシーを編集し、ドメイングループリモートデスクトップユーザーを追加します(例:

domainname\Remote Desktop Users)、または直接ドメインユーザー、またはグループ(domain\CA_Server_Admins)それに;

- コマンド

gpupdate /forceを使用して、DCのローカルグループポリシー設定を更新します。

リモートデスクトップサービスを介したログオンを許可するに追加したグループに注意してください ポリシーは、「リモートデスクトップサービスを介したログオンを拒否する」に含まれていてはなりません。 」ポリシー。優先度が高いためです(ローカルアカウントでのネットワークアクセスの制限の記事を確認してください)。さらに、ユーザーがログオンできるコンピューターのリストを制限している場合は、ADアカウントのプロパティにDC名を追加する必要があります(LogonWorkstationsユーザー属性)。

注 。ユーザーが(サーバーコンソールを介して)ローカルでDCにログオンできるようにするには、アカウントまたはグループをポリシー「ローカルでのログオンを許可する」に追加する必要があります。 。デフォルトでは、この権限は次のドメイングループに許可されています:- バックアップオペレーター

- 管理者

- 印刷オペレーター

- サーバーオペレーター

- アカウントオペレーター

ドメインに新しいセキュリティグループを作成することをお勧めします(例: AllowLogonDC )。 DCへのリモートアクセスが必要なユーザーアカウントを追加します。各DCのローカルポリシーを編集するのではなく、すべてのADドメインコントローラーへのアクセスを一度に許可する場合は、ユーザーグループをデフォルトのドメインコントローラーポリシーに追加することをお勧めします。 GPMC.mscを使用する コンソール(同じセクションのポリシー設定を変更します:コンピューターの構成\Windowsの設定\セキュリティの設定\ローカルポリシー\ユーザーの権利の割り当て->リモートデスクトップサービスからのログオンを許可します。

これで、ポリシーに追加したユーザー(グループ)は、RDPを介してADドメインコントローラーに接続できるようになります。

管理者以外のユーザーにDCで特定のサービスを開始/停止する権限を付与する必要がある場合は、次のガイドを使用してください。場合によっては、RDP経由でドメインコントローラーに接続すると、エラーが表示されることがあります。

The requested session access is denied.

管理者以外のユーザーアカウントでDCに接続している場合、これは2つの問題が原因である可能性があります。

- サーバーコンソールに接続しようとしています(

mstsc /adminを使用) モード)。この接続モードは、管理者のみに許可されています。通常のRDPモード(/adminなし)でmstsc.exeクライアントを使用してサーバーに接続してみてください オプション); - サーバーにはすでに2つのアクティブなRDPセッションがある場合があります(デフォルトでは、RDSの役割がないWindows Serverで同時に2つ以上のRDPセッションを使用することはできません)。管理者権限がない場合、他のユーザーからログオフすることはできません。管理者がセッションの1つを解放するのを待つ必要があります。

-

Snapchat でカメラへのアクセスを許可する方法

Snapchat は、最もエキサイティングで他に類を見ないアプリケーションです。仮投稿という形であなたの一日を記録できるというのは、サービス開始当初は大騒ぎでした。その後すぐに、他のアプリケーションがそれに続き、さまざまな人気のあるプラットフォームも「ストーリー」機能を導入するようになりました.したがって、消える物語を導入するというアイデアがいかに未来的であったかを認めることができます.アプリケーションとしての Snapchat の最も重要な機能は、後でスナップとして共有されるビデオを録画して写真を撮ることです。これらすべてのアクティビティには、携帯電話のカメラへのアクセス許可が必要です。した

-

Windows 10 で特定のユーザーがローカル ドライブにアクセスできないようにする方法.

他のユーザーと共有している Windows コンピューターを所有している場合、特定のユーザー アカウントまたはすべてのユーザーに対して、ローカル ドライブまたは特定のフォルダーへのアクセスを禁止できます。 次のシナリオを想像してみてください:重要なファイルはすべてコンピュータのセカンダリ内部ディスクにあり、他の人にそれらを表示したり削除したりしたくありません。 この記事では、Windows 10 のすべてのユーザーまたは特定のユーザーに対して、ローカル ドライブ (またはフォルダー) へのアクセスを制限する方法について詳しく説明します (手順はすべての Windows バージョンに適用さ