セキュリティの脆弱性はいくつあり、どのように評価されますか?

毎年、セキュリティおよびテクノロジー企業は、何千もの脆弱性の詳細を公開しています。メディアはこれらの脆弱性について適切に報告し、最も危険な問題を強調し、安全を維持する方法についてユーザーにアドバイスします。

しかし、これらの数千の脆弱性のうち、実際に悪用されているものはほとんどないと言ったらどうでしょうか?

では、セキュリティの脆弱性はいくつありますか。セキュリティ会社は脆弱性の程度を判断しますか?

セキュリティの脆弱性はいくつありますか?

Kenna Securityの予測レポートシリーズの優先順位付けでは、2019年に、セキュリティ会社が18,000を超えるCVE(Common Vulnerabilities and Exposures)を公開していることがわかりました。

その数字は高いように聞こえますが、レポートでは、これらの18,000の脆弱性のうち、「広範囲に悪用された」のは473のみであり、全体の約2%であることがわかりました。これらの脆弱性は実際にインターネット全体で悪用されていましたが、それは世界中のすべてのハッカーや攻撃者がそれらを使用していることを意味するわけではありません。

さらに、「エクスプロイトコードは、CVEリストに公開されるまでに、脆弱性の50%以上ですでに利用可能でした。」エクスプロイトコードがすでに利用可能であったことは、額面通りに警戒するように聞こえますが、それは問題です。ただし、セキュリティ研究者がすでに問題のパッチ適用に取り組んでいることも意味します。

一般的な方法は、公開から30日以内に脆弱性にパッチを適用することです。それは常に起こるわけではありませんが、ほとんどのテクノロジー企業が取り組んでいることです。

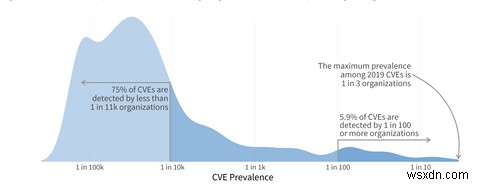

下のグラフは、報告されたCVEの数と実際に悪用された数の不一致をさらに示しています。

CVEの約75%が未満によって検出されます 11,000の組織に1つ、CVEのわずか5.9%が100の組織に1つ検出されています。それはかなりの広がりです。上記のグラフは、18,000程度の脆弱性ではなく、473のエクスプロイトを参照していることに注意してください。

上記のデータと数値は、予測の優先順位付け第6巻:攻撃者と防御者の分割にあります。

誰がCVEを割り当てますか?

そもそも誰がCVEを割り当てて作成するのか疑問に思われるかもしれません。誰でもCVEを割り当てることができるわけではありません。現在、25か国から153の組織がCVEの割り当てを許可されています。

これは、これらの企業や組織だけが世界中のセキュリティ研究に責任を負っているという意味ではありません。実際、それからはほど遠い。これは、これらの153の組織(略してCVEナンバリングオーソリティ、または略してCNA)が、パブリックドメインへの脆弱性のリリースについて合意された基準に準拠していることを意味します。

それは自発的な立場です。参加組織は、「事前公開なしで脆弱性情報の開示を管理する能力」を実証するとともに、脆弱性に関する情報を要求する他の研究者と協力する必要があります。

階層の最上位に位置する3つのルートCNAがあります:

- MITER Corporation

- サイバーセキュリティおよびインフラストラクチャセキュリティエージェンシー(CISA)産業用制御システム(ICS)

- JPCERT / CC

他のすべてのCNAは、これら3つのトップレベルの当局の1つに報告します。レポートCNAは主に、Microsoft、AMD、Intel、Cisco、Apple、Qualcommなどの名前認識を持つテクノロジー企業とハードウェア開発者およびベンダーです。完全なCNAリストは、MITREのWebサイトで入手できます。

脆弱性レポートは、ソフトウェアの種類と脆弱性が検出されたプラットフォームによっても定義されます。また、誰が最初にそれを見つけたかにも依存します。

たとえば、セキュリティ研究者が独自のソフトウェアに脆弱性を発見した場合、ベンダーに直接報告する可能性があります。または、オープンソースプログラムで脆弱性が見つかった場合、研究者はプロジェクトのレポートまたは問題のページで新しい問題を開く可能性があります。

ただし、悪意のある人物が最初に脆弱性を見つけた場合、問題のベンダーにそれを開示しない可能性があります。これが発生すると、セキュリティ研究者やベンダーは、ゼロデイエクスプロイトとして使用されるまで脆弱性に気付かない可能性があります。

セキュリティ会社はCVEをどのように評価しますか?

もう1つの考慮事項は、セキュリティおよびテクノロジー企業がCVEを評価する方法です。

セキュリティ研究者は、単に数字を引き出して、新たに発見された脆弱性に割り当てるだけではありません。脆弱性スコアリングをガイドするスコアリングフレームワークがあります:Common Vulnerability Scoring System(CVSS)。

CVSSスケールは次のとおりです。

| 重大度 | 基本スコア |

|---|---|

| なし | 0 |

| 低 | 0.1-3.9 |

| 中 | 4.0-6.9 |

| 高 | 7.0-8.9 |

| 重要 | 9.0-10.0 |

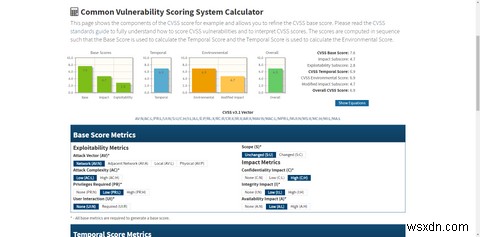

脆弱性のCVSS値を把握するために、研究者は、基本スコアメトリック、時間スコアメトリック、および環境スコアメトリックをカバーする一連の変数を分析します。

- 基本スコア指標 脆弱性の悪用可能性、攻撃の複雑さ、必要な特権、脆弱性の範囲などをカバーします。

- 時間スコアメトリック エクスプロイトコードの成熟度、エクスプロイトの修正が存在するかどうか、脆弱性の報告の信頼性などの側面をカバーします。

- 環境スコアの指標 いくつかの分野に対処する:

- 悪用可能性の指標: 攻撃ベクトル、攻撃の複雑さ、特権、ユーザーインタラクションの要件、および範囲について説明します。

- 影響指標: 機密性、整合性、および可用性への影響をカバーします。

- インパクトサブスコア: 機密性要件、整合性要件、および可用性要件をカバーする、影響メトリックにさらに定義を追加します。

さて、それが少し紛らわしいように聞こえる場合は、2つのことを考えてみてください。まず、これはCVSSスケールの3回目の反復です。最初はベーススコアから始まり、その後のリビジョンで後続のメトリックを追加しました。現在のバージョンはCVSS3.1です。

次に、CVSSがスコアをどのように表すかをよりよく理解するために、National Vulnerability Database CVSS Calculatorを使用して、脆弱性メトリックがどのように相互作用するかを確認できます。

脆弱性を「目で」スコアリングすることは非常に難しいことは間違いないので、このような計算機は正確なスコアを提供するのに役立ちます。

Kenna Securityレポートは、報告された脆弱性のごく一部のみが深刻な脅威になることを示していますが、悪用される可能性は6%と高いままです。あなたが座るたびにあなたのお気に入りの椅子が100分の6の確率で壊れたと想像してみてください。交換しますよね?

インターネットには同じオプションはありません。それはかけがえのないものです。ただし、お気に入りの椅子と同様に、さらに大きな問題になる前に、パッチを当てて固定することができます。オンラインで安全であり、マルウェアやその他のエクスプロイトを回避するために行うべき5つの重要なことがあります。

- 更新。 システムを最新の状態に保ちます。アップデートは、テクノロジー企業がコンピューターを安全に保ち、脆弱性やその他の欠陥を修正するための一番の方法です。

- アンチウイルス。 「アンチウイルスはもう必要ない」や「アンチウイルスは役に立たない」など、オンラインで読むことができます。確かに、攻撃者は常にウイルス対策プログラムを回避するように進化していますが、攻撃者がいなければ、はるかに悪い状況に陥ることになります。オペレーティングシステムに統合されたアンチウイルスは優れた出発点ですが、Malwarebytesなどのツールを使用して保護を強化できます。

- リンク 。彼らがどこに行くのかわからない限り、彼らをクリックしないでください。ブラウザの組み込みツールを使用して、疑わしいリンクを検査できます。

- パスワード。 強くし、ユニークにし、決して再利用しないでください。ただし、これらのパスワードをすべて覚えておくのは困難です。誰もそれに反対することはありません。そのため、アカウントを覚えて安全性を高めるために、パスワードマネージャーツールを確認する必要があります。

- 詐欺。 インターネット上にはたくさんの詐欺があります。それが真実であるには良すぎると思われる場合は、おそらく 。犯罪者や詐欺師は、気付かずに詐欺を介してあなたを驚かせるために、洗練されたパーツを備えたスウィッシュなWebサイトを作成することに長けています。あなたがオンラインで読んだすべてを信じてはいけません。

オンラインで安全を保つことはフルタイムの仕事である必要はなく、コンピュータを起動するたびに心配する必要はありません。いくつかのセキュリティ対策を講じることで、オンラインセキュリティが大幅に向上します。

-

DLLファイルとは何ですか。また、どのように機能しますか?

ほとんどの場合、DLLファイルに出くわすのは、特定のソフトウェアが不足しているために機能しない場合のみです。いくつかの.dll ファイル。このプロンプトの後、オンラインでそのDLLファイルを取得し、適切なフォルダーに配置して、ソフトウェアを実行します。以上です–DLLファイルについては名探偵コナンです。 ただし、これらの特定のファイルについて詳しく理解することは興味深いはずです。それらがないとソフトウェアの実行が妨げられる可能性があるため、これらは重要であるように思われます。とにかく、それらは何ですか?そして、それらはどのように機能しますか?いくつか答えを出しましょう。 DLLファイル?

-

パスワードマネージャーはどれほど安全ですか、そしてそれらは安全ですか?

パスワードマネージャーに関して言えば、有料か無料か、オープンソースかプロプライエタリかを問わず、パスワードマネージャーを使用するポイントは、パスワードを保護して管理することです。 ただし、数十のパスワードを管理する場合は非常に便利ですが、パスワードマネージャーは安全に使用できますか? なぜパスワードマネージャーが必要なのですか? パスワードはインターネットを使用する上で不可欠な部分です。 10年前は、ほんの一握りのパスワードを覚えておけばよかったかもしれません。現在、平均的なユーザーは約100個のパスワードを持っています。パスワードを繰り返したり、書き留めたりせずに、すべてを覚えておく方法