LinuxでGPGキーを生成する方法

非表示にしておきたいファイルやメッセージはありますか?それらを安全に保つために、GPG暗号化キーを使用する必要があります。 Linuxを実行している場合、GnuPGがインストールされている限り、GPGを使用してファイルを暗号化するのは簡単です。

いくつかの簡単なターミナルコマンドを使用して、LinuxでGPGキーを生成する方法は次のとおりです。

GnuPGのインストール

最初にGnuPGをインストールすることから始める必要があります。 DebianまたはUbuntuベースのディストリビューションの場合は、ターミナルを開いて次のコマンドを実行します。

sudo apt install gnupg

DNFまたはYUM(Fedoraなど)を使用するLinuxディストリビューションは、以下を実行する必要があります。

yum install gnupg

または

dnf install gnupg

Archを実行している場合は、次のコマンドを使用してGnuPGをインストールします。

pacman -S screen

必要に応じて、ソースコードをダウンロードして自分でコンパイルすることもできます。

GPGキーペアの生成

GnuPGをインストールしたら、秘密鍵と公開鍵で構成される独自のGPG鍵ペアを生成する必要があります。秘密鍵はマスター鍵です。これにより、ファイルを復号化/暗号化し、秘密鍵で署名された署名を作成できます。

共有する公開鍵を使用して、暗号化されたファイルが実際にあなたからのものであり、あなたの鍵を使用して作成されたことを確認できます。また、他のユーザーがファイルを暗号化して復号化するために使用することもできます。

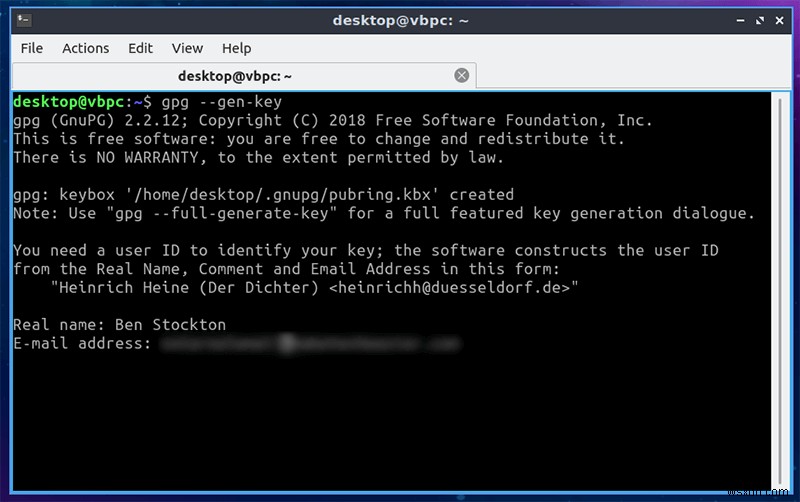

キーペアを生成するには、ターミナルを開き、次のように入力します。

gpg --gen-key

これにより、キーペアの生成が開始されます。フルネームとメールアドレスの入力を求められます。そうしてEnterキーを押します。

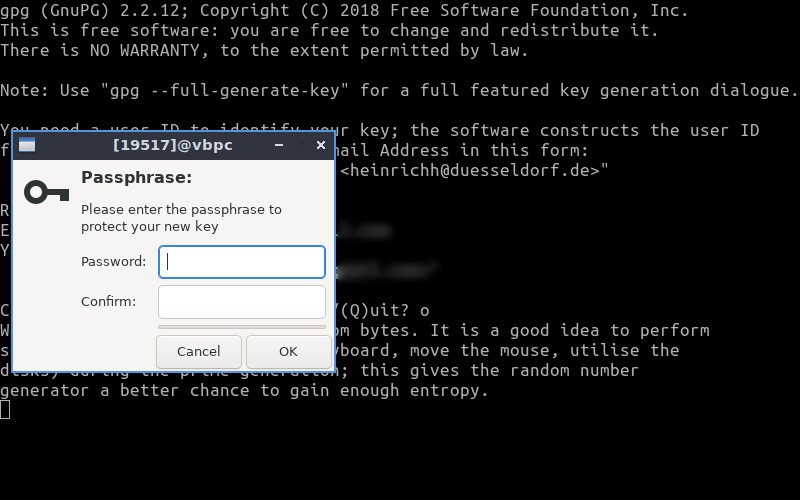

選択内容を確認するか、編集するか、終了するかを尋ねられます。オプションを選択してEnterキーを押します。

キーを生成する前に、安全なパスフレーズを提供する必要があります。入力してEnterキーを押します。

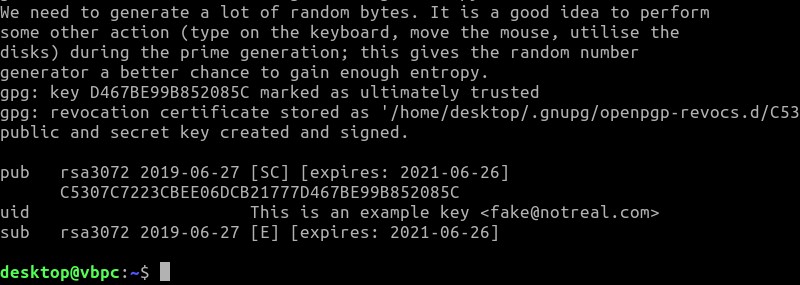

キーが生成されるまでに時間がかかる場合があります。完了すると、確認が表示されます。

キーの取り消し

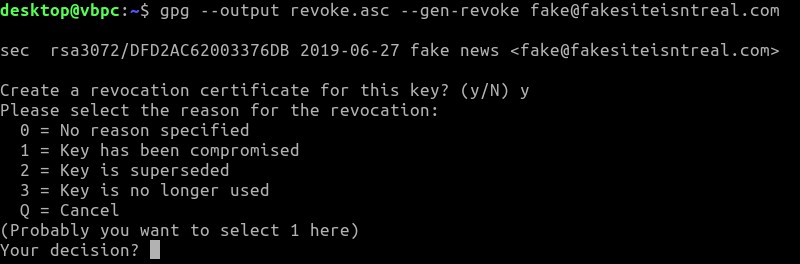

何らかの理由でキーを取り消す必要がある場合は、次のコマンドを実行します。

gpg --output revoke.asc --gen-revoke uid

uid キーユーザーIDになります。たとえば、ここで自分のメールアドレスを使用できます。これにより、失効証明書が生成されます。これを行うには、パスフレーズが必要です。理由を説明する必要があります。0から3までの番号付きリストから選択してください。

キーを生成した直後にこれを行うことができます。証明書がファイル(この場合は「revoke.asc」という名前のファイル)に出力されます。

公開鍵をファイルにエクスポートする

ファイルやメッセージを他の人と共有するには、公開鍵を共有する必要があります。つまり、公開鍵をマシンからエクスポートします。公開鍵をファイルにエクスポートするには、ターミナルを開いて次のように入力します。

gpg --armor --export your@emailaccount.com > key.asc

キーを読み取り可能な形式(たとえば、テキストファイルのASCIIとして)にする場合は、次のコマンドを実行します。

gpg --armor --output key.txt --export your@emailaccount.com

その後、標準のテキストエディタを使用してこのファイルを開くことができます。

公開鍵をキーサーバーにエクスポートする

キーの公開リポジトリであるキーサーバーに登録することで、公開キーを簡単に共有および検索できるようになります。たとえば、MITリポジトリを使用して、キーを他のリポジトリと同期させることができます。

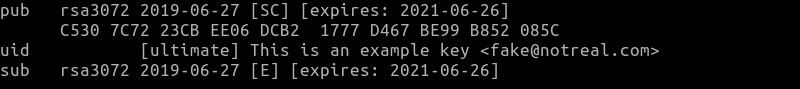

まず、ターミナルを開いて次のように入力して、キーIDを見つけます。

gpg --fingerprint

キーを見つけて、キーユーザーID(ユーザーIDフィンガープリント)の最後の8桁をメモします。例:B852085C。

8桁のユーザーIDを使用して次のように入力し、B852085Cを独自のユーザーIDに置き換えます。

gpg --keyserver pgp.mit.edu --send-key B852085C

次に、公開鍵がキーサーバーに登録され、他のユーザーがそれを見つけてインポートできるようになります。公開鍵は安全に共有できることを忘れないでください。ファイルやメッセージの復号化には使用できませんが、暗号化して送信することはできますが、復号化できるのは自分だけです。

ファイルの暗号化と復号化

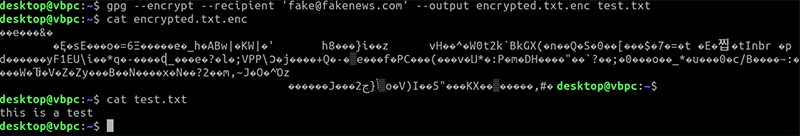

ファイルを暗号化するには、ターミナルを開いて次のコマンドを実行します。

gpg --encrypt --recipient 'your@emailaccount.com' --output encryptedfile.txt.enc originalfile.txt

必要に応じて、受信者のメールを主要な指紋に置き換えることができます。出力ファイル名と入力ファイル名を、暗号化するファイルと出力ファイルに置き換えます。

ファイルを復号化するには、次のコマンドを実行します。

gpg --decrypt --output decrypted.txt encryptedfile.txt.enc

ファイルを復号化できるように秘密鍵にアクセスできるようにするために、パスフレーズを提供するように求められます。次に、復号化されたコンテンツを--outputの下にリストされているファイルとして出力します。 フラグ。

GPG暗号化による安心

理想的な世界では、機密ファイルの暗号化について心配する必要はありません。しかし、世界は理想的ではありません。詮索好きな目が心配な場合は、GPG暗号化により、ファイル、メッセージ、メールを安全に保つことができます。

Windowsを使用している場合は、代わりにGpg4winを使用してファイルを暗号化できます。共有する独自の暗号化のヒントがありますか?以下のコメントに残してください。

-

デジタル署名を使用してLinuxソフトウェアの信頼性を検証する方法

インターネットからソフトウェアをダウンロードするときは、開発者のプログラムが悪意のあるものではないことを信頼する必要があります。ただし、ハッカーについても心配する必要があります。攻撃者がWebサイトをハッキングし、ソフトウェアをバックドアバージョンに置き換えることで得られるものはたくさんあります。 ビットコインウォレットユーティリティをホストしているサイトについて考えてみてください。攻撃者が正当なバージョンを悪意のあるバージョンに置き換えることに成功した場合、攻撃者は数万人のユーザーからお金を盗む可能性があります。バックドアのもう1つの貴重なターゲットは、オペレーティングシステムです。これは

-

Windows 10 で SSH キーを生成する方法

Windows 環境での SSH キーの生成は、サードパーティ ツールのインストールを必要とする複雑なプロセスでした。 Windows 10 の 2018 年 4 月の更新以降、Windows には OpenSSH クライアントがプリインストールされて出荷されています。つまり、ssh-keygen を使用して SSH キーを生成できます。プロセス全体を順を追って説明します。 最初に、OpenSSH がマシンにインストールされていることを確認する必要があります。以前のバージョンの Windows 10 からアップグレードした場合は、手動で有効にする必要がある場合があります。設定アプリを起動