ワークステーションとADドメイン間の壊れた信頼関係の修復

この記事では、ユーザーがドメインコンピューターにログオンできない場合に、ワークステーションとActiveDirectoryドメインの間の壊れた信頼関係を修正する方法を示します。問題の根本的な原因と、コンピューターを再起動してドメインを再参加させることなく、安全なチャネルを介してコンピューターとドメインコントローラー間の信頼を修復する簡単な方法を考えてみましょう。

ユーザーがドメイン資格情報を使用してワークステーションまたはメンバーサーバーにログオンしようとすると、問題が明らかになり、パスワードを入力した後に次のエラーが発生します。

The trust relationship between this workstation and the primary domain failed.

エラーは次のようにもなります:

The security database on the server does not have a computer account for this workstation trust relationship.

Active Directoryドメインのマシン(コンピューター)アカウントのパスワード

コンピューターがActiveDirectoryドメインに参加すると、そのコンピューター用に別のコンピューターアカウントが作成されます。ユーザーと同様に、各コンピューターには、ドメイン内のコンピューターを認証し、ドメインコントローラーとの信頼できる接続を確立するためのパスワードがあります。ただし、ユーザーパスワードとは異なり、コンピューターのパスワードは自動的に設定および変更されます。

ADのコンピュータアカウントのパスワードに関する重要な点は次のとおりです。

- ADのコンピュータパスワードは定期的に変更する必要があります(デフォルトでは30日に1回)。ヒント ドメインメンバー:マシンアカウントのパスワードの最大有効期間を使用して、コンピューターのパスワードの最大有効期間を構成できます。 [コンピューターの構成]->[Windowsの設定]->[セキュリティの設定]->[ローカルポリシー]->[セキュリティオプション]にあるポリシー。コンピューターのパスワードの有効期間は、0〜999日(デフォルトでは30日)続く場合があります。

- ユーザーパスワードとは異なり、コンピューターのパスワードは期限切れになりません。パスワードの変更は、ドメインコントローラーではなく、コンピューターによって開始されます。コンピューターのパスワードは、ドメインパスワードポリシーの対象ではありません。コンピューターの電源が30日以上オフになっている場合でも、コンピューターの電源をオンにすると、DCで古いパスワードで認証されます。次に、ローカルの Netlogon サービスはローカルデータベースのコンピューターパスワードを変更します(パスワードはレジストリ

HKLM\SECURITY\Policy\Secrets\$machine.ACCに保存されます )次に、ActiveDirectoryのコンピュータアカウントのパスワードを更新します。 - コンピューターのパスワードが最も近いDCで変更され、変更がPDCエミュレーターFSMOの役割を持つドメインコントローラーに送信されない(つまり、コンピューターが1つのDCでパスワードを変更した場合、認証できなくなりますADの変更が複製されるまで別のDCで)

コンピューターがドメインコントローラーに送信するパスワードのハッシュがADデータベースのコンピューターアカウントのパスワードと一致しない場合、コンピューターはDCとの安全な接続を確立できず、信頼できる接続エラーを返します。

問題が発生する理由:

- ADでコンピューターのパスワードが変更される前に作成された古い復元ポイントまたはスナップショット(仮想マシンの場合)からコンピューターが復元されました。コンピューターを以前の状態にロールバックすると、古いパスワードを使用してDCで認証を試みます。これは最も一般的な問題です。

- 同じ名前のコンピューターがADで作成されたか、誰かがADUCコンソール(

dsa.mscを使用してドメイン内のコンピューターアカウントをリセットしました );

- ドメイン内のコンピューターアカウントが管理者によって無効にされています(たとえば、非アクティブなADオブジェクトを無効にする通常の手順中)。

- コンピュータのシステム時刻が間違っているという非常にまれなケースです。

コンピュータとドメイン間の信頼関係を修復する古典的な方法は次のとおりです。

- ADでコンピューターアカウントをリセットします;

- コンピューターをドメインからローカル管理者の下のワークグループに移動します。

- 再起動;

- コンピューターをドメインに再参加させます。

- コンピュータを再起動します

この方法は単純に見えますが、扱いにくく、コンピューターを2回以上再起動する必要があり、10〜30分かかります。また、古いローカルユーザープロファイルの使用で問題が発生する可能性があります。

ドメインに再参加したり、コンピューターを再起動したりせずに、PowerShellを使用して信頼関係を修復するためのよりスマートな方法があります。

ドメインアカウントのコンピューターで認証できず、次のエラーが表示された場合:このワークステーションとプライマリドメイン間の信頼関係に失敗しました 、ローカル管理者アカウントを使用してコンピューターにログオンする必要があります。また、ネットワークケーブルを抜いて、キャッシュされたクレデンシャルを使用して最近コンピューターにログオンしたドメインアカウントを使用して、コンピューターで認証することもできます。

管理者特権のPowerShellコンソールを開き、 Test-ComputerSecureChannelを使用します コマンドレットは、ローカルコンピューターのパスワードがADに保存されているパスワードと一致するかどうかを確認します。

Test-ComputerSecureChannel –verbose

パスワードが一致せず、コンピューターがドメインとの信頼関係を確立できない場合、コマンドは Falseを返します。 –The Secure channel between the local computer and the domain woshub.com is broken 。

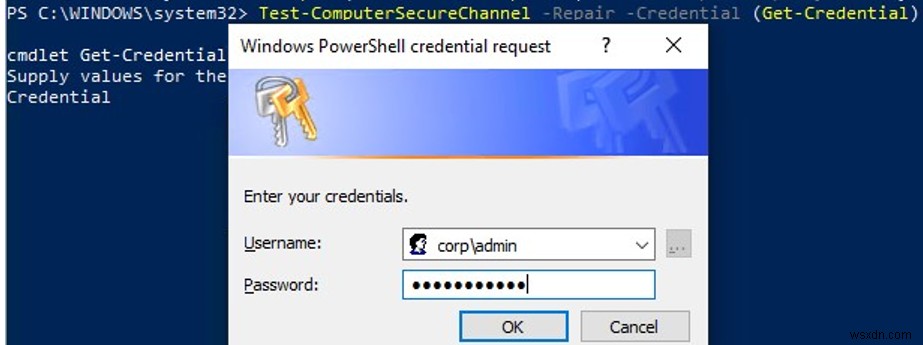

ADでコンピューターアカウントのパスワードを強制的にリセットするには、次のコマンドを実行します。

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

パスワードをリセットするには、コンピューターアカウントのパスワードをリセットする権限を持つユーザーアカウントの資格情報を入力します。ユーザーには、Active Directory内のコンピューターを管理するためのアクセス許可を委任する必要があります(Domain Adminsグループメンバーを使用することもできます)。

次に、Test-ComputerSecureChannelを再度実行して、 Trueが返されることを確認します。 (The Secure channel between the local computer and the domain woshub.com is in good condition 。

そのため、コンピュータのパスワードは、再起動または手動でのドメインの再参加なしにリセットされました。これで、ドメインアカウントを使用してコンピューターにログオンできます。

また、パスワードを強制的にリセットするには、 Reset-ComputerMachinePasswordを使用できます。 コマンドレット。

Reset-ComputerMachinePassword -Server mun-dc01.woshub.com -Credential woshub\adm_user1

mun-dc01.woshub.com コンピュータのパスワードを変更するのに最も近いDCの名前です。

仮想マシンのスナップショットまたはコンピューターの復元ポイントを作成する前に、毎回コンピューターのパスワードをリセットすることをお勧めします。以前のコンピューターの状態にロールバックするのが簡単になります。

スナップショットから以前のVMの状態を回復する必要がある開発環境またはテスト環境がある場合は、GPOを使用してこれらのコンピューターのドメインでパスワードの変更を無効にすることをお勧めします。これを行うには、ドメインメンバー:マシンアカウントのパスワード変更を無効にするを設定します [コンピューターの構成]->[ポリシー]->[Windowsの設定]->[セキュリティの設定]->[ローカルポリシー]->[セキュリティオプション]にあるポリシー。ポリシーをテストコンピューターを使用してOUにターゲティングするか、GPOWMIフィルターを使用できます。

Get-ADComputerコマンドレット(WindowsPowerShell用のActiveDirectoryモジュールから)を使用して、ADで最後にコンピューターのパスワードが変更された日付を確認できます。

Get-ADComputer –Identity mun-wks5431 -Properties PasswordLastSet

次のコマンドを使用して、コンピューターとDCの間にセキュリティで保護されたチャネルがあるかどうかを確認することもできます。

nltest /sc_verify:woshub.com

次の行は、信頼が正常に修復されたことを確認します。

Trusted DC Connection Status = 0 0x0 NERR_Success Trust Verification Status = 0 0x0 NERR_Success

Netdomを使用してドメインの信頼を修復する

Windows 7 /2008R2およびPowerShell3.0を使用しない以前のWindowsバージョンでは、Test-ComputerSecureChannelおよびReset-ComputerMachinePasswordコマンドレットを使用して、コンピューターのパスワードをリセットしたり、ドメインとの信頼関係を修復したりすることはできません。この場合、netdom.exeを使用してください ドメインコントローラーを使用してセキュリティで保護されたチャネルを復元するためのツール。

ネットワーク Windows Server 2008以降に含まれており、RSAT(リモートサーバー管理ツール)からユーザーのコンピューターにインストールできます。信頼関係を修復するには、ローカル管理者の資格情報でログオンします(。\ Administrator と入力します)。 ログオン画面で)、次のコマンドを実行します:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

The machine account password for the local machine has successfully reset.

- サーバー 利用可能なドメインコントローラーの名前です

- UserD ドメイン管理者権限を持っているか、コンピュータアカウントを含むOUに対して委任された権限を持っているユーザーの名前です

- PasswordD ユーザーパスワード

Netdom resetpwd /Server:mun-dc01 /UserD:jsmith /PasswordD:Pra$$w0rd

コマンドを実行した後、コンピュータを再起動する必要はありません。ドメインアカウントを使用して、ログオフしてから再度ログオンするだけです。

ご覧のとおり、コンピューターとドメイン間の信頼を修復するのは非常に簡単です。

-

コンピュータと Android フォン間でファイルを転送する方法

最近 Android フォンに切り替えた場合、または新しい PC を持ってきた場合。ファイル共有はある時点で必要になります。初めての場合でも慌てる必要はありません。このブログでは、コンピューターから Android にファイルを共有するために必要な方法について説明しています。 電話から PC にファイルを転送する理由はいくつかあります。セキュリティ上の目的でシステムにデータを保存したい。画像など、Android スマートフォンで編集する特定のファイルが必要です。 初心者が Android フォンから PC にファイルを転送する方法を理解するのは非常に難しい場合があります。したがって、最も一

-

サイバースクワッティングとタイポスクワッティングの違いは?

URL または Web サイトのドメインはますます一般的になっています。人々は、ビジネス、コンテンツ作成プラットフォーム、またはブログに関する Web サイトを確立するために、ホスティング サービスと一緒にそれらを購入しています。それはビジネスの一部になり、広く採用された傾向でもあります。ドメイン検索は、基本的にビジネスの成果とブランドの人気を反映しています。しかし、URL の購入は、それ自体がまったく別のビジネスです。ドメイン名が検索で上位にあるほど、販売価格は高くなります。キャッチーな URL とドメイン名に対する需要が高まっていることを考えると、一部の恐喝者は、インターネット上で人々をだ