ハッキングされた WordPress Web サイト。 WordPress からウィルスを除去する方法

WordPress サイトがハッキングされ、マルウェアに感染していませんか?

あなたが初心者の場合、ハッキングを取り除くために何をすべきか、どのようにそれを行うべきかを決めるときに迷子になるかもしれません.開発の機会があったとしても、ハッキングを正確に見つけて削除することは依然として困難です。

したがって、ハッキングの検出と削除を実際に開始するためのこの広範なガイドをまとめました.この WordPress ハッカー除去ガイドでは、WordPress ハッカーの症状、検出手法、および除去プロセスについて説明します。このガイドでは、考えられる原因とハッキングの種類についても説明します。WordPress マルウェアの削除手順に直接アクセスしたい場合は、このリンクに従ってください。

ハッキングされた WordPress サイトの症状

WordPress サイトの改ざんなどは、サイトがハッキングされたことを明確に示していますが、他の兆候は微妙な場合があります。通常のユーザーには気付かれない可能性があります。

WordPress がマルウェアに感染している微妙な兆候は次のとおりです。

1.警告メッセージ

- ホスティング プロバイダのアカウント停止に関する警告メッセージを受け取りました。

- Google で簡単に検索すると、サイト名の下に恐ろしい Google の警告が表示されます。

- トラフィックの突然の減少 は、あなたのサイトが Google やその他の検索エンジンによってマルウェア スパムなどのブラックリストに登録されている可能性があることも示しています。

- Astra のお客様は、スキャンで悪意のあるものが見つかったことを知らせる警告メールを受け取る場合があります。

2. Web サイトの奇妙な動作

- WordPress サイトがユーザーをリダイレクトしている場合 これは明らかな侵略の兆候です。

- ログインできない場合 ハッカーが設定を変更してあなたを追い出した可能性があります。ただし、正しいユーザー名とパスワードを使用していることを確認してください。

- 広告ブロッカーがブロックしています 暗号通貨マイニングのための WordPress サイト

- 不明なポップアップ 悪意のある広告 WordPress サイトに表示されます。

- 不審な作業 サーバーでの実行を待機するか、サーバー ログに不審なアクティビティ .

- 一部の日本語の文字とナンセンスなコンテンツが表示されます WordPress サイトで。これは、日本語のキーワード ハッキングや製薬会社のハッキングなどを指しています。

- からのスパム メール 出力 全体に広がる ウェブサイト ドメイン WordPress .

- WordPress サイトに予期しないエラー メッセージが表示され、サイトが遅い/応答しない .

- サイトのトラフィックはそれほど多くありませんが、サーバーは常に大量の処理リソースを消費しています。

3.ファイルの変更

- wp-admin ディレクトリ内の新しいファイルと不明なファイル および wp-includes .どちらのディレクトリにも新しいファイルが追加されることはめったにありません。

- WordPress のテーマ、ヘッダー、フッターが変更され、リダイレクトが作成されました。

- 新規および未知の管理者 WordPress サイト データベースから表示されます。

- 検索結果に誤ったメタ ディスクリプションが表示される

- コア ファイル内の悪意のあるリンク

ハッキングされた WordPress サイトを修正する方法

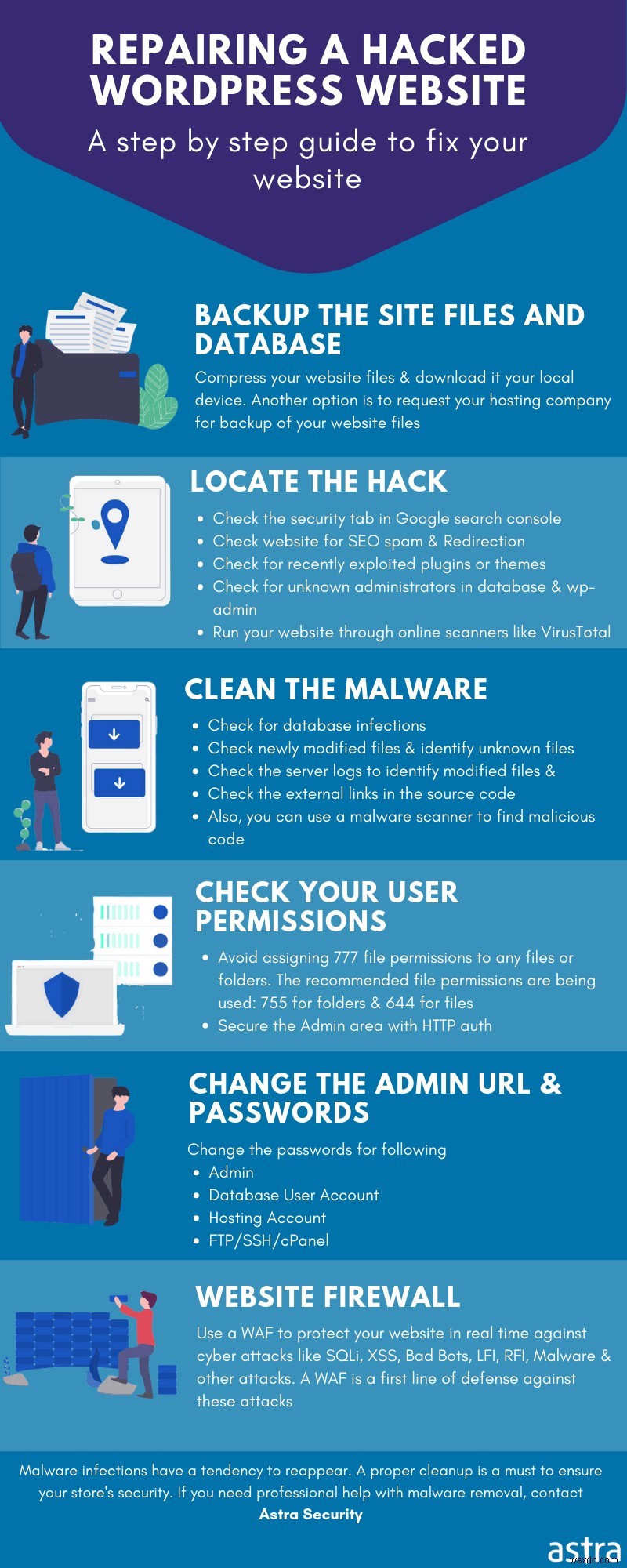

本当にハッキングされた WordPress サイトに直面していることを確認したら、次の方法でハッキングを削除できます:

1.アストラに助けてもらいましょう

あなたが Astra Pro の顧客であれば、少し心配する必要はありません。サポート チケットを発行するだけです。 Astra のセキュリティ エンジニアがハッキングをクリーンアップします。また、サイトが直面する可能性のあるブラックリストにも対処します。

Astra のお客様でない場合は、今すぐサインアップできます そして、私たちはあなたのためにすべてを世話します. Astra のすぐに使用できるマルウェア除去サービスを使用すると、Web サイトがわずか数時間で稼働します。

2.サイトをバックアップ

Web サイトの完全なバックアップを作成します。バックアップの目的は、クラッシュが発生した場合にサイトを復元することであるため、機能していることを確認してください。サイトを完全に機能する状態に復元しないバックアップは無駄に他なりません。

現在、バックアップには WP コア ファイル、WP データベース、プラグイン ファイル、テーマ ファイル、および .htaccess ファイルが含まれている必要があります .ほとんどのホスティング サービスは、バックアップ機能を提供しています。バックアップ プロセスについては、ホスティング プロバイダーにお問い合わせください。さらに、Filezilla などの SFTP クライアントを使用して手動でバックアップすることもできます。

サイトをバックアップするさまざまな方法を以下にリストしました:

バックアップ ファイル

1.プラグインを使用

WordPress には、プロセスを簡素化する UpdraftPlus などの多くのバックアップ プラグインもあります。ファイルとデータベースを使用して、Web サイトの完全なバックアップを作成できます。

- プラグインをインストールして有効にする

- ウェブサイトをバックアップし、ローカルまたはクラウドに保存する

2. SSH経由

ファイルをバックアップするには、次のことができます。

- SSH 経由でサイトにアクセスします。

- コマンドを実行します –

zip -r backup-pre-cleanup.zip

これにより、PC にダウンロードできる Web サイトの zip ファイルが作成されます。

3. SFTP 経由

- FileZilla などの SFTP クライアントを介してサイトにアクセスします。

- PC にバックアップ フォルダを作成し、そこにコンテンツをコピーするだけです。

これには手作業が必要なため、以前の方法よりも時間がかかる場合があります。

バックアップ データベース

データベースの完全バックアップを作成するには、次の手順を実行します:

1.プラグインによるバックアップ

ここでも、同じ UpdraftPlus プラグインを使用してデータベースをバックアップできます。

2. PHPMyAdmin によるバックアップ

それ以外の場合は、PHPMyAdmin を使用してデータベースをエクスポートし、PC に保存できます。

- PhpMyAdmin を介して WordPress データベースにアクセスします。

- 完全なデータベースを簡単にエクスポートします。上記と同じフォルダに保存するか、好みに応じて別のフォルダを作成してください。

3. SSH 経由のバックアップ

- SSH 経由でサイトにアクセスします。

- 次のコマンドを実行します:

mysqldump -p -h hostname -u username database > backup-pre-cleanup.sql

データベースをバックアップする前に、資格情報 (ユーザー名、パスワード、ホスト名など) を忘れずに変更してください。また、ファイル サーバーのコピーをローカルに保存した後は、忘れずに削除してください。

3.メンテナンス モードをオンにする

サイトで悪意のあるアクティビティを検出した場合は、サイトをメンテナンス モードにすることをお勧めします。これにより、誰も醜いトリックを見ることができなくなり、サイトの評判を維持するのに役立ちます.サイトをメンテナンス モードにすることで、訪問者を悪意のあるリダイレクトから確実に保護することもできます。

また、ハッキングをクリーンアップしようとすると、変更によってライブ サイトのパフォーマンスが低下する可能性があります。明らかに、それは望ましくありません。

また、Coming Soon プラグインのような WordPress プラグインを使用して、ハッキングされた WordPress サイトが削除中であることを明らかにすることなく、風変わりなメンテナンス モード メッセージをサイト訪問者に表示することもできます。

このプラグインの仕組みは次のとおりです:

- プラグインをインストールして有効にします。 「SeedProd」として反映されます 」 (開発者名) が管理パネルの左側のペインにあります。

- メンテナンス モードを有効にする

このプラグインを使用して、ブランドのメッセージとロゴでページをすぐにカスタマイズすることもできます.

4.現在のパスワードを変更

それでもサイトにアクセスできる場合は、すべてのパスワードをすぐに変更してください。 これには、管理パネル、ホスティング アカウント、データベース、およびその他のアカウントのパスワードを含める必要があります。 管理パネルを使用している他のチーム メンバーがいる場合は、そのメンバーにもパスワードを変更するよう依頼してください。チームメイトの 1 人のパスワードを盗んで、ハッカーがサイトに侵入した可能性があります。

すべてのユーザー アカウントの再認証を選択することもできます。これにより、サイトのすべてのユーザーが自動的にログオフされるため、再度認証する必要があります。これは、権限のないユーザーからアクセスを取得するもう 1 つの方法です。

これらのアカウントごとに、LastPass や KeePass などのパスワード管理ツールを使用して新しいパスワードを自動的に作成します。

注:データベースの認証情報を変更する場合は、必ず wp-config.php ファイルに追加してください。

5.プラグインの脆弱性をチェック

サードパーティのプラグインの脆弱性は、WordPress がハッキングされるもう 1 つの一般的な理由です。実際、調査によると、WordPress ハッキングの 56% はプラグインの脆弱性が原因です。

[閲覧者ID =“6335”]

そのため、クリーンアップ プロセスに進む前に、プラグインの現在のバージョンに脆弱性がないことを確認してください。 これを確認するには、WordPress フォーラムまたはブログをチェックしてください。 ブログを投稿するか、プラグインの大規模なエクスプロイトが発生した場合に警告することにより、読者、訪問者を最新の状態に保ち、安全に保つために最善を尽くしています.

通常、プラグインを調べた後、フォーラムで話題が続きます。プラグインのエクスプロイトは、脆弱なプラグインを実行している Web サイトの大部分を標的にしているため、これらのフォーラムで多くの人が解決策を求めています。

6.ファイルの診断

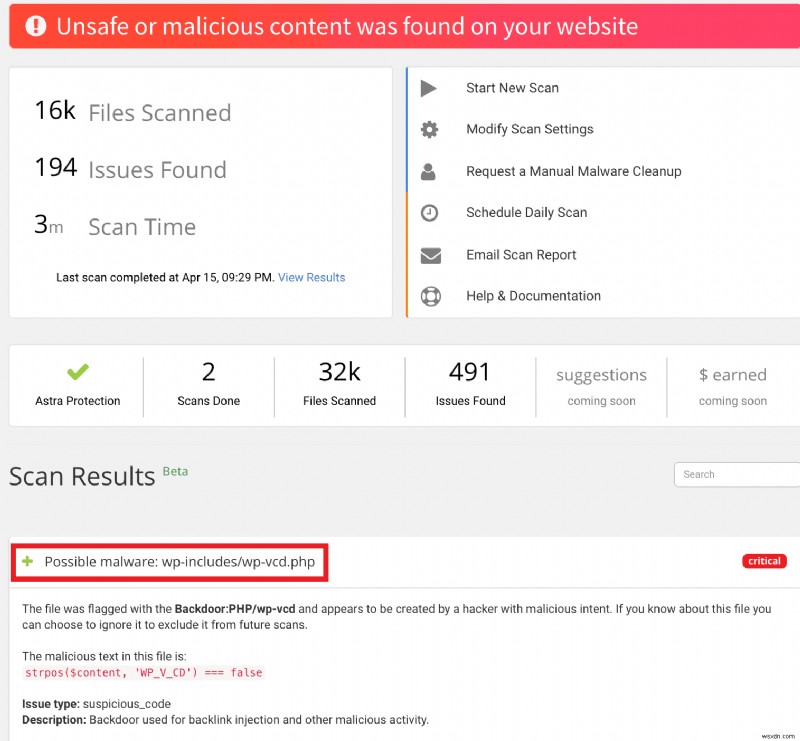

6.1 マルウェア スキャナを使用して悪意のあるコードを見つける

マルウェア スキャナーを介して Web サイトを実行します。悪意のあるコンテンツを含むすべてのファイルの詳細を取得します。マルウェアを手動でチェックすることもできますが、これには多くの時間がかかります。また、スキャナーほど正確ではありません。

オンライン ツールを使用して、hiddencode.txt の内容を解読します。または、下の画像に示すように phpMyAdmin を使用してこれを行うこともできます。さらに、phpMyAdmin は、WordPress サイトがハッキングされた場合にデータベースをクリーンアップするときにも役立ちます。

何か疑わしいものを見つけたが、それが何をするかわからない場合は、専門家に連絡してください。喜んでお手伝いします。

6.2 「検索」コマンドを使用して最近の変更を確認する

攻撃者によって変更された WordPress ファイルを確認するには、サーバーへの SSH アクセスを取得し、次のコマンドを実行します:

find . -mtime -2 -ls

このコマンドは、過去 2 日間に変更されたすべての WordPress ファイルを一覧表示します。同様に、疑わしいものが見つかるまでの日数を増やし続けます。この SSH find コマンドと grep コマンドを組み合わせて、base64 形式でエンコードされたコードを検索します .次のコマンドを実行するだけです:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

6.3 元の WordPress ファイルとの比較

WordPress ディレクトリから新しい WordPress ファイルをダウンロードし、バックアップと比較します。 diff チェッカーなどのオンライン ツールを使用して、ファイル間の違いを見つけることもできます。 WordPress のバージョンに応じてファイルをダウンロードするように注意してください。 詳細な分析のために違いに注意してください。悪意のある挿入されたリンクがある場合は、すぐに削除してください。また、eval、exec、strrev、assert、base64、str_rot13、Stripslashes、preg_replace (/ と / を含む)、move_uploaded_file などの特定のキーワードについてファイルを確認します。

コマンドラインを使用して、これらのキーワードの検索をさらに簡素化できます。たとえば、base64 キーワードを含むファイルを検索するには、次のコマンドを実行します:

sudo grep -ril base64 /

ここで、「base64」を各キーワードに置き換えて、それらを含むファイルを検索し、慎重に確認してください。

6.4 診断ツールでチェック

一般に、ウェブマスター ツールはハッキングをすばやく正確に検出します。これを使って問題を見つけます。たとえば、Google の検索コンソールでは、[セキュリティ] タブに問題が一覧表示されます。ハッキングの種類とハッキングされたファイル/ページを確認するのに最適な方法です。 WordPress のハッキングを適切に除去するには、この情報を確認してください。

7. WordPress ファイルからマルウェアを駆除する

広範な診断の後、すべての結果をリストします。すべてのファイルの違い、最近の変更、偽のユーザー/管理者は、細心の注意を払って確認する必要があります。 wp-config.php、wp-contents/uploads、wp-uploads、プラグイン ファイル、テーマ ファイル、データベースなどのような WordPress コア ファイルをクリーンアップします。

以下は、WordPress ハッキングの症状に特化した詳細で包括的な WordPress マルウェア除去ガイドのリストです。それらに従って、マルウェアを検出して削除します

- WordPress リダイレクト ハックの修正 (WordPress がスパム ページにリダイレクトしている場合)

- wp-vcd マルウェア (悪意のあるポップアップまたは functions.php 内の wp-vcd スクリプト) の修正

- SEO で日本語のスパムを修正する (Google の検索結果が日本語になる)

- Pharma Hack の修正 (Google がバイアグラの結果をウェブサイトに表示する、またはウェブサイトが偽の医薬品ウェブサイトにリダイレクトされる)

- WordPress からの Javascript マルウェアの除去 (スパム JS またはブラックリスト警告をロードするサイト)

- Google ブラックリストの修正 (Google または検索エンジンが赤い画面を表示したり、訪問者に警告メッセージを表示したりする)

- WordPress 管理ハックの修正 (外観が崩れているか、WordPress 管理ダッシュボードにログインできない)

- バックドアの検出と削除 (時間の経過とともに再感染するサイト、またはマルウェアの削除後の基本的なスキャン)

8.サイトマップをクリア

WordPress マルウェアがサイトの sitemap.xml に常駐している可能性もあります。 XML サイトマップは、Google が Web サイト上のすべての重要なページをクロールするのに役立つファイルです。ハッカーが悪意のあるリンクをサイトマップ ファイルに挿入することがあります。

サイトマップをスキャンして、悪意のあるリンクを探します。通常と異なるものを見つけたら、それを削除します。また、ファイルを消去したことを Google に知らせることを忘れないでください。サイトを再クロールするよう Google 検索コンソールにリクエストを送信してください。

9.データベースをクリーンアップ

WordPress データベースは、ユーザー、Web サイト ページ、機密認証情報などに関するすべての情報が保存されている場所です。データベースが望ましいターゲットであることは言うまでもありません。したがって、データベースをチェックしてハッキングを見つけることも非常に重要です。マルウェア スキャナーを使用して、wp_db ファイル内の感染についてより正確に調べることができます。

手動で確認したい場合は、ハッキングを見つけるために 11 個のテーブルすべてをスキャンする必要があります。疑わしいと思われるリンク/iframe を探して削除し、WordPress サイトのハッキングを取り除きます。以下は、データベースに挿入されたリダイレクト コードの例です:

10.再インストール

サイトが非常に感染している場合は、ファイルを削除して新しいファイルに置き換えることをお勧めします。

とはいえ、再インストールはファイルだけに限定されているわけではありません。クリーニング後、各プラグインを再インストールしてください。時間の不足や警戒心の欠如が原因で、非アクティブ化されたプラグインを保存する傾向がある場合があります。これらのプラグインにはほとんどの場合、悪用可能な脆弱性があるため、ハッカーはこれらのプラグインから利益を得ます.

一部の WordPress サイト所有者は、サイト全体を削除して最初からやり直す方がより実行可能な選択肢であると考えています。

そうではありません。

セキュリティ慣行に従わなければ、新しいサイトを作成しても問題はありません。常に問題が発生する可能性があります。

WordPress マルウェア感染の考えられる理由

Web サイトのセキュリティは、セキュリティを確保するために講じる手順によって異なります。簡単な安全ルールを無視すると、オンラインでのリスクが高まります。 Embora as possibilidades de invasão do seu site WordPress sejam muitas, existem alguns motivos comuns identificados por trás da maioria dos hackers do WordPress.

Aqui estão eles:

1. Não atualizando o WordPress

Essa é a medida de segurança mais básica para um site. Falha na atualização para a versão mais recente é o principal motivo para sites invadidos. Portanto, sempre seja rápido na atualização para as versões mais recentes e corrigidas. Isso corrige as vulnerabilidades conhecidas no seu site.

2. Hospedando em um servidor compartilhado

Um servidor compartilhado pode ser a opção mais barata. Mas, tem efeitos secundários mais caros se hackeados. Mova seu site para uma hospedagem mais segura. E escolha um provedor de hospedagem confiável. Verifique se o seu provedor está em conformidade com os melhores padrões de segurança.

3. Usando senhas fracas e nome de usuário

Quase todas as áreas sensíveis do seu site são protegidas por senha. Uma senha feita com seu próprio nome / nome do site e sem números / caracteres é uma senha fraca. Certifique-se de não usar senhas fracas para o seguinte –

- painel wp-admin,

- painel de hospedagem do servidor,

- bancos de dados,

- Contas FTP e

- sua conta de email principal.

Além disso, altere seu nome de usuário padrão para algo único. Palavras como admin , seu próprio nome , o nome do site são muito fáceis de decifrar para o invasor.

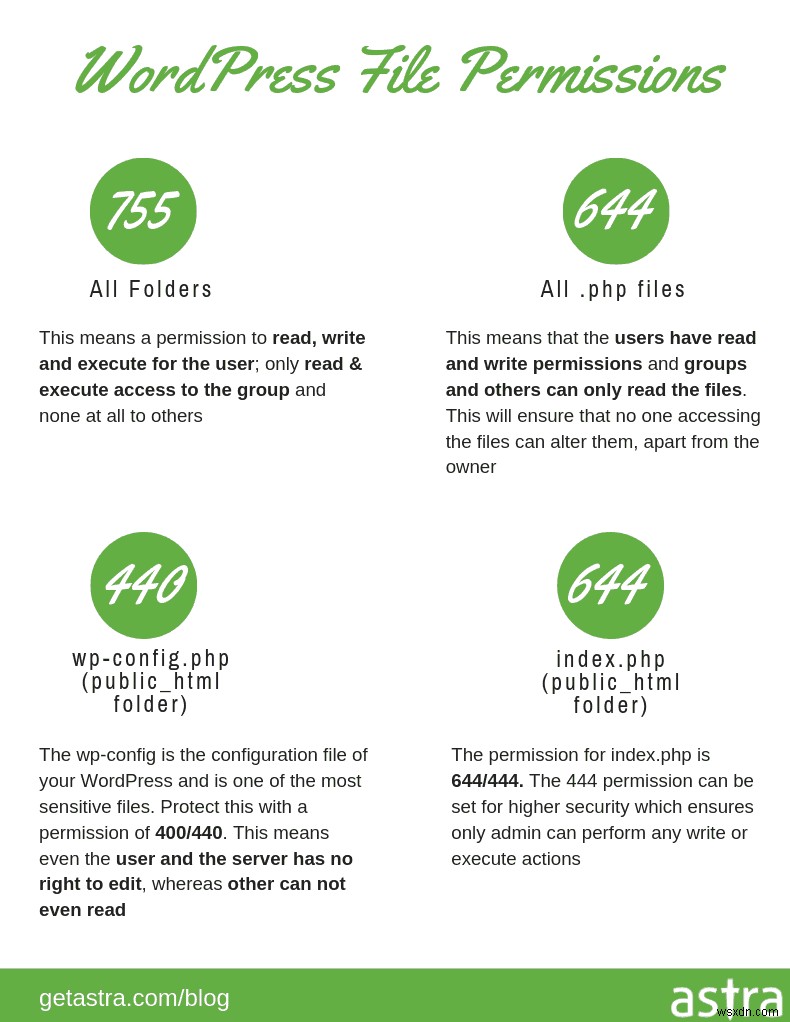

4. Permissões de arquivo incorretas

Permissões fáceis de arquivo podem permitir que os invasores acessem, modifiquem ou excluam. Em alguns casos, os invasores até mantinham arquivos contra o resgate. Defina as permissões corretas como-

- Para arquivos 644

- Para diretórios – 755

Relacionado: Como corrigir permissões de arquivo do WordPress?

5. Acesso desprotegido ao diretório wp-admin

O diretório wp-admin é a área de onde você controla seu site. Permitir acesso desprotegido ao diretório de administração do WordPress permite que seus usuários / membros da equipe realizem ações indesejadas em seu site. Portanto, restrinja o acesso definindo permissões para diferentes funções dos usuários. Dessa forma, nenhum usuário tem o poder de fazer tudo. Além disso, adicionar camadas de autenticação ao diretório de administração do WordPress também ajuda.

6. Plugins desatualizados ou tema

Vários sites WordPress usam plugins e temas desatualizados em seus sites. Como esses plugins e temas já contêm vulnerabilidades conhecidas, é muito fácil para os hackers explorá-las. Portanto, se o desenvolvedor do plugin enviar uma atualização, você deve seguir rapidamente.

7. Usando FTP simples em vez de SFTP / SSH

As contas FTP são usadas para fazer upload de arquivos para o servidor da Web usando um cliente FTP. O FTP simples não criptografa sua senha e aumenta o risco de alguém a invadir. O SFTP (SSH File Transfer Protocol), por outro lado, envia dados criptografados para o servidor. Portanto, sempre opte pelo SFTP sobre FTP. Você pode fazer isso alterando o protocolo para ‘SFTP – SSH’ toda vez que se conectar ao seu servidor.

Como os hackers atacam sites WordPress?

1. Injeção de SQL no WordPress

O WordPress versão 4.8.3 e anteriores foram considerados vulneráveis a ataques de injeção de SQL. Ironicamente, o método $ wpdb-> prepare () que geralmente é usado para preparar consultas seguras ficou vulnerável dessa vez. Isso significava que plugins e temas que usavam consultas criadas usando essa função também eram potencialmente vulneráveis a um ataque SQLi.

Da mesma forma, o plugin WP Statistics do WordPress com mais de 3.00.000 downloads estava vulnerável ao SQLi. Normalmente, um invasor pode ler tabelas confidenciais como wp_users do seu site WordPress usando o SQLi. Embora as senhas sejam armazenadas no formato criptografado, ainda é possível usar ferramentas para descriptografia. Isso significa obter credenciais de administrador para acessar a conta de um administrador no WordPress. Na pior das hipóteses, o invasor pode até fazer upload de um shell reverso usando um SQLi que leva a um site WordPress invadido.

Artigo relacionado – Evitar a injeção de SQL no WordPress

2. Script entre sites do WordPress

O WordPress versão 5.1.1 e os anteriores foram considerados vulneráveis a uma vulnerabilidade XSS, CSRF e RCE. Esta era uma vulnerabilidade XSS armazenada. A função wp_filter_kses () usada para limpar comentários, permite tags HTML básicas e atributos como a tag combinados com o atributo ‘ href ‘. Portanto, os invasores podem fornecer carga maliciosa como . Isso seria armazenado no banco de dados e executado sempre que um usuário visitar esta página.

Blog relacionado – Script entre sites no WordPress – Exemplos

3. Falsificação de solicitação entre sites do WordPress

O token de validação CSRF não foi implementado no WordPress e, com razão, porque, se feito, prejudicaria os recursos de trackbacks e pingbacks do WordPress. Para diferenciar usuários normais de administradores, o WordPress usa um nonce extra para validação de administrador nos formulários de comentários.

Portanto, se o nonce correto for fornecido, o comentário será criado sem sanitização. E se o nonce estiver incorreto, o comentário será criado com a higienização. Portanto, quando um administrador falha em fornecer nonce, o comentário é limpo usando wp_filter_post_kses () em vez da função wp_filter_kses () . Assim, a função wp_filter_post_kses () permite que um invasor crie comentários com muito mais tags e atributos HTML do que o permitido, conduzindo um ataque CSRF.

4. Execução Remota de Código no WordPress

As versões do WordPress anteriores à 4.9.9 e 5.x antes da 5.0.1 foram encontradas propensas ao RCE. O parâmetro vulnerável foi a meta entrada Post da função _wp_attached_file () . Este parâmetro pode ser manipulado para uma sequência de escolha, ou seja, terminando com .jpg? substring file.php.

No entanto, para explorar isso, o invasor precisava de privilégios de autor. O invasor com privilégios de autor pode fazer upload de uma imagem especialmente criada. Esta imagem continha o código PHP a ser executado, incorporado aos metadados Exif. Os scripts para explorar esta vulnerabilidade estão disponíveis publicamente e um módulo Metasploit também foi lançado!

5. Diretório WordPress Traversal

O WordPress 5.0.3 estava vulnerável a ataques do Path Traversal. Para explorar isso, o invasor precisava de pelo menos privilégios de autor no site WordPress de destino. Os componentes vulneráveis foram a função wp_crop_image () .

Portanto, o usuário que executa esta função (pode cortar uma imagem) pode enviar a imagem para um diretório arbitrário. Além disso, o nome do arquivo pode ser anexado ao símbolo do diretório, por exemplo ‘ ../ ‘, para obter o caminho do arquivo que um invasor deseja obter, como .jpg? /../../ file.jpg. Os módulos Exploits e Metasploit para replicar esta vulnerabilidade estão disponíveis online!

6. Plugins ou Temas de Buggy

Também é provável que um plugin mal codificado seja responsável pelo hackeamento do WordPress. Temas de autores de renome geralmente contêm código de buggy. Em alguns casos, os próprios atacantes lançam plug-ins e temas carregados de malware para comprometer vários sites. Além disso, um software desatualizado do WordPress pode tornar o site vulnerável, causando a invasão do WordPress.

Precisa de ajuda profissional para impedir que o site do WordPress seja invadido ?. Envie-nos uma mensagem no widget de bate-papo e teremos prazer em ajudá-lo. Corrija meu site hackeado do WordPress agora .

Protegendo seu site WordPress

1. Práticas seguras

- Evite usar senhas comuns ou padrão. Verifique se o login do WordPress exige uma senha segura e aleatória.

- Remova as pastas da instalação antiga do WordPress do site, pois elas podem vazar informações confidenciais.

- Não use temas ou plug-ins nulos de autores não reconhecidos. Mantenha os plug-ins e temas existentes atualizados com os patches mais recentes.

- Use sub-redes ao compartilhar o espaço de hospedagem do WordPress com outros sites.

- Verifique se não há portas sensíveis abertas na internet.

- Desative a indexação de diretório para arquivos sensíveis do WordPress usando .htaccess.

- Restrinja IPs com base nos países de onde você detecta tráfego pesado de bot no site.

- Siga as práticas seguras de codificação, se você é desenvolvedor do WordPress.

- Use SSL para o seu site WordPress.

- Sempre mantenha um backup do seu site WordPress separadamente.

- Renomeie o wp-login.php em uma lesma exclusiva.

- Use a autenticação de dois fatores para fazer login no seu site WordPress.

2. Use uma solução de segurança

Um firewall pode ajudar a proteger seu site WordPress, mesmo que seja vulnerável. No entanto, encontrar o firewall correto de acordo com as diversas necessidades do WordPress pode ser complicado. A Astra pode ajudá-lo a fazer as escolhas certas entre seus três planos de Essential, Pro e Business. Não importa que você use o WordPress para executar um pequeno blog ou site corporativo, o Astra cobre todos os aspectos para você. Além disso, a solução de segurança Astra verifica e corrige seu site vulnerável do WordPress automaticamente. Basta instalar o plug-in Astra e seu site estará seguro novamente.

Experimente uma demonstração agora!

3. Auditoria de Segurança e Pentesting

Como visto no artigo, as vulnerabilidades no WordPress surgirão de tempos em tempos. Portanto, como medida de precaução, é aconselhável realizar um teste de penetração no seu site. Isso revelará as brechas para você antes que os invasores possam recuperar a segurança do seu site. A Astra fornece uma auditoria de segurança abrangente de todo o site WordPress. Com seus mais de 120 testes ativos, o Astra oferece a combinação certa de testes automáticos e manuais.

-

「Deceptive Site Ahead」または「Deceptive Site Ahead」という警告メッセージを修正する方法

Google が表示するさまざまな警告メッセージのうち、この先の不正なサイトは通常、フィッシングとして識別されたサイトに対して表示されます。 ただし、フィッシングだけが原因ではない場合もあります。 Web サイトにマルウェアが含まれている可能性もあります。私は確信しています;あなたのウェブサイトに恐ろしい赤い画面が表示され、「不正なウェブサイトが先にあります」というメッセージが表示されているのを見て、心臓発作を起こしました。この記事では、「詐欺的な Web サイトが先にある」という恐ろしいフレーズに関連するほとんどの質問に答えようとします。 「 サイトからこの通知を削除するために何が

-

[修正] WordPress rms-script リモート アクセス マルウェア

最近、一部の WordPress Web サイトに、外部サイトへのリモート アクセスを許可するリモート アクセス マルウェアが含まれていることが判明しました。このマルウェアの場所は、wp-content/mu-plugins フォルダー内のランダムな PHP ファイルであることが後で判明しました。一般的な無料の WordPress セキュリティ プラグインを使用して Web サイトをスキャンしても、異常は検出されませんでした。このマルウェアの詳細と修正方法については、以下をお読みください。 rms-script マルウェアの機能 最初は、WordPress サイトに奇妙なエラーが表示され