OpenCart 管理パネルの侵害 – 症状、脆弱性、修正

OpenCart は、無料のオープンソース ソリューションを探している e コマースの新興企業に恩恵をもたらします。その幅広い人気は、OpenCart が高度にカスタマイズ可能であり、幅広い拡張機能とモジュールを提供しているという事実に起因する可能性があります。ただし、OpenCart には複数の脆弱性が発見されており、その中には OpenCart コアに影響を与えるものもあります。このため、世界中の OpenCart インストールで、OpenCart 管理パネルがハッキングされるのが目撃されています。この記事でさらに説明するさまざまな理由が原因である可能性があります。この本によると、E コマース サイトのハッキング防止 、

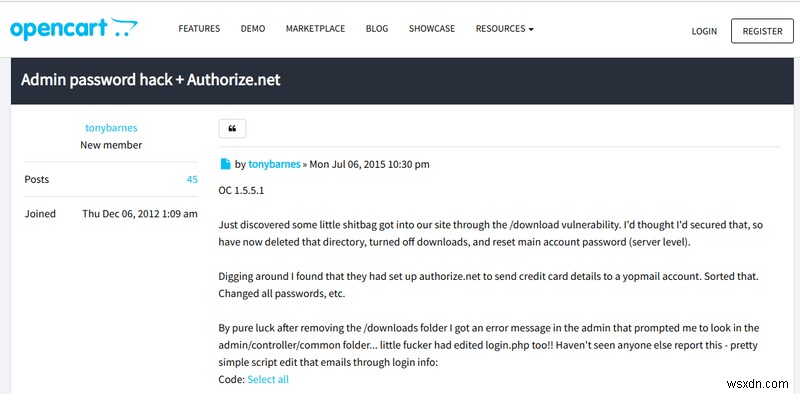

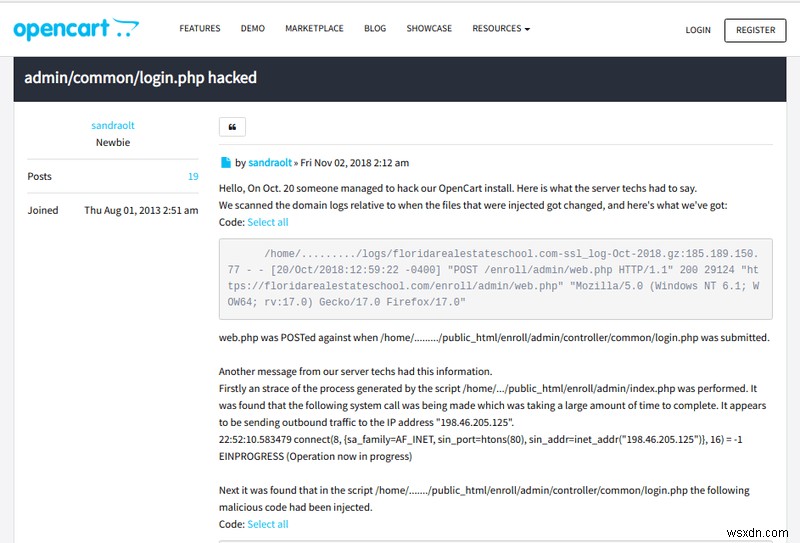

ハッキングされた OpenCart 管理パネル:例

管理パネルは、OpenCart ストアのリソースが豊富な領域です。 OpenCart ダッシュボードからすべてを管理できます。したがって、OpenCart 管理パネルがハッキングされて OpenCart ストアが危険にさらされると、ユーザーはコミュニティ フォーラムに頼ります。そのようなスレッドが助けを求めている例を以下にいくつか示します。

OpenCart 管理パネルのハッキング:症状

- 不明な IP ロケーションからの管理パネルへのログイン

- 作成していない OpenCart ダッシュボードに複数の管理者アカウントが表示されます。

- OpenCart ストアで使用されているクレジット カードが侵害されていることについて、ユーザーから苦情が寄せられています。

- ストアから複数の無料注文が確認されました。

- 何百ものスパム メールを送信しているサーバー

- 不正なファイルがサーバーに表示され、スパムのようなリダイレクトを作成します。

- 検索エンジンによってブラックリストに登録された OpenCart ストア。

- pp_pro などのファイルに挿入された悪意のあるコード 、authorize.net など

- OpenCart ストアのインデックス ファイルがランダムなメッセージで改ざんされています。

- FTP ログに、他の国の不明な IP からの接続が示されています。

ハッキングされた OpenCart 管理パネル:原因

OpenCart マルウェアとバックドア

多くの場合、悪意のある人物は複数のサーバーに感染する目的でマルウェアを作成し、DDOS 攻撃、スパムの伝播、偽のビューなどに使用されます。このような複数のマルウェア感染は、pub2srv マルウェア などの Astra の研究者によって監視されています。 これは特に OpenCart ユーザーをターゲットにしていました。また、Astra チームは、OpenCart ユーザーのクレジット カードを盗むことを目的とした別の亜種を発見しました。このマルウェアは、サイトでの無料サインアップを使用するバックドアまで作成していました。 OpenCart 管理パネルのハッキングは、admin@wsxdn.com へのログイン資格情報を吸い上げる悪意のあるコードを挿入することにより、このクレジット カード盗用マルウェアによって実行されました。 .

OpenCart 管理パネルが侵害されていませんか?チャット ウィジェットにメッセージをお送りください。喜んでお手伝いさせていただきます。 OpenCart 管理パネルのハッキングを今すぐ修正してください。

OpenCart リモート コード実行

OpenCart バージョン 2.1.0.2<2.2.0.0 PHP RCE の脆弱性に対して脆弱であることが判明しました。 JSON デコード機能により、OpenCart ストアは RCE 攻撃に対して脆弱になりました。ただし、PHP JSON をインストールしていないユーザーは脆弱ではありませんでした。これを悪用するために、攻撃者は管理者をだまして管理ダッシュボードにアクセスさせ、追加の電話番号などのカスタム ユーザー情報用のカスタム フィールドを追加させました。この脆弱性のエクスプロイトがリリースされました。

OpenCart クロスサイト リクエスト フォージェリ

CSRF 攻撃は基本的に、OpenCart 管理者をだましてストアで望ましくないアクションを実行させることができます。これは、パスワードの削除からデータベース全体の削除まで、さまざまです。 CVE-2018-13067 と呼ばれる CSRF 脆弱性の 1 つ OpenCart で発見されました。パスワードの変更中に適切なトークン検証が行われませんでした。脆弱なファイルは /upload/catalog/controller/account/password.php でした .この脆弱性を悪用すると、攻撃者は管理者のパスワードを含む任意のパスワードを変更できるため、OpenCart 管理者パネルのハッキングが実行されます。このエクスプロイトは公開されています!

OpenCart SQL インジェクション

SQL インジェクション攻撃は、XSS と同様に Web サーバーで広く普及しています。これらの脆弱性は両方とも、毎年 OWASP トップ 10 の脆弱性と機能の大きなシェアを占めています。 OpenCart 1.3.2 は、CVE-2010-0956 と呼ばれる SQLi に対して脆弱でした .脆弱なコンポーネントは「ページ」でした ‘ パラメータと脆弱な URL は index.php?route=product%2Fspecial&path=20&page=のように見えました。 ここで、攻撃者はページ パラメータを介して SQL ステートメントを実行する可能性があります。このエクスプロイトがリリースされました。さらに、OpenCart 1.5.1.2 でブラインド SQLi 脆弱性が発見されました。

OpenCart クロスサイト スクリプティング

2.1.0.2 より前の OpenCart は、XSS 攻撃に対して脆弱であることが判明しました。この脆弱性は CVE-2015-4671 と呼ばれました .ファイル index.php は XSS に対して脆弱であり、zone_id を介して Web スクリプトまたは HTML コードを挿入することが可能でした。 パラメータ。これを悪用すると、攻撃者は管理者をだましてパスワードを教えさせ、OpenCart 管理パネルのハッキングを実行できる可能性があります。

侵害された OpenCart パスワード

脆弱なパスワードを使用すると、OpenCart 管理パネルがブルート フォース攻撃に対して脆弱になる可能性があります。ブルートフォース攻撃を実行する特別に設計されたソフトウェアがあり、辞書攻撃またはハイブリッド攻撃のいずれかです。 OpenCart 管理パネルのハッキングは、脆弱なパスワードが原因で成功しています。

ハッキングされた OpenCart 管理パネル:クリーンアップ

OpenCart 管理パネルのパスワードを強力なものに変更して、ダメージ コントロールを開始します。その後、OpenCart データベースの保護に進みます。これを行うと、管理パネルのパスワードを知っているすべての攻撃者をブロックできます。データベースのパスワードは、以下の SQL ステートメントで変更できます:

ユーザーを更新 set pass =concat('ZZZ', sha(concat(pass, md5(rand()))));

ここで、感染の種類によっては、マルウェアやバックドア スクリプトがインストールされている可能性があることに注意してください。このスクリプトは、管理者パスワードをインターネット経由で攻撃者に送信します。したがって、このようなシナリオでパスワードを変更しても無駄な場合があります。これに該当するかどうかを確認するには、Wireshark などのパケット監視ツールを使用して送信データを確認します。スクリプトがパスワードを攻撃者に送信していることが確認された場合は、サイトをオフラインにして、悪意のあるコードを削除します。ほとんどの場合、攻撃者は悪意のあるコードを base64 に保存する傾向があります。 フォーマット。このタイプのコードは、次の簡単なコマンドを使用して検出できます:

探す 。 -name “*.php” -exec grep “base64″‘{}’; -print &> hiddencode.txt

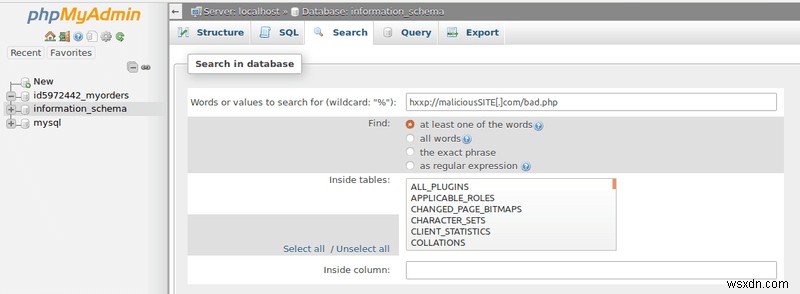

これにより、base64 のすべてのインスタンスが保存されます hiddencode.txt ファイル内のエンコードされたコードは、手動検査用のオンライン ツールを使用してデコードできます。その後、phpMyAdmin ツールを使用して、特定のスクリプトまたは悪意のあるコードが隠されているすべての場所を一度に検索できます。詳細については、下の画像を参照してください。

base64 エンコーディングとは別に、攻撃者は他のタイプのエンコーディングまたは FOPO のような難読化技術を使用した可能性があります。 .平均的な Web 管理者がこれらすべてを解読することは不可能です。そのため、理解できないコードは削除せず、文字「#」を使用してコメントアウトすることを忘れないでください。その後、専門家に連絡して、OpenCart 管理パネルのハッキング マルウェアの除去を依頼してください。

OpenCart 管理パネルがハッキングされた後、クリーンアップの専門家の助けが必要ですか?チャット ウィジェットにメッセージをお送りください。喜んでお手伝いさせていただきます。今すぐ Opencart ストアをクリーンアップしてください。

OpenCart 管理パネルのハッキング:緩和

アップデートとバックアップ

コア ファイルを変更する場合は、便宜上 vQmod または OCMOD を使用します。これにより、変更が新しい更新で削除されるのを防ぐことができます。アップデートには重要なセキュリティ パッチが含まれているため、すべての拡張機能とモジュールが最新であることを確認してください。また、攻撃からサイトを復元するのに役立つため、OpenCart ストアのバックアップを保持してください。

インストール フォルダを削除

インストール フォルダーには、機密性の高いコア ファイルが含まれています。インストール フォルダーがサーバーに残されている場合、専用のスキャナーがその存在を検出し、攻撃者への道を開きます。 Shodan のような検索エンジンは、Web サーバー上のそのようなファイルを常に探し回っています。したがって、OpenCart のインストールが完了したら、インストール フォルダーを削除する方が安全です。ただし、他のインストール フォルダーとは異なり、vQmod インストール フォルダーを削除しないでください。

OpenCart 管理パネルの保護

管理 URL の名前を変更

管理 URL の名前を変更することは、標準的なセキュリティ プラクティスです。これにより、OpenCart 管理パネルに対する一般的な攻撃の多くを回避できます。後で覚えているランダムなキーワードに変更してください。 OpenCart 1.5 &vQmod の詳細な手順 ここで見つけることができます。

アクセスを制限

通常、OpenCart 管理パネルには自分だけがアクセスできるため、他のすべての IP をブロックするのが賢明です。これは、フォルダーとそのサブフォルダーへのアクセスを制限する .htaccess ファイルを使用して実現できます。次のコードを admin フォルダーの .htaccess ファイルに追加するだけです。

<Files *.*>

Order Deny,Allow

Deny from all

Allow from "your ip address"

</Files>

管理パネルのファイル権限の管理

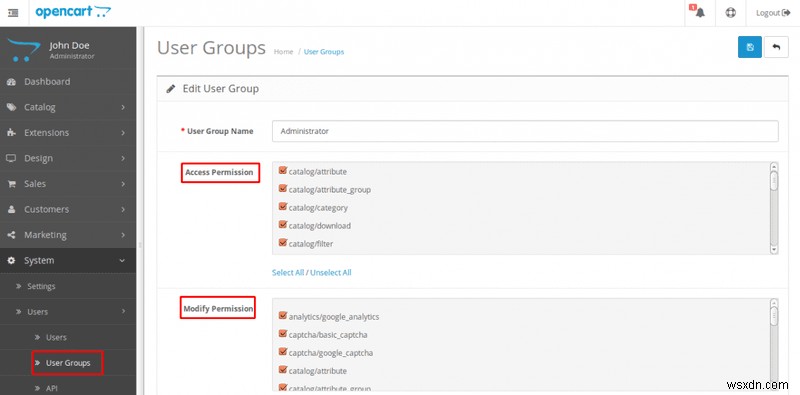

admin/index.php、admin/config.php などの重要なファイルを何度も変更する必要はありません。したがって、ファイルの変更を避けるために、次のファイル許可を 644 または 44 に設定してください。これは Users>User Groups にアクセスして管理できます 、詳細については、以下の画像を参照してください。

セキュリティ ソリューションを使用する

OpenCart ストアは、機密性の高い取引を日常的に扱っています。したがって、店舗のセキュリティは強固でなければなりません。攻撃者が OpenCart ストアを侵害しようとするときの防御の最前線は、堅固なファイアウォールです。ファイアウォールを使用すると、OpenCart 管理パネルに対するサイバー攻撃のリスクを大幅に削減できます。ただし、店舗に適したものを選択することが重要です。ファイアウォールは、経済的で、リソースに優しく、柔軟でなければなりません。 Astra ファイアウォールは、OpenCart ストアのすべての基準を満たしているようです。 OpenCart でさえ Astra を推奨しています。 Astra は、すぐに使えるオールインワンのセキュリティ ソリューションです。つまり、インストールの手間がかかりません!サーバーの処理能力は必要ありません。

-

Opencart アカウントの停止:原因と修正

あなたの OpenCart アカウントは停止されていますか?ホストが OpenCart ストアを一時停止する理由は多数あります。最も一般的なものには、ポリシー違反、支払いの失敗、マルウェア攻撃、またはサイトへのスパムが含まれます。 ウェブストアが閉鎖されることは、明らかにビジネスの損失を意味します。お客様にはご迷惑をおかけするかもしれませんが。または、少なくとも迷惑と見なされます。 中断された OpenCart ストアを復元するには、かなりの労力が必要になる場合があります。これについては、この記事の後半で説明します。また、さまざまな OpenCart アカウント停止メッセージとその原因につ

-

Adobe、Magento CMS の複数の重大な脆弱性を修正

今週、Adobe は Magento プラットフォームの重大度の高い複数の脆弱性に対処しました。これにより、何十万もの Web サイトが任意のコード実行や顧客リストの改ざん攻撃に対して脆弱になりました。 Magento は、WordPress に次いで 2 番目に人気のあるコンテンツ管理システム (CMS) プラットフォームであり、250,000 を超えるアクティブな e コマース サイトを支えており、これはすべてのオンライン ストアの約 12% を占めています。また、Magento.com によると、Magento ベースのサイトは毎年 1,550 億ドル以上のトランザクションを処理してい