プレインターネットハードウェアを使用してセキュリティを強化する方法

あなたのお母さんは正しかった。 その新しい技術は良くありません。

つまり、考えてみましょう。コンピューター、スマートフォン、インターネットが私たちの生活にもたらしたすべての喜びと便利さのために、それらはまた、それらをよりプライベートでなく、より安全でなくしました。私たちは今、すべてが観察できるデジタルパノプティコンに住んでいます。インターネットは私たちに素晴らしい機会を与えてくれましたが、他の人たちにも私たちを経済的に不自由にし、私たちの個人的な生活を遠隔地と匿名の両方で解体する能力を与えてくれました。

おそらく、過去に目を向けたときです。

タイプライター、回転式電話、さらにはワンタイムパッド。これらはすべて本当に セキュリティを向上させるために今日すべて使用できる古いテクノロジー。知っておくべきことは次のとおりです。

アクロティリにはかつてラジオ局がありました。キプロス島の南端に位置する、最後に残ったイギリスの植民地の1つ。

このラジオ局はニュースやドキュメンタリーを放送していませんでした。リンカーンシャーポーチャーという1曲だけを放送し、自動化された女性の声で話される一連の自動化されたコンピューター化された数字を放送しました。この冷戦の遺物は、心に残ると同時に美しいものです。表示される内容は次のとおりです。

誰がそれを実行したかは誰にもわかりませんが、MI6が所有していると主に想定されています。ナンバーステーションと呼ばれています。これらは、一連の数字や単語を放送する強力な短波ラジオ局でした。これらは、「ワンタイムパッド」と呼ばれるもののレコードに対応します。したがって、たとえば、68は「モスクワ」に対応し、75は「空港」に対応する可能性があります。アイデアが浮かびます。

ソビエト連邦は彼らのものを持っていました。英国人は数人以上でした。キューバ人や東ドイツ人もそうだった。それらの利点は、オペレーターが傍受したり、問題のエージェントを特定したりするリスクなしに、エージェントと通信できることでした。

これらのほとんどはシャットダウンしました。現在残っているのは、UVB-76のようにロシア連邦によって運営されているものだけです。これは「ブザー」としても知られています。

しかし、それでもテクノロジーの有効性は低下していません。それは単に、それぞれが対応する意味を持つコードワードの辞書を持っている2つの当事者に依存しています。一方の当事者はコードワードのリストをブロードキャストするか、少なくとも公開し、もう一方の当事者は各コードワードを対応する意味と照合することによってメッセージをリッスンしてデコードします。

このシステムの優れている点は、コードワードの辞書が危険にさらされた場合、それを破棄して新しいコードを作成するだけで済むことです。これは、ローテクでNSAに影響されない暗号化システムの優れた例です。

ワンタイムパッドを利用するために、独自の強力な無線送信機は必要ありません。自分の辞書を作成するだけです。これらは簡単なペンと紙で作成でき、FedExなどと共有できます。

メッセージを伝えるには、オンラインで投稿するだけです。 Twitter、Reddit、Pastebin、または同様のものを使用できます。傍受に対しても同様に不浸透性です。

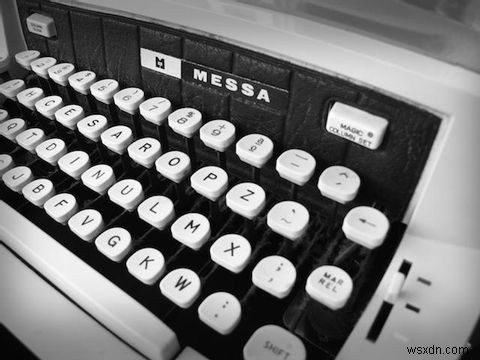

タイプライター-ヒップスターだけではありません

さて、告白の時間です。

去年の初めまで、私はタイプライターを所有していました。それはオリベッティで、1960年代初頭に最初に購入されました。それが私に届く前は、それはチェーンスモーカーによって所有されていました。チェーンスモーカーの40日の依存症は、キーを明るい黄色に染めていました。しかし、私はそれが好きでした。

それぞれのキーを押すと全能の音がし、目の前のページにあなたの言葉が具体化するのを見るのは本当に嬉しいことでした。

しかし、それは意図されたものではなく、私は最終的にそれを取り除きました。いくつかの理由がありました。かさばって重く、インクリボンを見つけるのはほとんど不可能でした。さらに、OCRプログラムを使用したり、手動で入力したりせずに、自分の作業をコンピューターに取り込むことは困難でした。購入したのと同じチャリティーショップに寄付することになりました。

1つの例外を除いて、タイプライターを使用する人はほとんどいません。エドワードスノーデンがNSAの汚れた洗濯物を吹き飛ばしてから間もなく、ロシア政府は連邦防護局(FSO)のために約486,540ルーブル相当(約7400ドル)を購入しました。

彼らにとって、利点は明らかです。 不可能 タイプライターをハックする。ドキュメントの単一の紙のコピーを作成している場合、それを漏らすことははるかに困難になります。漏洩した場合は、一連の管理が行われ、責任者を見つけることができます。さらに、メンテナンスはほとんど必要ありません。安全なシステムには、多くの管理と管理が必要です。タイプライターは必要ありません。

しかし、あなたはロシアのスパイではありません。または、少なくとも、あなたはそうではないと思います 。

中古のタイプライターを購入することには、まだかなり説得力のある利点がいくつかあります。キーロガーや、Cryptolockerによってテキストが身代金として保持されていることを心配することなく作業できます。そして、あなたはそれをやっているのと同じようにかっこよく見えるでしょう。

私の友人は60年代に生まれました。 80年代後半まで、彼の自宅の電話にはロータリーダイヤラーが搭載されていました。私は彼にそれがどのようなものか尋ねたところ、彼は私に「電話番号に複数の「0」が含まれている人を嫌うことになった」と言った。 。

回転式ダイヤル電話は迷惑でした 。彼らは不便でした。番号をダイヤルするのに何年もかかり、DTMFトーンを発しないため、自動ヘルプラインでは使用できませんでした。

彼らは今ではほとんど死んでいます。彼らはプッシュホン電話によって殺され、それは携帯電話によって殺されました。ただし、まだ回転式電話を持っている場合は、回転式電話を使い続ける理由がいくつかあります。特に年配の親戚がいる場合は、電話詐欺の影響を受けやすいと感じるかもしれません。

現在、ヨーロッパで特に蔓延している特に悪質なものがあります。

宅配便詐欺として知られています。

詐欺の簡略版は次のように機能します。詐欺師は銀行からのふりをして電話をかけ、被害者の銀行またはクレジットカードに問題があると主張します。詳細を「確認」するために、4桁のPINコードを電話に入力するように求められます。これにより、各「ビープ音」を数字に変換できるため、PINコードが効果的に提供されます。

次に、カードに問題があることを「確認」し、カードを受け取るために宅配便を送ったと言います。実際には、それは詐欺師の共犯者です。カードとPINコードを使用すると、銀行口座を自由に使い切ることができます。何万人も失った人もいます。

これは、DTMFトーンを生成する電話を所有していないだけで回避できます。つまり、レトロな回転式電話です。

個人のセキュリティを強化する目的で古いテクノロジーが再利用されている例は他にもあります。

最近、日本の人気のある電子機器メーカーであるシャープは、高齢者を詐欺から守ることを目的として、2台の新しい固定電話をリリースしました(1台はファックス機が統合されています。日本ではファックスがまだ使用されています)。認識できない番号が電話にダイヤルすると、LEDストリップが赤く光り、警戒を促します。

これらのデバイスはどちらも、ユーザーがボタンを押すだけで番号をブロックできるようにします。ほとんどの電話会社やメーカーは、迷惑電話を簡単にブロックできないことを考えると(Androidの場合は比較的簡単ですが)、これは非常に歓迎されます。

しかし何よりも、セキュリティを確保するために最新かつ最高のテクノロジーは必要ないことを思い出させてくれます。多くの場合、古くて洗練されていないギアで十分です。

セキュリティとプライバシーの面で優れていると感じたという理由だけで、古い技術を使用していますか?聞きたいです。以下にコメントを残してください。チャットします。

-

ネットワークセキュリティにsuricataをどのように使用できますか?

Suricataはどのように機能しますか? Suricataでは、データは一度に1パケットずつシステムから取得されます。次に、それらは前処理され、検出エンジンに渡されます。 Suricataは、pcapを使用してIDSモードでこれを実行できますが、nfnetlink_queueと呼ばれるLinux機能を使用してネットワークの脅威を検出することもできます。パケットをドロップすると、ドロップされます。 Suricataは何を検出できますか? Suricataは、ファイル識別、MD5チェックサム、およびファイル抽出機能を使用して、さまざまなファイルタイプを簡単に識別できます。 Suricata

-

Linuxをネットワークセキュリティにどのように使用できますか?

Linuxはサイバーセキュリティでどのように使用されていますか? セキュリティの専門家は、仕事の一環としてLinuxを定期的に採用する必要があります。 Kali Linuxは、セキュリティの専門家が詳細な侵入テスト、脆弱性評価、および侵害発生後のフォレンジック分析を実行するために使用する特殊なLinuxディストリビューションです。 サイバーセキュリティのためにLinuxが必要ですか? サイバーセキュリティで働くことを計画している人には、Linuxのスキルが必要です。 Linuxを理解するのは、Linux BasicsforHackersを読むのと同じくらい簡単です。多くの将来のサイバーセキ