WebLogicServer12cでのSSLの構成

この投稿では、Oracle®WebLogic®Server12c(12.1.2)でSSLを構成する方法について説明します。

データと情報のセキュリティは、今日の世界の主要な関心事です。さまざまなアプリケーションが、ネットワークを介した安全な通信のためにSSL(Secure Socket Layer)プロトコルを使用しています。実際、これは最も広く使用されているネットワーク通信プロトコルの1つです。

SSLを使用するように構成されたWebLogicServerは、両方のID認証を提供します。 および転送中のデータ暗号化 2つのアプリケーションプログラム間の接続用。したがって、SSLを介して相互作用する任意の2つのアプリケーションには、次の安全な接続の利点があります。

- 個別のSSL証明書を使用して互いのIDを確認します。

- 両方のアプリケーションプログラム間で暗号化された(転送中の)データを交換します。

SSL接続の要求と応答のメカニズムは、認証に関する追加のデータと情報を処理するための計算オーバーヘッドを追加し、複雑な暗号化アルゴリズムの処理を必要とします。したがって、ほとんどの人は通常、開発モードで実行されているWeblogicサーバーインスタンスでは使用しません。 安全性の高いネットワークインフラストラクチャ内。ただし、SSL構成は、本番モードで実行されているWeblogicサーバーインスタンスにとって非常に望ましいものです。 。

この投稿では、 MYPROD_AdminServerにプレインストールされたWeblogicサーバーでSSLを構成する手順について説明します。 および管理対象サーバー MYPROD_DOMAINのインスタンス domainNodeManager。

これを行うには、新しいIDキーストアと、新しく署名された証明書を格納するための新しい信頼できるキーストアを作成します。したがって、WebLogic管理者、すべての管理対象サーバーインスタンス、およびNodeManagerは、カスタムキーストアに基づくSSLプロトコルを使用して通信します。

次の手順を使用して、既存のWebLogicサーバーインスタンスでSSLを構成します。

ステップ1:IDキーストアを作成する

次の手順を実行して、IDキーストア MYPRODIdentity.jksを作成します。 、 myprodserver.mydomain.local サーバー:

(a)WebLogicアプリケーションのowneruser(Oracleなど)としてWebLogicServerLinux®サーバーシェルにログインします。 )次のコードを実行して、新しいフォルダを作成します。

[oracle@myprodserver]$ mkdir -p /u01/Middleware/user_projects/domains/MYPROD_DOMAIN/keystores

(b)MYPROD_DOMAINを設定します 環境を設定し、新しいキーストアを作成します:

[oracle@myprodserver]$ cd /u01/Middleware/user_projects/domains/MYPROD_DOMAIN/bin

[oracle@myprodserver]$ . ./setDomainEnv.sh

[oracle@myprodserver]$ cd keystores

[oracle@myprodserver]$ keytool -genkeypair -alias mywlsprodcert -keyalg RSA -keysize 1024 -dname "CN=*.mydomain.local,OU=<Organization>,O=<Company>,L=<City>,S=<State>,C=<US>" -keystore MYPRODIdentity.jks

Enter keystore password: <Type a new keyStorePass>

Re-enter new password: <Re-type the keyStorePass>

Enter key password for <mywlsprodcert> (RETURN if same as keystore password): <ENTER>

ステップ2:新しいCSRを生成する

MYPRODIdentity.jks を使用して新しい証明書署名要求(CSR)を生成するには、次の手順を実行します。 :

(a)次のコードを実行してkeytoolを使用します CSRを生成するためのユーティリティ:

[oracle@myprodserver]$ keytool -certreq -v -alias prodcert -file MYWLSPRODCert.csr -keystore MYPRODIdentity.jks

Enter keystore password: <KeyStorePass>

Certification request stored in file <MYWLSPRODCert.csr>

(b)新しく作成された証明書署名要求(CSR)を証明書機関CAに送信します。 CSRに署名した後、CAはデジタル証明書とその秘密鍵を提供します。

注 :このデモンストレーションでは、WebLogicデモCA(CertGenCA.der)を使用して証明書に署名します。このデモの自己署名機能は、WebLogicServerで使用できます。本番環境では、組織の指定された信頼できるCAによって署名されたサーバー証明書を取得する必要があります。

ステップ3:CSRに自己署名する

次の手順を実行して、WebLogicデモCA(CertGenCA.der)を使用してCSRに自己署名し、新しく作成されたIDキーストアにインポートします。

(a)次のコードを実行して、証明書に自己署名します。

[oracle@myprodserver]$ java utils.CertGen -keyfile MYPRODCertPrivateKey -keyfilepass password -certfile mywlsprodcert -cn "*.my.local"

Generating a certificate with wildcard *.domain.local and key strength 1024

/u01/Middlewaree/wlserver_12.1/server/lib/CertGenCA.der file and key from /u01/Middlewaree/wlserver_12.1/server/lib/CertGenCAKey.der file

[oracle@myprodserver]$

(b)新しく作成されたサーバー証明書と秘密鍵を以前に作成されたキーストアにインポートします:

[oracle@myprodserver]$ java utils.ImportPrivateKey -keystore MYPRODIdentity.jks -keyfile MYPRODCertPrivateKey.pem -keyfilepass <password> -certfile MYPRODCert.pem -storepass <keyStorePass> -alias mywlsprodcert

ステップ4:キーストアを作成する

次の手順を実行して、 myprodserver.mydomain.localにカスタム信頼キーストアを作成します マシン:

(a) MYPRODTrust.jksを作成します 標準Javaトラストからコピーを作成してキーストア:

[oracle@myprodserver]$ cp /u01/java/jre/lib/security/cacerts

/u01/Middleware/user_projects/domains/MYPROD_DOMAIN/keystores/MYPRODTrust.jks

(b)デフォルトの cacertsを変更します パスワード。デフォルトはchangeitです 。選択した新しいパスワードに更新します:

[oracle@myprodserver]$ keytool -storepasswd -keystore MYPRODTrust.jks

Enter keystore password: <defaultKeyStorePass>

New keystore password: <NewKeyStorePass>

Re-enter new keystore password: <Re-type NewKeyStorePass>

(c)新しく作成された自己署名証明書を最近作成された信頼キーストアにインポートします:

[oracle@myprodserver]$ keytool -import -v -trustcacerts -alias rootCA -file /u01/Middleware/wlserver_12.1/server/lib/CertGenCA.der -keystore MYPRODTrust.jks

ステップ5:SSL証明書をドメイン内の他のすべてのサーバーにコピーします

SSL証明書は特定のサーバー名ではなくワイルドカードに基づいているため、 MYPROD_DOMAINのすべてのサーバー 同じ証明書を使用できます。

したがって、以前に作成したキーストアディレクトリ / u01 / Middleware / user_projects / domains / MYPROD_DOMAIN / keystoresをコピーします。 、 MYPROD_DOMAINによって共有されるすべてのWebLogicサーバーに必要な証明書が含まれています 。

ステップ6:WebLogicノードマネージャを設定する

新しく作成されたSSL証明書を使用するようにWebLogicNodeManagerを設定するには、次の手順を実行します。

(a) $ WL_HOME / common / nodemanager / nodemanager.propertiesの次の変数を更新します ファイル:

KeyStores=CustomIdentityAndCustomTrust

CustomIdentityKeyStoreFileName=/u01/Middleware/user_projects/domains/MYPROD_DOMAIN/keystores/MYPRODIdentity.jks

CustomIdentityKeyStorePassPhrase=<NewKeyStorePass>

CustomIdentityAlias=mywlsprodcert

CustomIdentityPrivateKeyPassPhrase=<PrivateKeyPassword>

(b)ノードマネージャをシャットダウンして起動します。

ステップ7:WebLogic管理サーバーを構成する

次の手順を実行して、SSL接続に新しいカスタムキーストアと証明書を使用するようにWebLogic管理サーバーを設定します。

(a)WebLogic管理者の資格情報を使用してWebLogicServerConsoleにログインします。

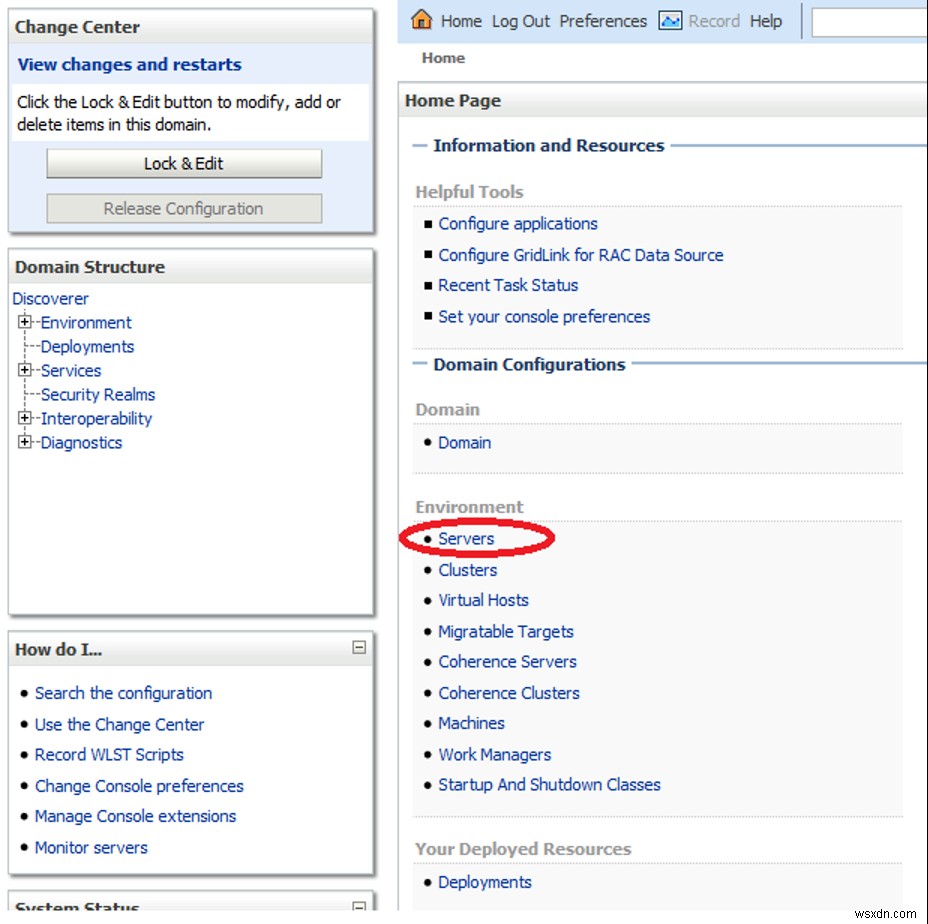

(b)ホーム ページのドメイン構成–>環境 、[サーバー]をクリックします 、次のスクリーンショットに示すように:

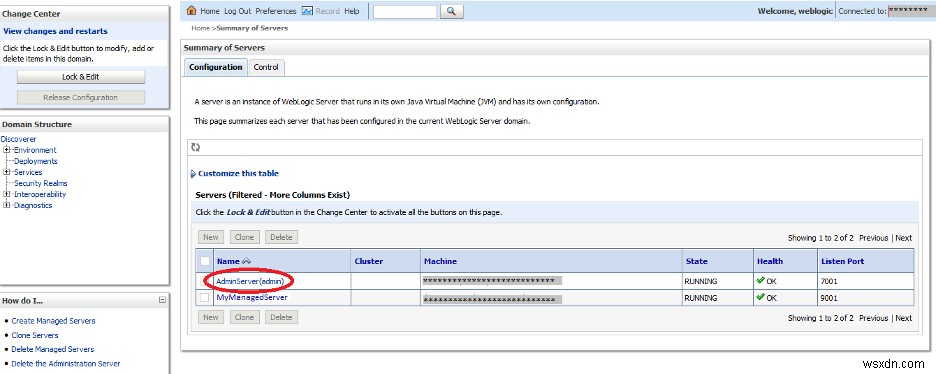

(c)サーバーの概要 ページで、 AdminServer(admin)をクリックします :

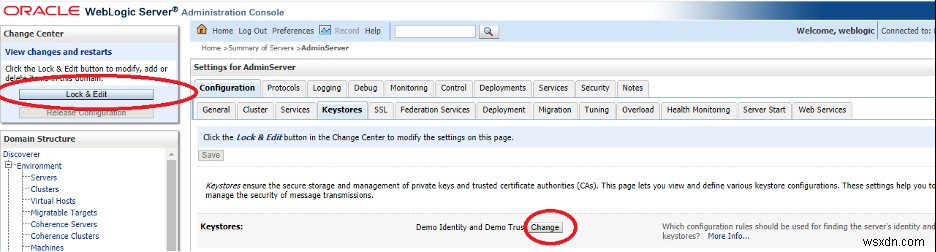

(d)左上から変更センター–>変更を表示して再起動します 、[ロックして編集]をクリックします キーストアルールの設定を更新します。

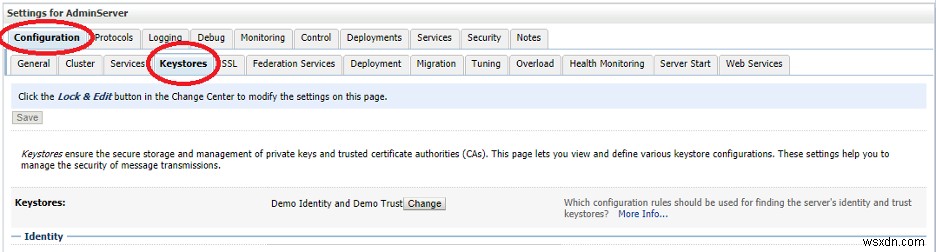

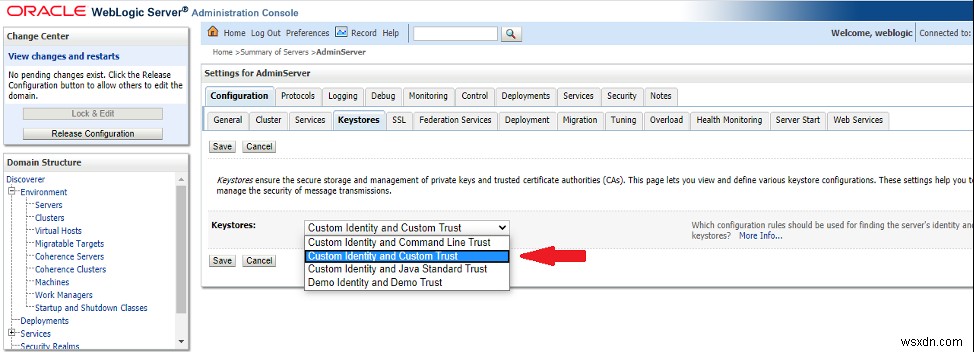

(e)AdminServerの設定 構成の下 、キーストアをクリックします タブをクリックし、[変更]をクリックします 、次の図に示すように、SSL接続に新しく作成されたカスタムキーストアを使用するようにWebLogic管理サーバールールを変更します。

(f)カスタムIDとカスタム信頼を選択して、キーストアルールを更新します キーストアから ドロップダウンリストを表示して、更新を保存します。

(g) ./ keystores / MYPRODIdentity.jksを更新します カスタムIDキーストア テキストボックス。keyStoreパスワードを更新します。 保存します。

(h) ./ keystores / MYPRODTrust.jksを更新します カスタムトラストキーストア テキストボックス。信頼キーストアパスワードを更新します。 保存します。

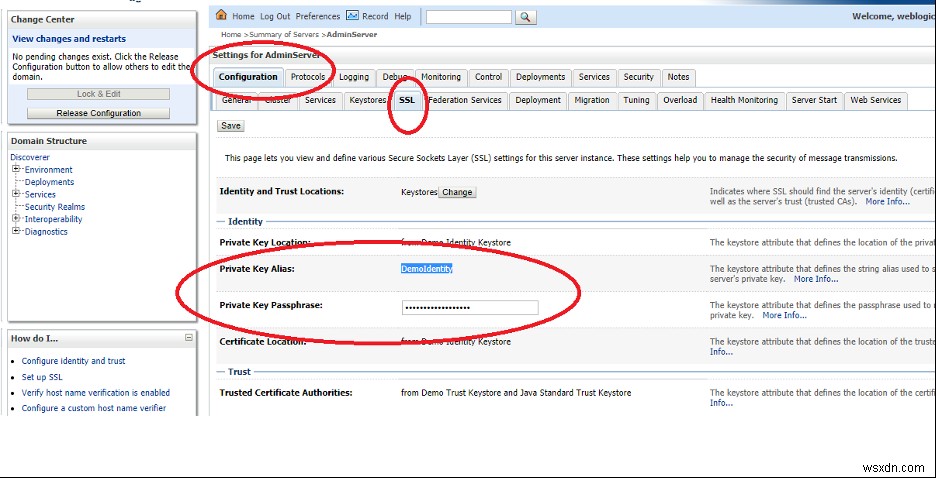

(i)構成の下の[SSL]タブを開きます 親タブと次のパラメータを更新します:

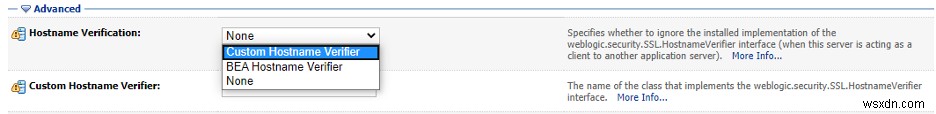

(i)秘密鍵エイリアスを更新します mywlsprodcertへのパラメータ値 。(ii)秘密鍵パスフレーズを更新します 秘密鍵のパスワードを使用します。(iii)詳細の下 メニューで、ホスト名の確認を更新します カスタムホスト名ベリファイアの値 次の画像に示すように、ドロップダウンリストから:

(iv)カスタムホスト名ベリファイアを更新します weblogic.security.utils.SSLWLSWildcardHostnameVerifierの値 。これは、すべてのサーバーに単一のワイルドカード証明書を使用しているために必要です( CN=*。mydomain.local )。(v)これらの更新を保存します。

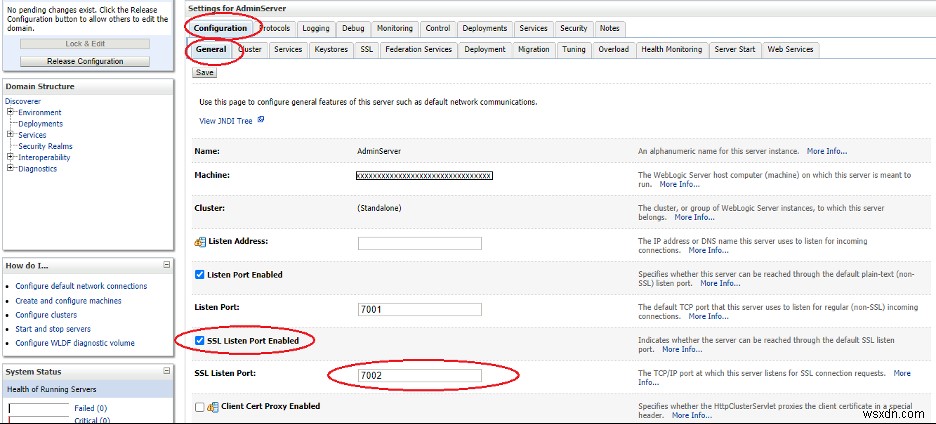

(j)構成–>一般に移動します タブをクリックして、SSLリッスンポートを有効にするを有効にします 次の画像に示すように、チェックボックスをオンにしてオプションを選択します。

(k)WebLogic管理サーバーのデフォルトのSSLポートは7002です。 、ただし、他のポートでSSLサービスを構成することもできます。デフォルト値7002を使用する必要があります ここではデモンストレーションを目的としているため、SSLリッスンポートを更新してください 7002へ 次の画像に示すように、更新を保存します。

ステップ8:WebLogic管理対象サーバーを構成する

新しいカスタムキーストアとSSL接続の証明書を使用するようにすべてのWebLogic管理対象サーバーを設定するには、手順 7a〜7kを繰り返します。 。 WebLogic管理対象サーバーごとに異なるSSLport値を使用する必要があります。たとえば、ManagedServer01: SSL port - 9001を使用します 、ManagedServer02: SSL port - 9002 、ManagedServer03: SSL port - 9003 、など。

ステップ9:構成ファイルに更新を適用する

リリース構成をクリックします 左上のメニューから、すべての更新をWebLogic構成ファイルに適用します。

ステップ10:WebLogicを再起動します

WebLogic管理者とすべての管理対象サーバーをNodeManagerと一緒に再起動します。

この投稿では、SSLセキュリティプロトコルを使用してWebサイトが機密情報を暗号化された形式で安全に渡すことができるようにWebLogicサーバーを構成する手順について説明します。 SSL証明書とRSADataSecurityの暗号化メカニズムを使用することで、ユーザーはデータと情報を安全な方法で交換および処理できます。

このドキュメントを使用して管理サーバーと管理対象サーバーの両方でSSLを有効にしたため、データとWebLogicサーバーの両方がサイバー攻撃やデータ漏洩から保護されます。

コメントや質問をするには、[フィードバック]タブを使用します。 セールスチャットをクリックすることもできます 今すぐチャットして会話を始めましょう。

-

PostgresSQLでのレプリケーション

レプリケーションでは、1つのデータベースサーバーであるソースからデータをコピーします。 、別のサーバーへのレプリカ 。レプリケーションは強力なデータベース機能であり、高可用性を提供し、ディザスタリカバリをサポートします。 はじめに また、テストとレポートの目的で使用するレプリカサーバーを作成して、本番のオンライントランザクション処理(OLTP)データベースの負荷を軽減することもできます。この投稿は、PostgreSQL®のさまざまなタイプのレプリケーションと、PostgreSQLデータベースのストリーミングレプリケーションを実装するために必要な手順を理解するのに役立ちます。 レプリケーション

-

ObjectRocketへの接続

ObjectRocketデータベースサービスに接続して対話する簡単な方法がいくつかあります。 最初のステップは、「インスタンスの作成」ボタンを使用してインスタンスを作成することです。インスタンスを作成すると、接続文字列が自動的にプロビジョニングされます。いくつかの異なる接続方法のいずれかを選択できます: ネイティブMongoDBドライバー、プレーンテキスト ネイティブMongoDBドライバー、SSL暗号化 ObjectRocket API、SSL暗号化 接続方法に入る前に、いくつかの概要を説明します。 ObjectRocketサービスは、本質的かつ自動的にシャーディングされたシステム