Torとは何ですか?オニオンルーティングはプライバシーをどのように保護しますか?

毎日、何千人もの人々がインターネットのプライバシーを強化するためにTorネットワークを利用しています。偏執的なWebユーザーから独裁政権下に住む人々まで、これらのユーザーはオニオンルーティングを利用して、閲覧の習慣を秘密にしています。

しかし、「Tor」とは何ですか。オニオンルーティングはどのように人々を詮索好きな目から保護しますか?

「Tor」とは何ですか?

「Tor」とは、米国政府から資金提供を受けている非営利団体であるTorプロジェクトを指します。 Torプロジェクトの主な焦点は秘密です。彼らは人々がインターネットを閲覧し、政府の監視なしに発言する能力を促進します。 Torプロジェクトの最も注目すべき製品は、「オニオンルーティング」と呼ばれるものを通じてプライバシーを維持するTorネットワークです。

人々はTorブラウザを介してTorネットワークと対話します。これはFirefoxの修正バージョンであり、Torネットワークを使用できるようになっています。 Tor Browserを使用してネットサーフィンするために特別なアドオンやツールは必要ないため、すべてがどのように機能するかを知らなくても、誰でも使用できます。

オニオンルーティングはどのように機能しますか?

Torネットワークはオニオンルーティングを使用してユーザーのプライバシーを保護していますが、どのように機能しますか?

オニオンルーティングがどのように機能するかをよりよく理解するために、誰かにアイテムを送信したいが、それを送信したのがあなたであると誰かに知られたくないとします。あなたはあなたがあなたがこの人に特にアイテムを送ったことをあなたのアイテムの宅配便業者に知られたくないです。

これを達成するには、最初に3人の宅配便業者を雇います---彼らを宅配便業者A、B、Cと呼びましょう。それぞれにチェストとロックを解除するための鍵を受け取ることを伝えます。チェストを手に入れたら、鍵でロックを解除し、中にあるアイテムを取り出さなければなりません。アイテムは宅配便の目的地に宛てられます。

次に、送信したいアイテムを受け取り、受信者に送信します。これをロックボックスに入れてロックし、CourierCのアドレスを書き込みます。このロックボックスを大きなものに入れてロックし、その上にCourierBのアドレスを書き込みます。最後に、このダブルロックボックスをさらに大きなものに入れてロックします。

これで、ロックボックス内にロックボックスがあるロシアの入れ子人形の状況が発生しました。これもロックボックス内にあります。わかりやすくするために、最大のボックスをロックボックスA、中型のボックスをロックボックスB、最小のボックスをロックボックスCと呼びましょう。最後のステップとして、ロックボックスAのキーをクーリエAに、ロックボックスBのキーをクーリエBに送信します。ロックボックスCからクーリエCへ。

次に、ロックボックスAをクーリエAに渡します。クーリエAはロックを解除して、クーリエB宛てのロックボックスBを表示します。クーリエAはこれをクーリエBに配信します。次に、クーリエBはロックボックスBのロックを解除して、クーリエC宛てのロックボックスCを表示します。

宅配便Bはそれを宅配便Cに配達します。宅配便CはロックボックスCを開いて、宅配便Cが配達するアドレス指定されたアイテムを表示します。

この方法の最良の部分は、完全なストーリーを持っている宅配便がないことです。ある宅配便業者は、あなたが商品を受取人に送ったと推測することはできません。

- 宅配便Aは、あなたが商品を送ったことを知っていますが、最終的な受取人が誰であるかを知りません。

- Courier Bは、渡されたロックボックスを知っていますが、誰が最初にそれを送信したか(あなた)、またはどこに向かっているのか(あなたの受信者)を知りません。

- Courier Cは、アイテムが何で、誰に送られたかを知っていますが、最初に誰が送ったかは知りません。

この方法を何度も使用した後、せんさく好きな組織は何が起こっているのかを知りたがっています。彼らは、誰がロックボックスを送っているのか、そして誰のためにいるのかを中継するために、いくつかの宅配便のほくろを植えます。残念ながら、次にこのロックボックス方式を使用するときは、2つの宅配便業者がモグラです!

ただし、慌てる必要はありません。このシステムは、詮索好きな宅配便に耐性があります。

- 宅配便AとBがほくろである場合、彼らはあなたが配達を送ったことを知っていますが、あなたが誰に送っているのかは知りません。

- 同様に、宅配便BとCがほくろである場合、彼らは配達が何であるか、そしてそれが誰のためであるかを知っていますが、誰がそれを送ったかは知りません。

- 最も危険な組み合わせは、AとCがほくろである場合です。彼らはあなたがロックボックスをAに送ったことを知っており、AはそれをBに送ります。CourierCは、彼らがBからロックボックスを受け取ったことを知っており、最終的な受信者を知っています。ただし、AもCも、受け取ったロックボックスAにCが処理したロックボックスが含まれているという具体的な証拠がないためです。宅配便Bだけがその情報を知っているでしょう。

もちろん、実際のシナリオでは、3番目のケースは簡単に解読できます。ほくろは、メールでロックボックスを送信し続ける1つの変人のために行くでしょう。

しかし、他の何千人もの人々がこれと同じ方法を使用した場合はどうなるでしょうか。この時点で、AとCのモルはタイミングに依存する必要があります。 AがあなたからBにロックボックスを渡し、Bが翌日にCにロックボックスを渡す場合、AとCは両方があなたのチェーン上にあると疑うでしょう。 1つのケースでは続行できないため、確認する前に、このパターンが数回繰り返されるかどうかを確認する必要があります。

クーリエCがほくろであるという別の問題があります。 Courier Cは、送信しているアイテムを確認できることを忘れないでください。つまり、ロックボックスシステムを介して自分に関する情報を送信しないでください。送信しないと、CourierCが詳細をまとめることができます。

機密情報の漏洩を防ぐ最善の方法は、そもそもCourierCを信頼しないことです。ただし、受信者と一緒に暗号化キーを作成することもできます。これにより、スパイすることなく暗号化されたメッセージを送信できます。

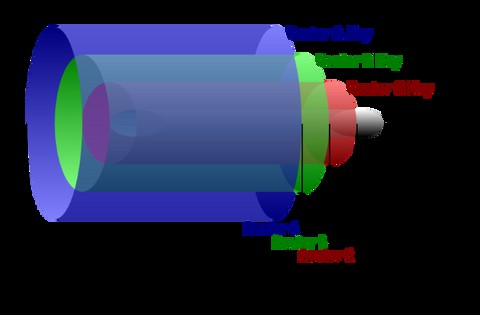

これがオニオンルーティングの仕組みです。オニオンルーティングは、データのパケットが暗号化の3つの「レイヤー」で保護される場合です。これらのレイヤーは、オニオンルーティング技術にその名前を付けたものです---タマネギのレイヤーのように。

パケットがオニオンルーティングを介して送信される場合、パケットは3つのノードを通過します。 Entry、Middle、およびExitノード。これらは、上記の例の3つの宅配便です。各ノードは、指定されたレイヤーを復号化する方法のみを知っており、次にパケットを送信する場所をノードに通知します。

Torがネットワーク内のすべてのノードを所有していると想像するかもしれませんが、実際にはそうではありません。 1つの会社がすべてのノードを制御するということは、それがプライベートではないことを意味します。同社は、パケットが移動するときにパケットを自由に監視できるため、ゲーム全体が提供されます。そのため、Torネットワークは世界中のボランティアによって運営されています。これらは通常、Torネットワークの強化を支援したいプライバシー擁護者です。

Torブラウザーを起動すると、これらのボランティアサーバーのうち3つがランダムに選択され、各ノードとして機能します。上記の例のチェストのキーと同様に、各サーバーに暗号化のレイヤーを復号化するためのキーを提供します。次に、ブラウザは3層の保護でデータを暗号化し、これらのノード間でデータを渡します。

Torがやっていることを嫌う組織があります。これらのグループはしばしばボランティアとして行動し、トラフィックを分析することを期待してサーバーをTorネットワークに配置します。ただし、上記の例と同様に、Torネットワークはある程度スパイに抵抗できます。

入口ノードと出口ノードがスパイ組織によって所有されている場合、それらはあなたの活動をいくらか監視することができます。彼らはあなたが入口ノードにデータを送信しているのを見て、それからいくつかのデータは出口ノードをその宛先に残します。ほくろがかかる時間を監視する場合、理論的にはトラフィックをあなたに結び付ける可能性があります。そのため、Torネットワーク上の誰かを監視することは非常に困難ですが、不可能ではありません。

幸いなことに、組織がこれを行うには、幸運を得る必要があります。これを書いている時点で、TorMetricは約5,000のリレーが使用されていると報告しています。 Torブラウザは、接続時にランダムに3つを選択するため、組織が具体的にターゲットにすることは困難です。

さらに、Torに接続する前にVPNを使用するユーザーもいます。そうすれば、Torネットワーク上のスパイは、ユーザーをVPNプロバイダーまでさかのぼることができます。ユーザーがプライバシーを尊重するVPNを使用している場合、スパイは不運になります。

上記の例のもう1つのポイントは、個人情報を持った宅配便業者を信頼できないということです。これは、Courier C(Exitノード)が送信内容を確認できるためです。悪意のある場合は、情報を収集する手段としてネットワークを使用できます。幸い、HTTPSのみを使用するなど、悪意のあるExitノードから安全を確保する方法があります。

Torネットワークにアクセスする方法

Torネットワークへのアクセスは簡単です。 Tor Browserのダウンロードページにアクセスして、システムにインストールします。次に、通常のブラウザのように使用します。読み込みが少し遅くなることに気付くでしょう。これは、トラフィックが3つのノードを通過するためです。 3つの宅配便で商品を送るのは、直接送るよりも遅いのと同じです。ただし、ブラウジングは非常に安全であり、他の人があなたを追跡するのは困難です。

警告の言葉:Torブラウザは、犯罪者がダークウェブにアクセスするために使用するのと同じツールです。ブラウザを使用すると、ダークウェブにもアクセスできるようになります。これで不安になる場合は、「。onion」で終わるWebサイトをクリックしたり、アクセスしたりしないでください。これらはダークWebページです。幸い、タマネギのウェブサイトを積極的に検索していなければ、それらを見つけることはできません。

また、Torブラウザを使用するための最良のヒントを学ぶ価値があるので、ブラウジング体験を最大限に活用することができます。

Torネットワークは、自分の身元を隠したい人にとっては素晴らしいツールです。そのオニオンルーティング技術のおかげで、誰かがあなたのブラウジングの習慣を理解するのは非常に困難です。何よりも、このネットワークへのアクセスはFirefoxを使用するのと同じくらい簡単です!

さらに安全を確保したい場合は、プライバシーをさらに高めるために無料のVPNサービスを利用してください。

-

Tor ブラウザでプライバシーを保護する方法

Tor は、使用可能な最も安全なインターネット ブラウザーの 1 つと呼ばれています。無料でオープンソースであり、安全なインターネット接続を提供することで最もよく知られています.ユーザーにセキュリティを提供するために、Tor は世界中のオーバーレイ ネットワークを介してトラフィックを誘導します。これは、ネットワーク監視やトラフィック分析を使用してブラウザ接続をスパイしようとする人からユーザーの位置を隠すのに役立ちます. Tor は The Onion Router の頭字語で、Onion Routing の手法に由来します。オニオン ルーティングは、ブラウザとウェブサイト サーバー間の通信が

-

フォームジャッキングとは何か、PC を保護するにはどうすればよいか

「フォームジャッキング」という用語は、オンライン ショッピング サイトから顧客の銀行情報を直接取得する新しいタイプの攻撃を表すために考案されました。この方法では、悪意のある JavaScript コードをウェブサイトのショッピング カートに目に見えないように配置する必要があり、ハッカーは疑いを持たずにクレジット カード データを盗むことができます。 フォームジャッキング攻撃はどのように機能しますか? クライアントがオンライン決済フォームにクレジット カード情報を入力して購入を完了すると、悪意のあるコードがデータを傍受し、[送信] をクリックするとサーバーに送信されます。カード番号、カード名