トランスポート層セキュリティの概要

このブログでは、トランスポート層セキュリティ(TLS)を紹介し、それがセキュアソケット層(SSL)とどのように異なるかを説明しています。また、Oracle®E-BusinessSuite®(EBS)R12でTLSを有効にするための重要なステップバイステップの手順も含まれています。

TLSとは何ですか?

TLSはSSLのアップグレードバージョンであり、クライアントとサーバー間の安全な通信を提供します。 TLSは対称暗号化アルゴリズムを使用してデータを暗号化するため、データ転送はSSLを使用する場合よりも安全で安定しています。

EBSでTLSを使用する理由

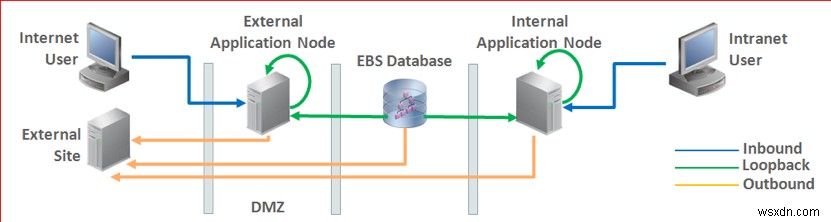

ご存知かもしれませんが、EBSはインバウンド、アウトバウンド、およびループバック接続を使用し、ビジネスに不可欠な情報をEBSユーザーと共有します。したがって、データの盗難、データの改ざん、およびメッセージの偽造の可能性が高くなります。ただし、EBSでTLSを有効にすることで、これらの問題をすべて回避できます。

次の画像は、EBSの接続フローを示しています。

イメージソース:Oracle E-Business Suiteリリース12.1(Doc ID 376700.1)でのTLSの有効化

EBSを使用したTLSの実装

EBSでTLSを有効にするには、次のタスクを実行します。

- Java Development Kit(JDK®)とWebホームをアップグレードします。

- 必須のパッチを適用します。

- OpenSSL®を構成します。

- .csrを生成します ファイル。

- 認証局(CA)から認定された.csrファイルを取得します。

- 証明書をダウンロードしてEBSにインポートします。

- 構成を変更します。

- AutoConfigを実行します。

- URLを確認してください。

1。 JDKとWebホームをアップグレードする

JDK 7以降にアップグレードし、WebHomeをバージョン10.1.3.5にアップグレードします。

2。必須のパッチを適用する

次のパッチ(または最近リリースされたパッチ)をインストールします。

- Oracle Opatch(6880880)

- Oracleクリティカルパッチアップデート(CPU)

- Oracle HTTP Server(OHS)(27078378)

- Oracle Process Manager and Notification Server(OPMN)(27208670)

- EBS(22724663、22922530、および22974534)

3。 OpenSSLを構成する

次のコマンドを実行して、OpenSSL構成ファイルを作成します。

cd $INST_TOP/certs/Apache

mkdir WildcardCert

cd $INST_TOP/certs/Apache/WildcardCert

次のnew.cnfを作成します OpenSSLの応答ファイルとして使用するファイル:

cat new.cnf

[req]

prompt = no

default_md = sha256

distinguished_name = dn

req_extensions = ext

[dn]

CN = *. corp.aspentech.com

O = Aspen Technology Inc

OU = IT

L = Bedford

ST = Masachett

C = US

[ext]

subjectAltName = DNS:*. corp.aspentech.com

4。 .csrファイルを生成する

次の手順を使用して、 .csrを生成します ファイル:

-

次のコマンドを実行して、.csrファイルを生成します。

$ openssl req -newkey rsa:2048 -nodes -keyout server.key -sha256 -out new.csr -config new.cnf Generating a 2048 bit RSA private key ......................................+++ ........................................................................................+++ writing new private key to 'server.key' -

.csrを確認します https://www.sslshopper.com/csr-decoder.html

-

情報が正しい場合は、 .csrを送信してください CAへ。

5。 CAから証明書を取得する

CAは、サーバー証明書と証明書チェーンファイルを送信する必要があります。

6。証明書ファイルをダウンロードしてインポートします

CAからサーバー証明書と証明書チェーンファイルを受け取ったら、次の手順を実行します。

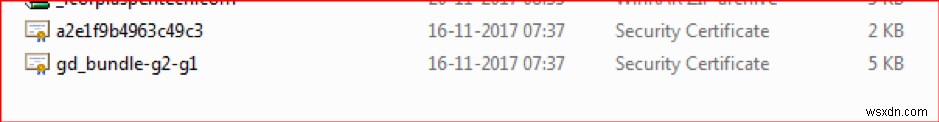

アーカイブファイルをデスクトップにダウンロードし、アーカイブを新しいフォルダに解凍して、ウォレットを作成します。次の画像に示すように、2つのファイルが表示されます。

a2eで始まるファイル はメインファイルであり、gdで始まるファイルです。 は中間ファイルです。

メインファイルを開き、ルートを保存します (またはメイン) .crtとしての証明書 ファイル。同様に、中間ファイルを開き、 .crtとして保存します。 ファイル。すべてのファイルをサーバーにアップロードします。

次のコマンドを実行して、Apache®ディレクトリを作成します。 Apacheディレクトリがすでに存在する場合は、最初に古いApacheディレクトリをバックアップしてください。

cd $INST_TOP/certs/

mkdir Apache

次のコマンドを実行して、アプリケーションノードに空のウォレットディレクトリを作成します。

orapki wallet create -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -pwd WalletPasswd123 -auto_login

上記のコマンドは、 ewallet.p12を作成します およびcwallet.sso ウォレットフォルダー内のファイル( / u01 / app / TATII1 / inst / apps / TATII1_nchlatiebsa01 / certs / Apache 。

次のコマンドを実行して、証明書を次の順序でインポートします:root、server、intermediate:

orapki wallet add -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -trusted_cert -cert "/home/appti1/ITK1054693/root.crt" -pwd WalletPasswd123

orapki wallet add -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -trusted_cert -cert "/home/appti1/ITK1054693/server.crt" -pwd WalletPasswd123

orapki wallet add -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -trusted_cert -cert "/home/appti1/ITK1054693/intermediate.crt " -pwd WalletPasswd123

b64InternetCertificate.txtを作成

次の手順を実行して、 ca.crtのコンテンツを追加します to b64InternetCertificate.txt :

-

バージョン10.1.2に移動しますORACLE_HOME/ sysman / config / 。

-

次のコマンドを実行します。

Cat root.crt >> b64InternetCertificate.txt

ウォレットをOPMNにコピーするには、次の手順を実行します。

- $ INST_TOP / certs / opmnに移動します ディレクトリ。

- BAKという名前の新しいディレクトリを作成します 。

- ewallet.p12を移動します およびcwallet.sso $ INST_TOP / certs / Apacheから BAK 。

- ewallet.p12をコピーします およびcwallet.sso BAKから $ INST_TOP / certs / opmnへ 。

結果は次の例のようになります。

[appti1@nchlatiebsa01 opmn]$ pwd

/u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/opmn

[appti1@nchlatiebsa01 opmn]$ ls -ltr

drwxrwxr-x 2 appti1 appti1 4096 Nov 17 05:34 BAK

-rw------- 1 appti1 appti1 3993 Nov 20 00:05 cwallet.sso

-rw------- 1 appti1 appti1 3965 Nov 20 00:05 ewallet.p12

[appti1@nchlatiebsa01 opmn]$

JDKのcacertsを更新するには、次の手順を実行します ファイル:

-

$ OA_JRE_TOP / lib / securityに移動します 。

-

既存のcacertsをバックアップします ファイル。

-

root.crtをコピーします およびserver.crt このディレクトリに移動し、次のコマンドを発行して、 cacerts 書き込み権限があります:

$ chmod u+w cacerts -

次のコマンドを実行して、Apache ca.crtを追加します。 およびserver.crt cacerts :

$ keytool -import -alias ApacheRootCA -file root.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts -

プロンプトが表示されたら、キーストアのパスワードを入力します。デフォルトのパスワードは

changeitです。 。

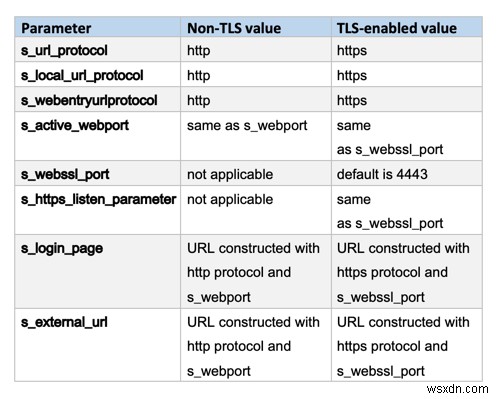

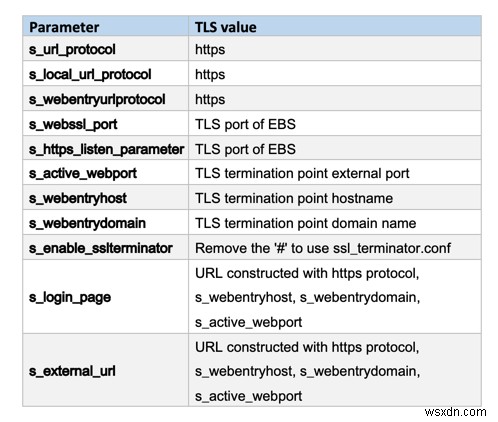

XMLファイルで次のTLS関連のパラメータ変更を行います。

エンドツーエンドのTLSを使用している場合は、次の変更を加えます。

7。構成を変更する

ファイルに次の変更を加えます。

(ファイルがカスタムフォルダーに存在しない場合は、カスタムフォルダーを作成し、ファイルをコピーします。)

FND_TOPの場合>/admin/template/custom/opmn_xml_1013.tmp:

テンプレートの次の行を置き換えます:

<ssl enabled="true" wallet-file="%s_web_ssl_directory%/opmn"/>

次の交換ラインを使用:

<ssl enabled="true" openssl-certfile="%s_web_ssl_directory%/Apache/opmn.crt" openssl-keyfile="%s_web_ssl_directory%/Apache/server.key" openssl-password="dummy" openssl-lib="%s_weboh_oh%/lib" ssl-versions="TLSv1.0,TLSv1.1,TLSv1.2" ssl-ciphers="AES128-SHA,AES256-SHA"/>

FND_TOPの場合>/admin/template/custom/httpd_conf_1013.tmp:

次のセクションを変更します:

<IfDefine SSL>

LoadModule ossl_module libexec/mod_ossl.so

</IfDefine>

以下へ:

<IfDefine SSL>

#LoadModule ossl_module libexec/mod_ossl.so

LoadModule ssl_module libexec/mod_ssl.so

</IfDefine>

FND_TOPの場合>/admin/template/custom/ssl_conf_1013.tmp:

テンプレートの次の行をコメントアウトします。

#SSLWallet file:%s_web_ssl_directory%/Apache

テンプレートに次の行を追加します。

SSLCertificateFile %s_web_ssl_directory%/Apache/server.crt

SSLCertificateKeyFile %s_web_ssl_directory%/Apache/server.key

SSLCertificateChainFile %s_web_ssl_directory%/Apache/intermediate.crt

次の行を置き換えます:

SSLCipherSuite HIGH:MEDIUM:!aNULL:+SHA1:+MD5:+HIGH:+MEDIUM

次の交換ラインを使用:

SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:!3DES:!SEED:!IDEA:!CAMELLIA:+HIGH:+MEDIUM

次の行を置き換えます:

SSLProtocol -all +TLSv1 +SSLv3

次の交換ラインを使用:

SSLProtocol all -SSLv2 -SSLv3

次のファイルの場合:

-

/admin/template/custom/oc4j_properties_1013.tmp -

/admin/template/custom/oafm_oc4j_properties_1013.tmp -

/admin/template/custom/forms_oc4j_properties_1013.tmp

次の行を追加して、これらのカスタムファイルを更新します。

https.protocols=TLSv1,TLSv1.1,TLSv1.2

8。 AutoConfigを実行する

adautocfg.shを実行します アプリケーション層$ADMIN_SCRIPTS_HOME ディレクトリ。

9。最終検証を実行します

URLを確認します。次の例のようになります。

SQL> select home_url from icx_parameters;

HOME_URL

--------------------------------------------------------------------------------

https://ebstest1.corp.aspentech.com:4443/OA_HTML/AppsLogin

EBSを使用して重要なデータを送信する場合は、サーバーとクライアント間でインターネットベースの通信を行うための安全な方法を提供するために、EBSでTLSを有効にする必要があります。これにより、通信中にデータを改ざんしたりハッキングしたりすることがなくなります。

[フィードバック]タブを使用して、コメントを書き込んだり、質問したりします。

データベースサービスの詳細をご覧ください。

私たちはオラクル製品のエキスパートです。Rackspaceがオラクルへの投資を最大化するお手伝いをさせてください。

-

Windows 10で「ファイルを開く–セキュリティ警告」を無効にする方法は?

Windowsのローカルドライブまたはネットワークフォルダからexe、msi、bat、cmd、またはその他の実行可能ファイルを実行しようとすると、「ファイルを開く—セキュリティ警告」という警告が表示されます。 。プログラムを実行するには、ユーザーは実行をクリックして、そのようなファイルの起動を手動で確認する必要があります ボタン。このWindowsセキュリティ警告は通常、インターネットからダウンロードしたアプリケーションファイル、またはネットワーク共有フォルダまたはマップされたネットワークドライブにある実行可能ファイルを実行したときに表示されます。 Windowsのセキュリティ警告と

-

セキュリティ暗号化でハッシュはどのように使用されますか?

ハッシュは基本的に一方向の暗号化機能です。ハッシュは元に戻せないため、ハッシュメソッドの出力を理解しても、ファイルの内容を再生成することはできません。内容を理解していなくても、2つのファイルが同じであるかどうかを評価できます。 情報セキュリティとインターネット認証でのハッシュの使用は、一般的な方法です。たとえば、パスワードをデータベースに安全に保存するために使用できますが、ファイルやドキュメントなどのデータの他の要素のセキュリティを提供することもできます。 ハッシュアルゴリズムは、ファイルが侵入者やウイルスによって変換されていないことをサポートするために使用されるファイルのコンテンツのデジ